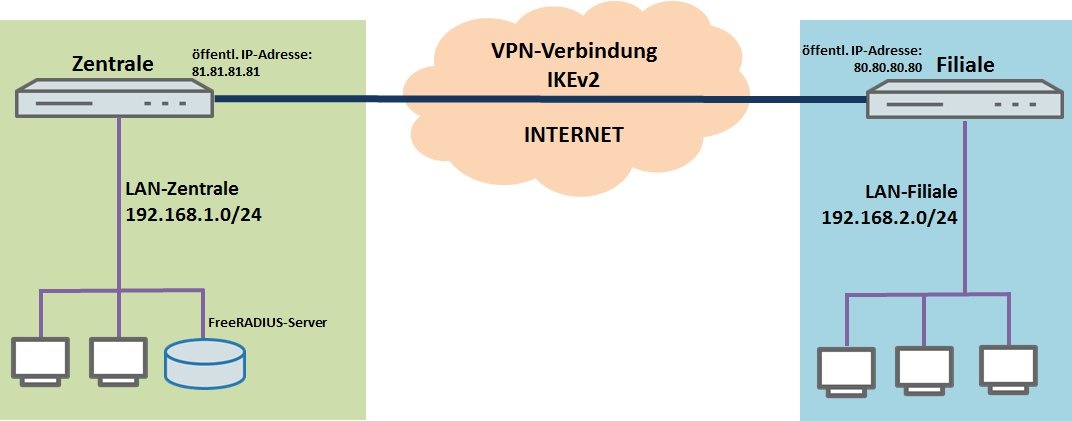

Beschreibung: Dieses Dokument bescheibt, wie Sie eine eine Netzkopplung per IKEv2 Site-To-Site VPN-Verbindung zwischen zwei LANCOM Routern einrichten können. Zur Authentifizierung wird ein FreeRADIUS-Server verwendet. Voraussetzungen: Szenario: - Ein Unternehmen möchte die lokalen Netzwerke in der Zentrale und einer Filiale über eine IKEv2 Site-To-Site VPN-Verbindung miteinander koppeln.

- Zur Authentifizierung wird der in der Zentrale vorhandene FreeRADIUS-Server verwendet. Der LANCOM-interne RADIUS-Server kann für dieses Szenario nicht verwendet werden.

- Beide Standorte verfügen über einen LANCOM Router als Gateway und eine Internetverbindung mit einer festen öffentlichen IP-Adresse. Die öffentliche IP-Adresse der Zentrale lautet 81.81.81.81, die der Filiale 80.80.80.80.

- Die VPN-Verbindung wird von der Filiale zur Zentrale aufgebaut.

- Das lokale Netzwerk der Zentrale hat den IP-Adressbereich 192.168.1.0/24, in der Filiale wid der lokale IP-Adressbereich 192.168.2.0/24 verwendet.

Vorgehensweise: Vorgehensweise: 1. Konfigurationsschritte auf dem FreeRADIUS-Server: 1.1 Die folgende Datei Datei enthält die VSAs (Vendor Specific Attributes) von LANCOM Systems (siehe auch  ). Kopieren Sie diese in das Verzeichnis /usr/share/freeradius/.  Image Removed Image Removed | dictionary.lancom | | height | 150 |

|---|

|

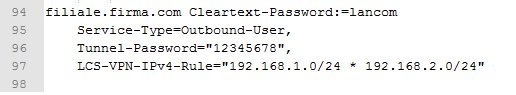

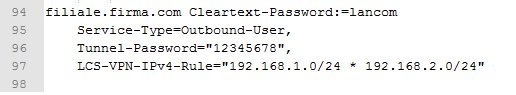

1.2 Öffnen Sie die Konfigurationsdatei Konfigurationsdatei clients und fügen Sie das lokale Netzwerk der Zentrale als erlaubtes RADIUS-Client Netzwerk hinzu. In diesem Beispiel wird daher 192.168.1.0/24 eingetragen. 1.3 Als Als Shared-Secret müssen Sie ein Passwort vergeben. Dieses Passwort benötigen Sie bei der RADIUS-Konfiguration des LANCOM Routers in der Zentrale (siehe Schritt 2.5). 1.4 Öffnen Sie die Datei Datei users und erstellen Sie einen neuen Benutzereintrag für den LANCOM Router in der Filiale:  Image Removed Image Removed filiale.firma.com Cleartext-Password:= lancom lancom [lokale Identität der Filiale, sowie ein Challenge-Passwort, welches Sie im Schritt 2.6 verwenden müssen] Service-Type=Outbound-User, Tunnel-Password="12345678", [das lokale Passwort der Filiale, siehe Schritt 3.5] LCS-VPN-IPv4-Rule="192.168.1.0/24 * 192.168.2.0/24" [die VPN-Netzbeziehungen (SAs) die aufgebaut werden müssen]  Image Added Image Added 1.5 Starten Sie den FreeRADIUS-Server neu, damit die Änderungen wirksam werden.

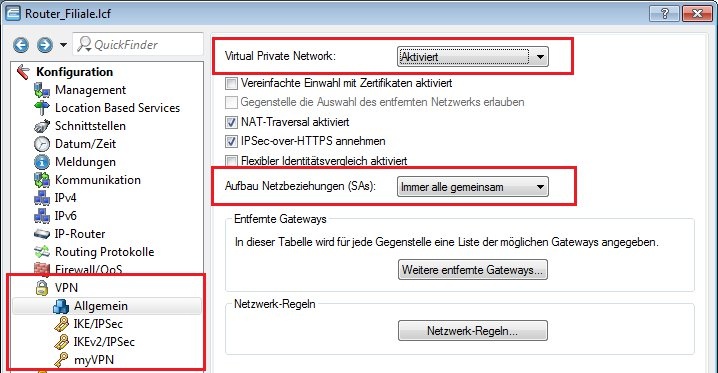

2. Manuelle Konfigurationsschritte auf dem LANCOM Router der Zentrale: 2.1 Öffnen Sie die Konfiguration des LANCOM Routers in der Zentrale und wechseln Sie in das Menü Menü VPN -> → Allgemein. 2.2 2 Aktivieren Sie die Funktion Virtual Private Network. Als Parameter für den Aufbau der Netzbeziehungen (SAs) wählen Sie Immer alle gemeinsam. Ab der LCOS-Version 10.20 ist der Parameter Parameter Aufbau der Netzbeziehungen (SAs) fest auf den Wert Immer alle gemeinsam eingestellt, und wird daher im Konfigurationsdialog nicht mehr angezeigt. 2.3 Wechseln Sie in das Menü Menü VPN -> → IKEv2/IPSec und klicken Sie auf die Schaltfläche Erweiterte Einstellungen. 2.4 Klicken Sie im Bereich RADIUS-Authentifizierung auf die Schaltfläche RADIUS-Server und fügen Sie einen neuen Eintrag hinzu. 2.5 Den Namen des Eintrags können Sie frei vergeben. - Im Feld Server-Adresse müssen Sie die lokale IP-Adrese des FreeRADIUS-Servers angeben. In diesem Beispiel ist das die 192.168.1.100.

- Als Port wird der Standard-Port 1.812 verwendet.

- Im Feld Schlüssel müssen Sie das Shared Secret-Passwort eingeben, welches der FreeRADIUS-Server verwendet (siehe Schritt 1.3).

2.6 Schließen Sie den Dialog mit mit OK und bestimmen Sie im Feld Passwort ein Challenge-Passwort, das der RADIUS-Server im Access-Request-Attribut als Benutzer-Passwort erhält. Der RADIUS-Server ordnet dieses Passwort normalerweise direkt einem VPN-Peer zu, um diesen für den Netzwerkzugang zu autorisieren. Bei IKEv2 autorisiert jedoch nicht der RADIUS-Server den anfragenden VPN-Peer, sondern das LANCOM-Gateway, nachdem es die entsprechende Autorisierung in der Access-Accept-Nachricht des

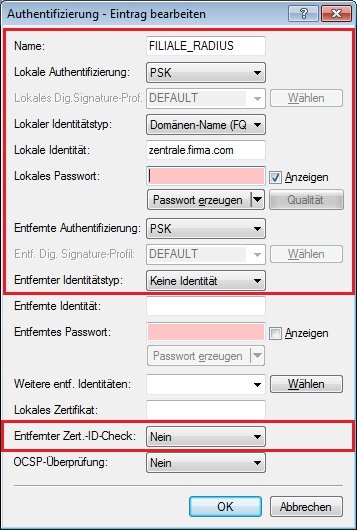

RADIUS-Servers erhalten hat. Entsprechend geben Sie an dieser Stelle ein Challenge-Passwort ein. In diesem Beispiel wird als Challenge-Passwort Passwort lancom verwendet (siehe auch Schritt 1.4). 2.7 Wechseln Sie in das Menü VPN > → IKEv2/IPSec und klicken Sie auf die Schaltfläche Authentifizierung. 2.8 Klicken Sie auf die Schaltfläche Schaltfläche Hinzufügen um einen neuen Eintrag zu erzeugen. 2.9 Tragen Sie in dem Konfigurationsfenster die die Informationen zur Authentifizierung für die VPN-Verbindung ein.

den Authentifizierung- Authentifizierung ein. Dieser Eintrag wird später in der VPN-Verbindungs-Liste verwendet (siehe Schritt 2.11).

- Lokale Authentifizierung:

Wählen Sie

den- den Typ der Authentifizierung im Router der

Zentrale- Zentrale aus. In diesem Beispiel wird die Authentifizierung über einen

- vorgenommen.

- Lokaler Identitätstyp:

Wählen Sie den

Identität- Identität des Routers in der Zentrale aus. In diesem Beispiel wurde der

Identitätstyp- Identitätstyp Domänen-Name (FQDN)

- gewählt.

- Lokale Identität:

Bestimmen Sie die lokale Identität. In diesem Beispiel wird für

den Zentrale- lokale Identität zentrale.firma.

com - com verwendet.

- Entfernte Authentifizierung:

Wählen Sie den

Identität- Identität des Routers in der Filiale aus. In diesem Beispiel wird die Authentifizierung über

einen- einen Pre-shared Key (PSK)

- vorgenommen.

- Entfernter Identitätstyp:

Als entfernter Identitätstyp muss

hier Identität- Identität eingestellt werden.

- Entfernter Zert.-ID Check:

Diese Funktion wird nicht benötigt, daher müssen

SieNein  Image Modified Image Modified

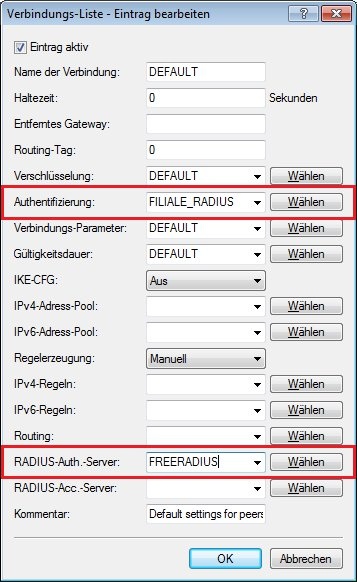

2.10 Wechseln Sie in das Menü Menü VPN > → IKEv2/IPSec und klicken Sie auf die Schaltfläche Verbindungs-Liste. 2.11 11 Öffnen Sie den bereits vorhandenen Standard-Eintrag und modifizieren Sie diesen in folgenden Parametern. - Authentifizierung:

Wählen Sie die Authentifizierung aus. Der Eintrag entspricht hierbei dem Namen der Authentifizierung, welchen Sie in Schritt 2.9 festgelegt haben. - RADIUS-Auth.-Server:

Geben Sie hier den im Schritt 2.4ff erstellten RADIUS-Server Eintrag an.

Image Modified Image Modified

2.12 Schreiben Sie die Konfiguration in den LANCOM Router der Zentrale zurück.

Info: | Info |

|---|

Die IP-Route wird beim Verbindungsaufbau automatisch im LANCOM Router der Zentrale angelegt. Ein manueller Routing-Eintrag ist daher nicht notwendig. |

3. Manuelle Konfigurationsschritte auf dem LANCOM Router der Filiale: 3.1 Öffnen Sie die Konfiguration des LANCOM Routers in der Filiale und wechseln Sie in das Menü Menü VPN -> → Allgemein. 3.2 2 Aktivieren Sie die Funktion Virtual Private Network. Als Parameter für den Aufbau der Netzbeziehungen (SAs) wählen Sie Immer alle gemeinsam. | Info |

|---|

Ab der LCOS-Version 10.20 ist der |

Parameter Parameter Aufbau der Netzbeziehungen (SAs) fest auf den Wert Immer alle gemeinsam eingestellt, und wird daher im Konfigurationsdialog nicht mehr angezeigt. |

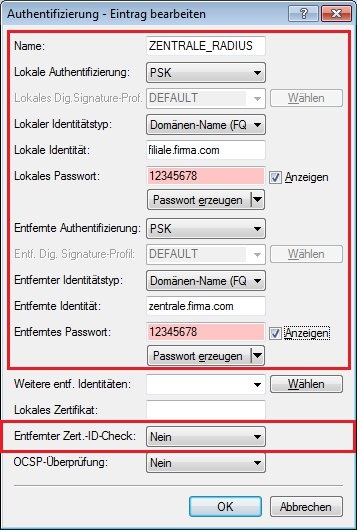

3.3 Wechseln Sie in das Menü VPN > → IKEv2/IPSec und klicken Sie auf die Schaltfläche Authentifizierung. 3.4 Klicken Sie auf die Schaltfläche Schaltfläche Hinzufügen um einen neuen Eintrag zu erzeugen. 3.5 Tragen Sie in dem Konfigurationsfenster die die Informationen zur Authentifizierung für die VPN-Verbindung ein.

- Name:

Geben Sie den Namen für die Authentifizierung ein. Dieser Eintrag wird später in der VPN-Verbindungs-Liste verwendet (siehe Schritt 3.8). - Lokale Authentifizierung:

Wählen Sie den

- Typ der Authentifizierung im Router der Filiale

- aus. In diesem Beispiel wird die Authentifizierung über einen

- vorgenommen.

- Lokaler Identitätstyp:

Wählen Sie

den Identität- Identität des Routers in der Filiale aus. In diesem Beispiel wurde der Identitätstyp

- gewählt.

- Lokale Identität:

Bestimmen Sie die lokale Identität. In diesem Beispiel wird für

den Filiale- lokale Identität filiale.firma.

com - com verwendet (siehe auch Schritt 1.4).

- Lokales Passwort:

Vergeben Sie

den- , welcher verwendet werden soll um sich beim Router in der Filiale erfolgreich zu authentifizieren.

- Entfernte Authentifizierung:

Wählen Sie

den- den Authentifizierungstypen des LANCOM Routers in der

Zentrale- Zentrale aus. In diesem Beispiel wird die Authentifizierung über

einen- einen Pre-shared Key (PSK)

- vorgenommen.

- Entfernter Identitätstyp:

Wählen Sie

den Identität- Identität des Routers in der Zentrale aus. In diesem Beispiel wurde der

Identitätstyp- Identitätstyp Domänen-Name (FQDN)

- gewählt.

- Entfernte Identität:

Bestimmen Sie die entfernte Identität. In diesem Beispiel wird für

den Zentrale- entfernte Identität zentrale.firma.

com - com verwendet.

- Entferntes Passwort:

Vergeben Sie

den- , welcher verwendet werden soll um sich beim Router in der Zentrale erfolgreich zu authentifizieren.

- Entfernter Zert.-ID Check:

Diese Funktion wird nicht benötigt, daher müssen

SieNein  Image Modified Image Modified

3.6 Wechseln Sie in das Menü Menü VPN > → IKEv2/IPSec und klicken Sie auf die Schaltfläche Verbindungs-Liste. 3.7 Klicken Sie auf die Schaltfläche Hinzufügen Schaltfläche Hinzufügen, um einen neuen Eintrag zu erzeugen. 3.8 Geben Sie im Konfigurationsdialog die folgenden Parameter ein:

Name der Verbindung:

Geben Sie die Bezeichnung für die VPN-Verbindung an. Dieser Eintrag wird später in der Routing-Tabelle genutzt (siehe Schritt 3.10). Haltezeit:

Geben Sie diedie Haltezeit in SekundenSekunden für die VPN-Verbindung an. In diesem Beispiel wird beim LANCOM Router in der Filiale der WertWert 9999 SekundenSekunden eingetragen. Dies bedeutet, dass dieser Router die VPN-Verbindung aktiv aufbaut. Entferntes Gateway:

Geben Sie diedie öffentliche IP-Adresse an, unter der LANCOM Router in der Zentrale erreichbar ist . In diesem Beispiel ist das die Adresse 81.81.81.81. Authentifizierung:

Wählen Sie die Authentifizierung aus. Der Eintrag entspricht hierbei dem Namen der Authentifizierung, welchen Sie in Schritt 3.5 festgelegt haben. IKE-CFG:

Der IKE Config Mode wird nicht benötigt, daher muss er ausgeschaltet ausgeschaltet werden. Regelerzeugung:

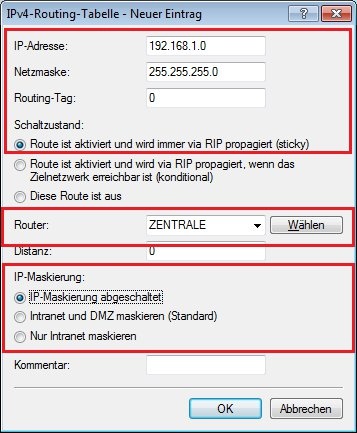

Die Regelerzeugung wird automatisch durchgeführt . 3.9 Wechseln Sie in das Menü Menü IP-Router -> → Routing -> → IPv4-Routing-Tabelle. 3.10 Erstellen Sie einen einen neuen Routing-Eintrag. - Tragen Sie als IP-Adresse die Adresse des lokalen Netzwerkes in der Zentrale ein. In diesem Beispiel ist dies die 192.168.1.0.

- Als Netzmaske muss der Wert 255.255.255.0 eingetragen werden, da das lokale Netzwerk der Zentrale ein Class C Netzwerk ist.

- Im Feld Router muss die Bezeichnung der VPN-Gegenstelle (hier: ZENTRALE) eingestellt werden.

- Die IP-Maskierung wird für diese Verbindung abgeschaltet.

Image Modified Image Modified

3.11 Schreiben Sie die Konfiguration in den LANCOM Router der Filiale zurück. Nachdem die Konfiguration in den LANCOM Router der Filiale zurückgeschrieben wurde, wird die VPN-Verbindung zwischen beiden LANCOM Routern aufgebaut. Überprüfen können Sie dies, indem Sie z.B. beide LANCOM Router in den LANmonitor laden.

Info: | Info |

|---|

Sollten beim Verbindungsaufbau Probleme auftreten oder die aufgebaute VPN-Verbindung nicht ordnungsgemäß funktionieren kann ein VPN-Status Trace bei der Diagnose helfen. Informationen erhalten Sie in |

folgendem KB  Image Removed Image Removed |