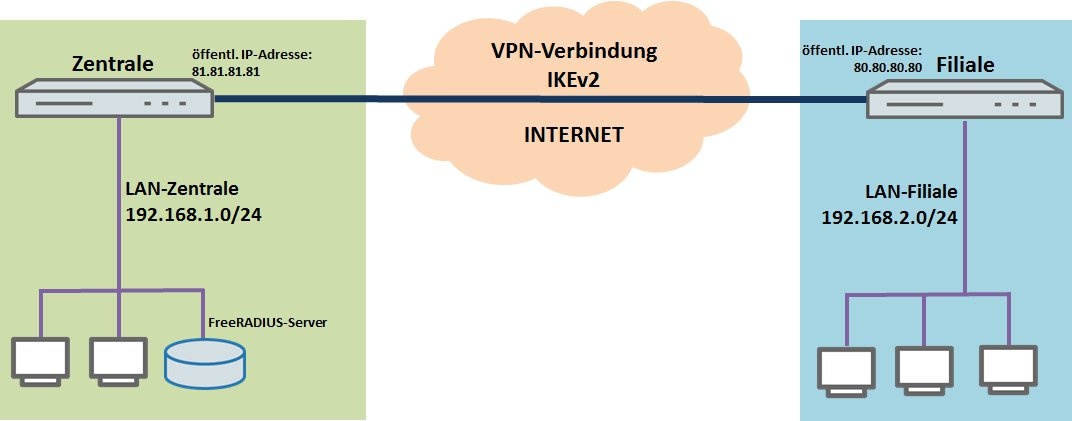

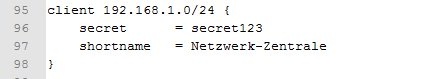

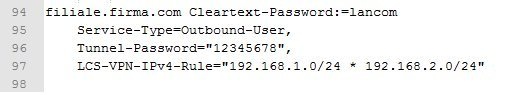

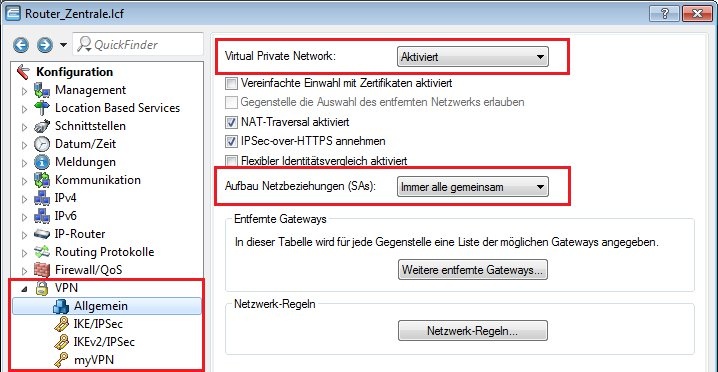

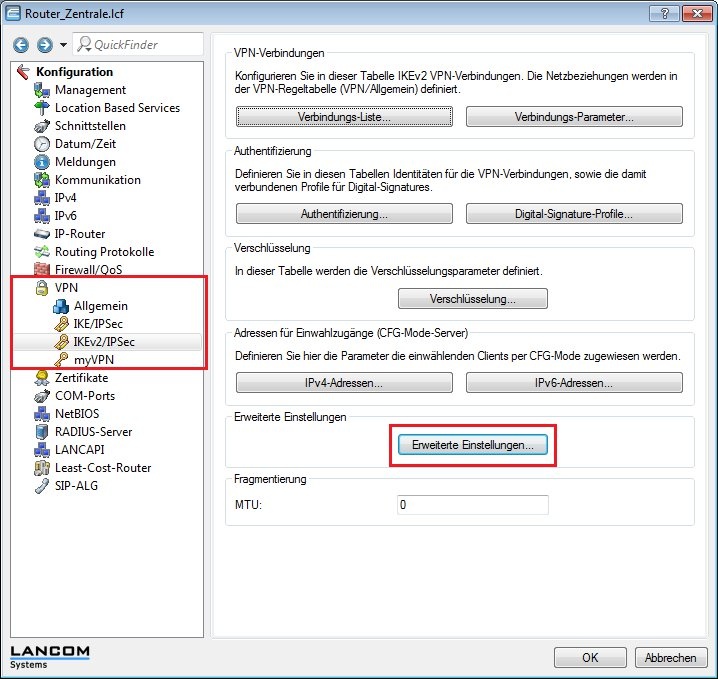

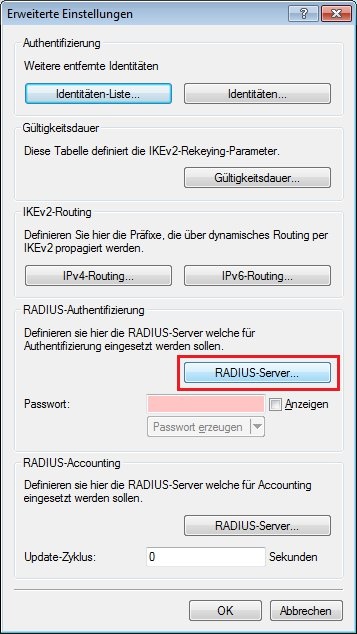

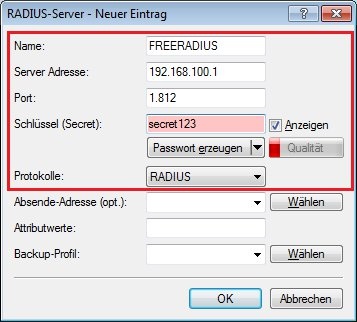

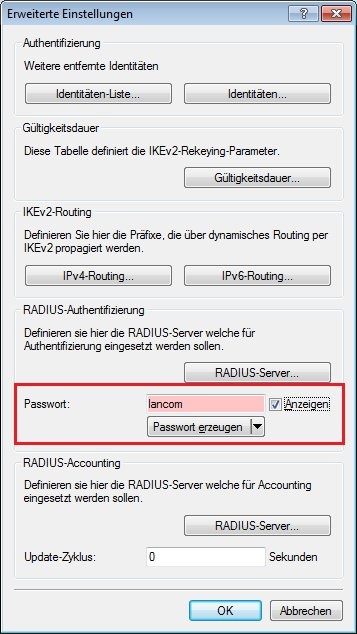

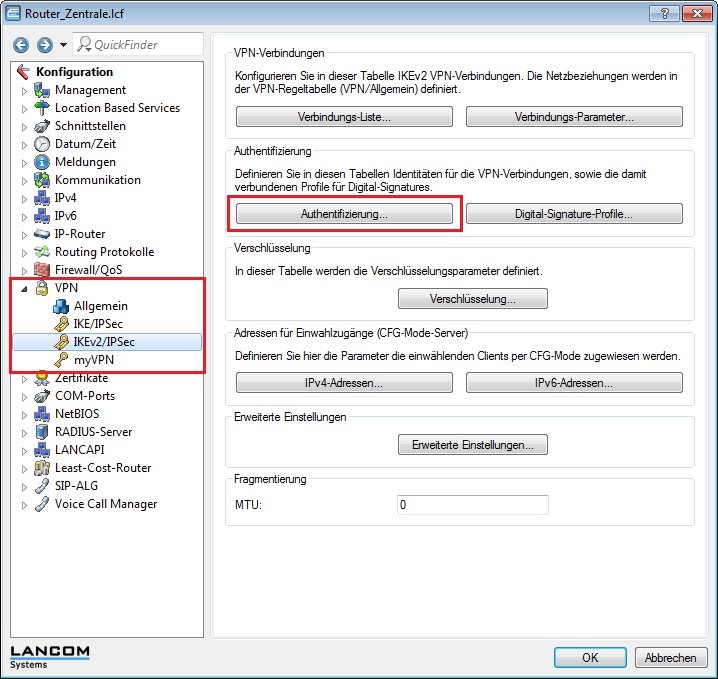

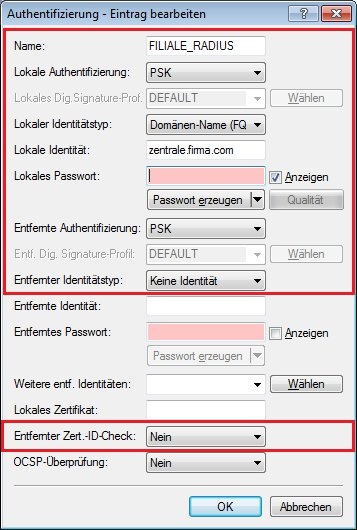

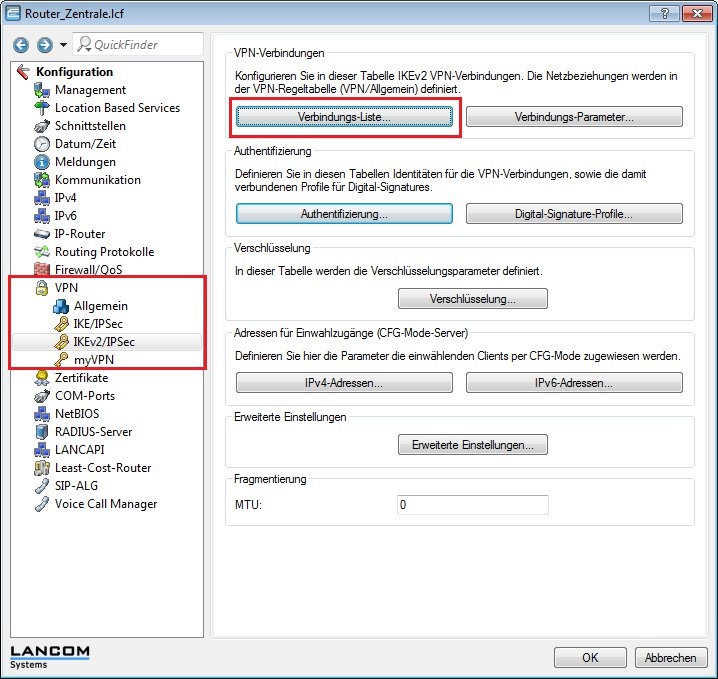

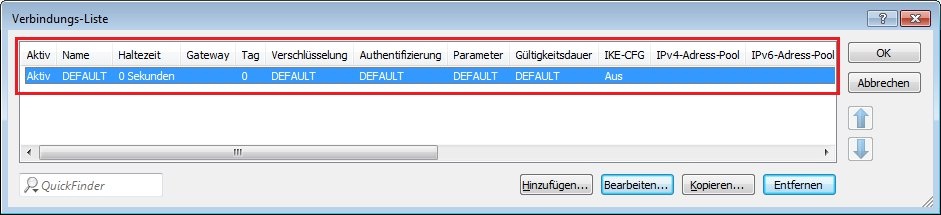

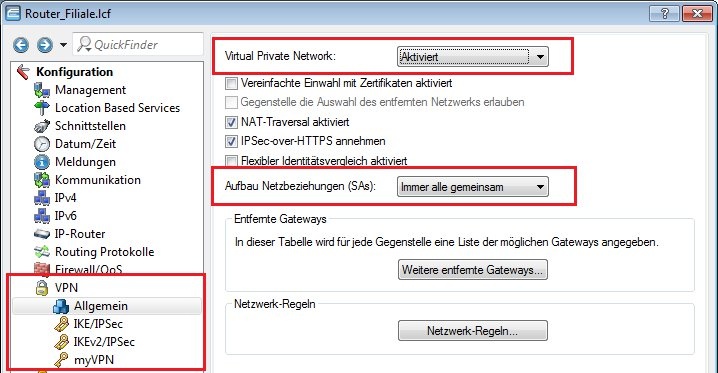

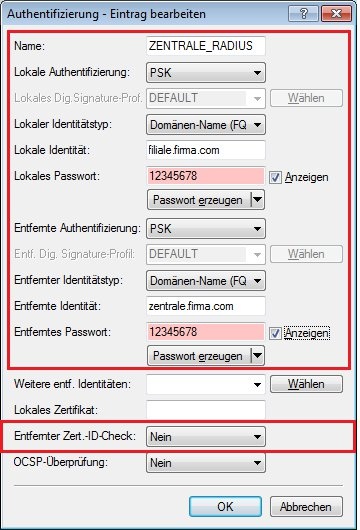

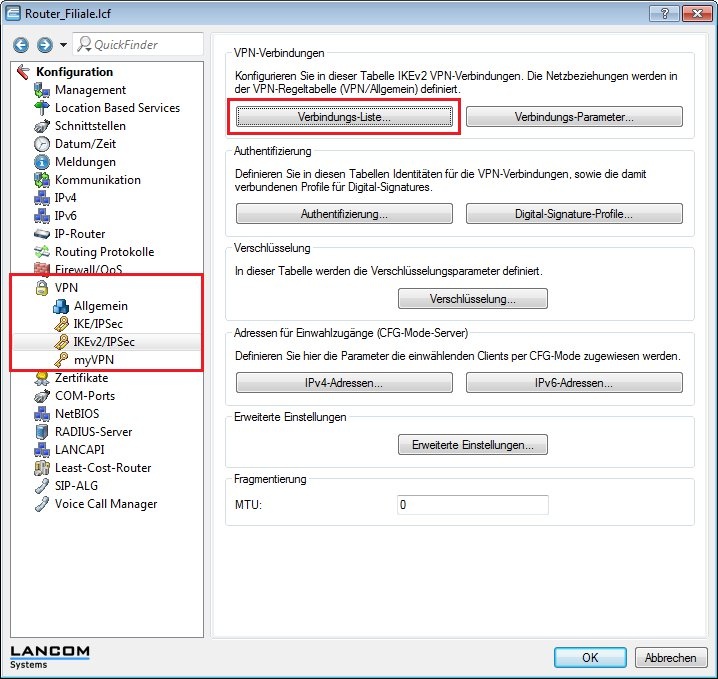

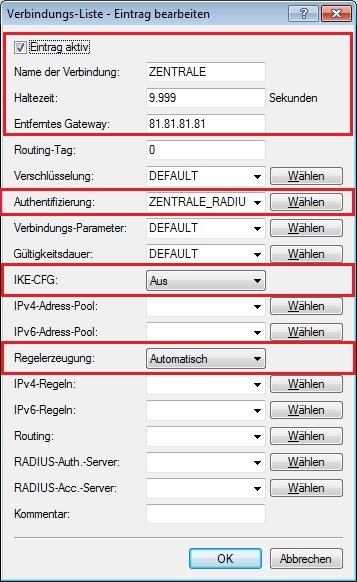

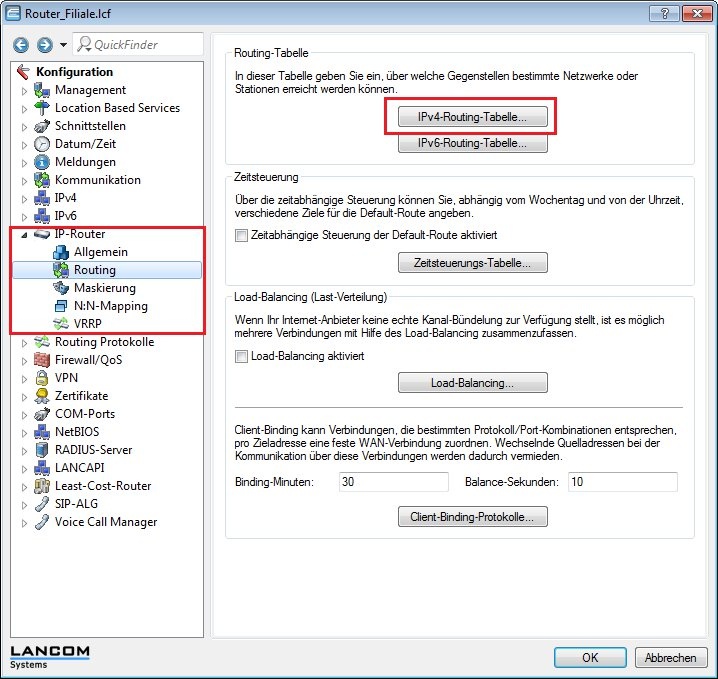

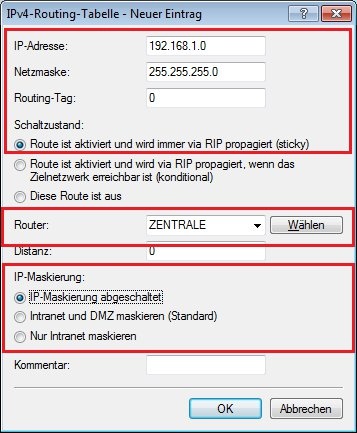

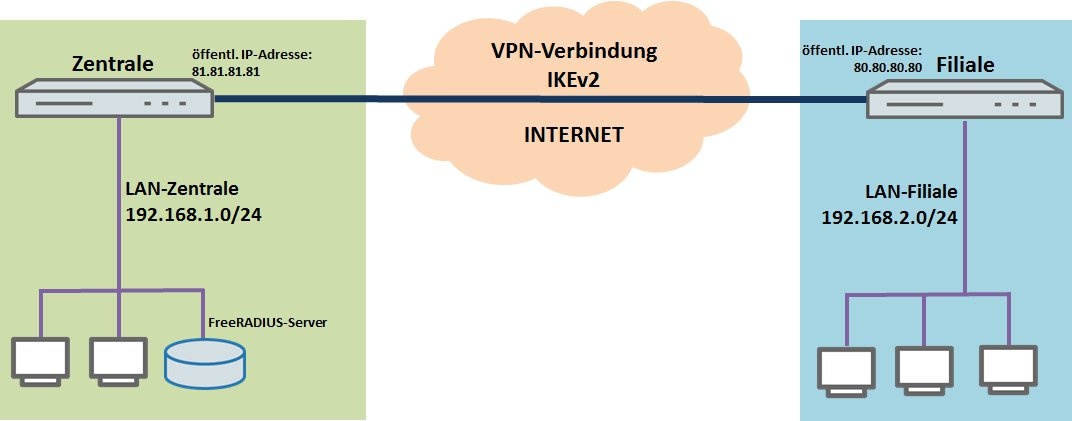

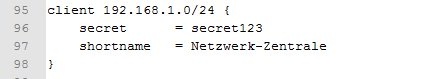

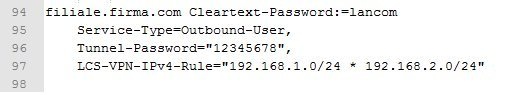

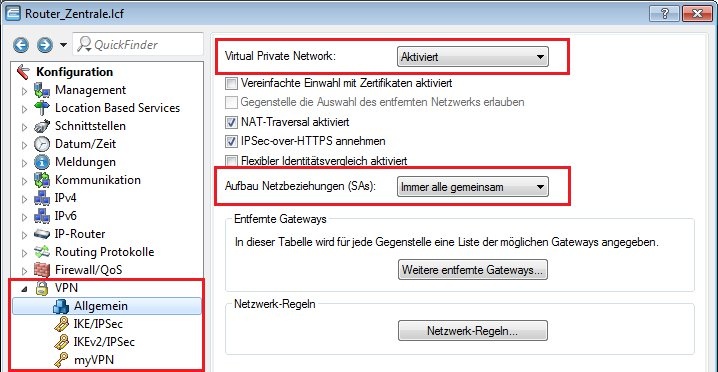

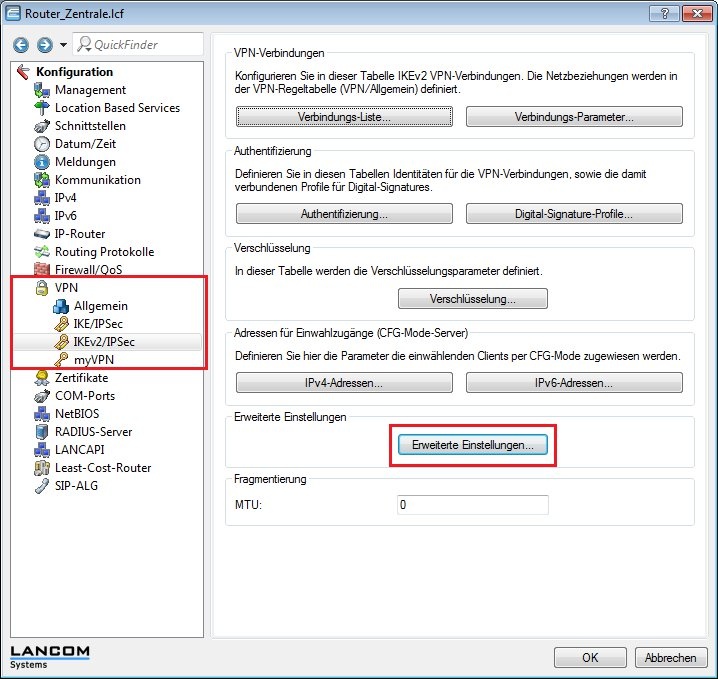

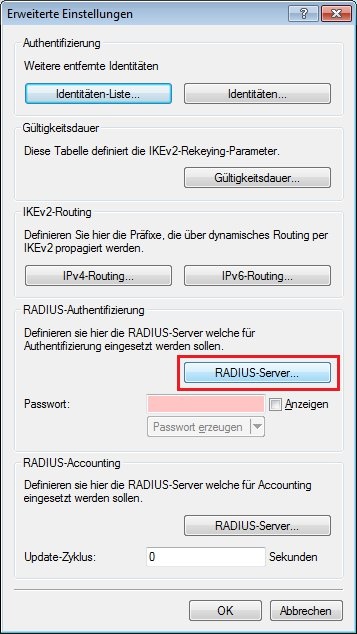

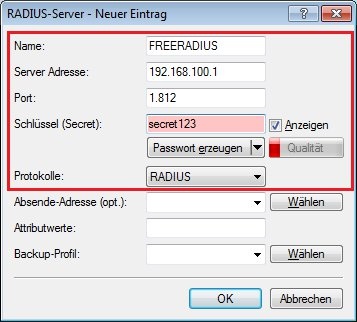

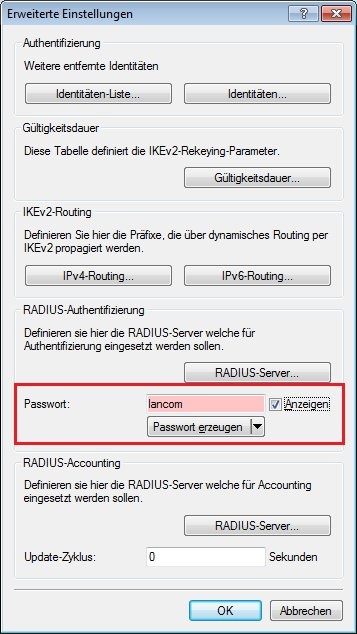

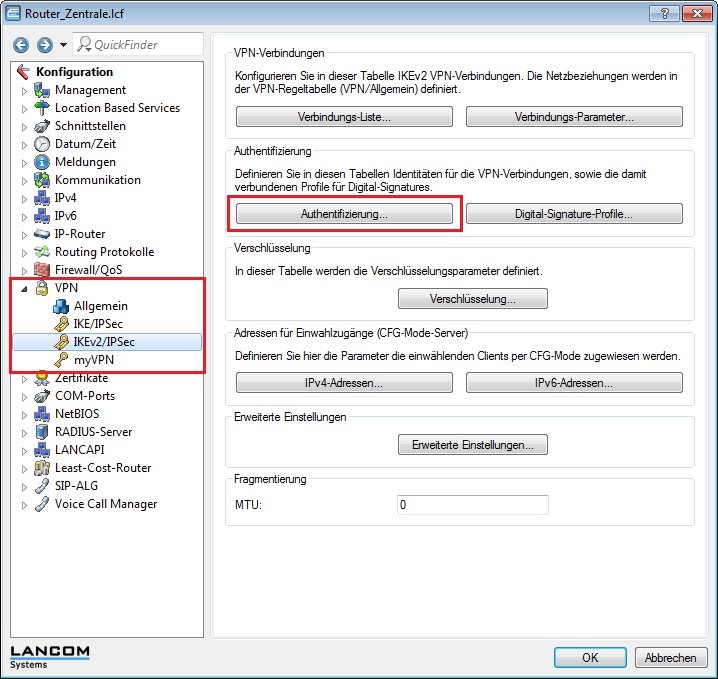

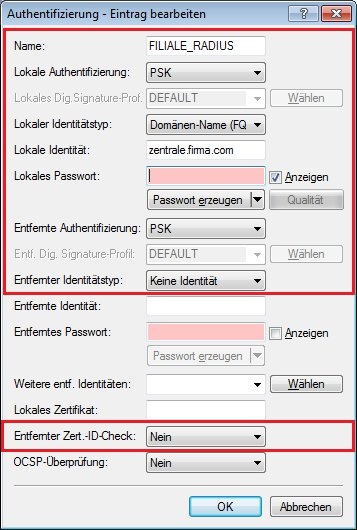

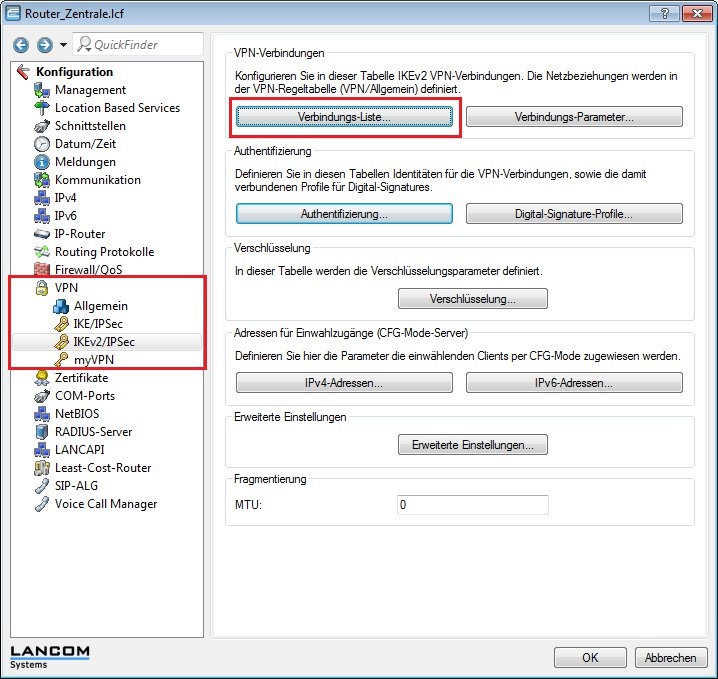

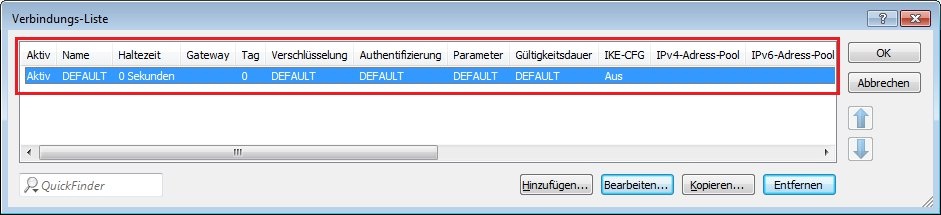

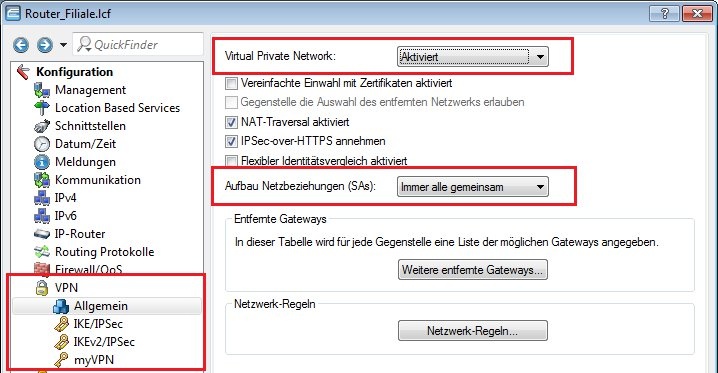

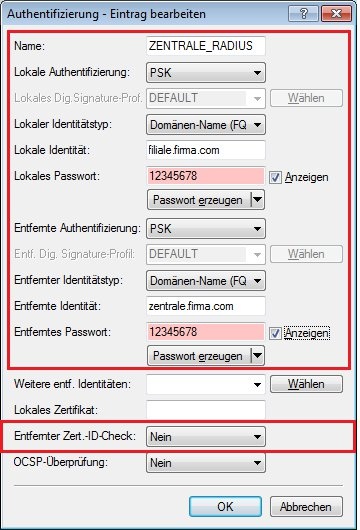

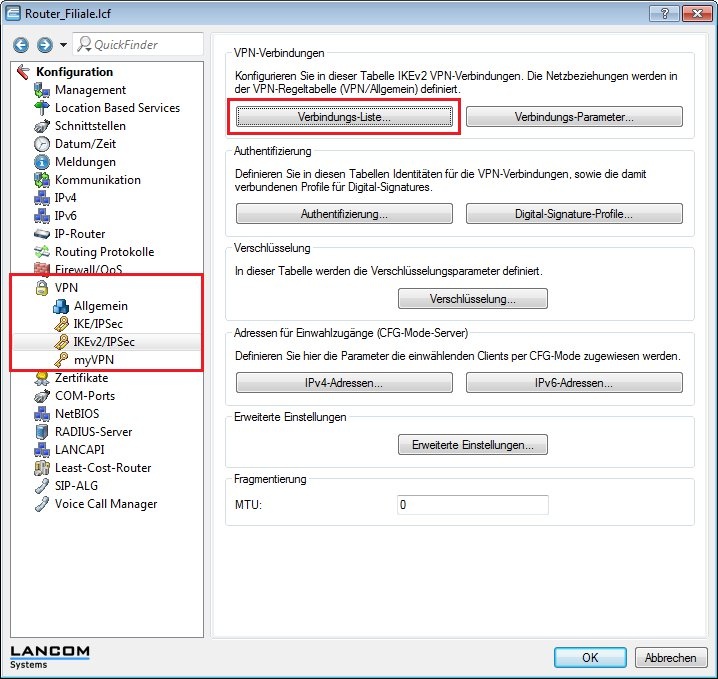

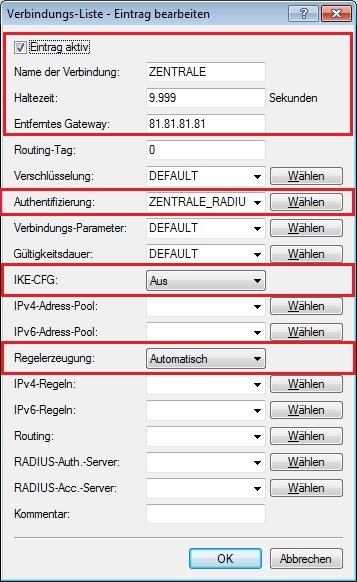

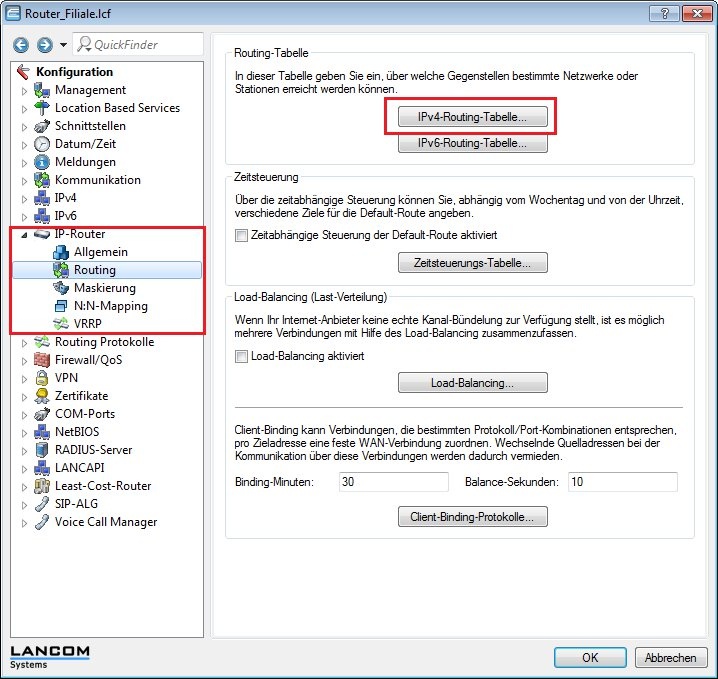

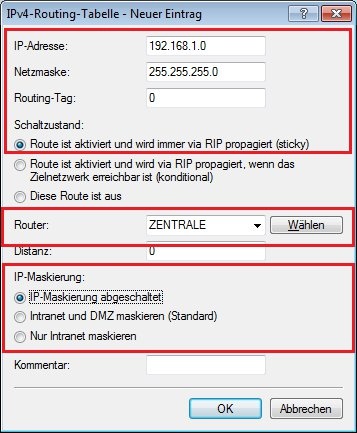

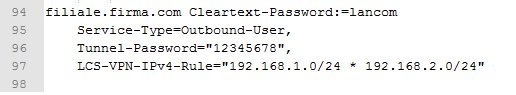

Image Added filiale.firma.com Cleartext-Password:=lancom [lokale Identität der Filiale, sowie ein Challenge-Passwort, welches Sie im Schritt 2.6 verwenden müssen] Service-Type=Outbound-User,Tunnel-Password="12345678", [das lokale Passwort der Filiale, siehe Schritt 3.5] LCS-VPN-IPv4-Rule="192.168.1.0/24 * 192.168.2.0/24" [die VPN-Netzbeziehungen (SAs) die aufgebaut werden müssen] 1.5 Starten Sie den FreeRADIUS-Server neu, damit die Änderungen wirksam werden.2. Manuelle Konfigurationsschritte auf dem LANCOM Router der Zentrale: 2.1 Öffnen Sie die Konfiguration des LANCOM Routers in der Zentrale und wechseln Sie in das Menü VPN -> Allgemein.2.2 Aktivieren Sie die Funktion Virtual Private Network. Als Parameter für den Aufbau der Netzbeziehungen (SAs) wählen Sie Immer alle gemeinsam.Ab der LCOS-Version 10.20 ist der Parameter Aufbau der Netzbeziehungen (SAs) fest auf den Wert Immer alle gemeinsam eingestellt, und wird daher im Konfigurationsdialog nicht mehr angezeigt. Image Added filiale.firma.com Cleartext-Password:=lancom [lokale Identität der Filiale, sowie ein Challenge-Passwort, welches Sie im Schritt 2.6 verwenden müssen] Service-Type=Outbound-User,Tunnel-Password="12345678", [das lokale Passwort der Filiale, siehe Schritt 3.5] LCS-VPN-IPv4-Rule="192.168.1.0/24 * 192.168.2.0/24" [die VPN-Netzbeziehungen (SAs) die aufgebaut werden müssen] 1.5 Starten Sie den FreeRADIUS-Server neu, damit die Änderungen wirksam werden.2. Manuelle Konfigurationsschritte auf dem LANCOM Router der Zentrale: 2.1 Öffnen Sie die Konfiguration des LANCOM Routers in der Zentrale und wechseln Sie in das Menü VPN -> Allgemein.2.2 Aktivieren Sie die Funktion Virtual Private Network. Als Parameter für den Aufbau der Netzbeziehungen (SAs) wählen Sie Immer alle gemeinsam.Ab der LCOS-Version 10.20 ist der Parameter Aufbau der Netzbeziehungen (SAs) fest auf den Wert Immer alle gemeinsam eingestellt, und wird daher im Konfigurationsdialog nicht mehr angezeigt. |

|