Beschreibung:

Dieses Dokument beschreibt wie Sie ein virtuelles Netzwerk in Azure anlegen, welches zwei Subnetze beinhaltet, die über den vRouter verbunden werden. Hierbei agiert ein Subnetz als Frontend, oder in unserem Fall, als Transfernetz Richtung Internet und ein Subnetz als Backend, welches private Ressourcen, in unserem Fall eine private Linux-Instanz, beinhaltet. Der vRouter regelt den Zugriff auf das Backend-Netz und nimmt VPN-Verbindungen an, bzw. handhabt VPN-Verbindungen zu bestehender On-Premises-Infrastruktur.

Voraussetzungen:

- Sie benötigen einen Microsoft Azure-Account, der die Berechtigungen besitzt, die hier beschriebenen Ressourcen anzulegen. Die hier beschriebenen Schritte werden über das Azure-Portal ausgeführt. Melden Sie sich zur Einrichtung im Portal an.

- Weiterhin wird eine Lizenz für den vRouter benötigt.

Vorgehensweise:

1. Anlegen eines virtuellen Netzwerks (VNET) und des ersten Subnetzes - Fügen Sie im Azure-Portal ein virtuelles Netzwerk hinzu. In unserem Beispiel verwenden wir den Namen vpc-demo und den Adressbereich 172.16.0.0/12.

- Wählen Sie die Einstellungen für Abonnement, Ressourcengruppe und Standort entsprechend Ihrer Azure-Umgebung.

- In der Maske zur Erstellung des virtuellen Netzwerkes ist es erforderlich ein bereits in diesem Netzwerk enthaltenes Subnetz anzugeben. In unserem Beispiel legen wir hier bereits das Frontend-Subnetz vpc-frontend mit dem Adressbereich 172.16.1.0/24 an.

2. Anlegen des zweiten Subnetzes- Wechseln Sie im Azure-Portal in die Konfiguration des eben angelegten VNETs vpc-demo und dann auf den Unterpunkt Subnetze. Fügen Sie das Backend-Subnetz hinzu.

- In unserem Beispiel legen wir hier das Subnetz vpc-backend mit dem Adressbereich 172.16.30.0/24 an.

3. Anlegen der vRouter-Instanz - Wechseln Sie zum Azure Marketplace und suchen Sie nach LANCOM vRouter.

- Folgen Sie den Anweisungen der vRouter-Installationsanleitung, um die vRouter-Instanz anzulegen.

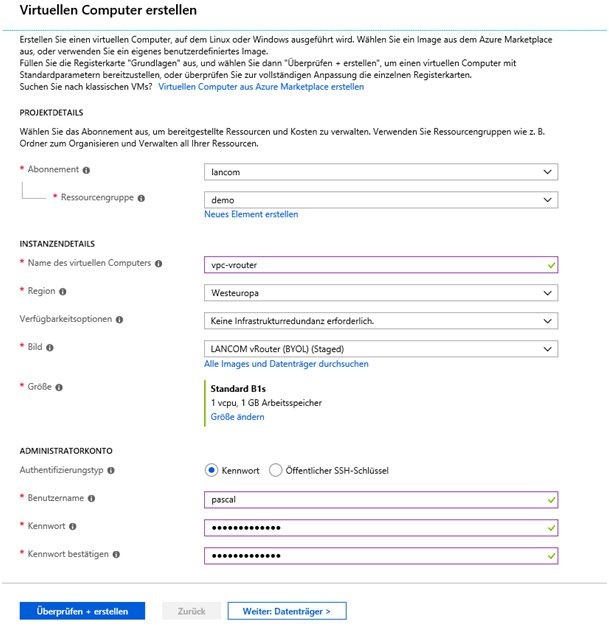

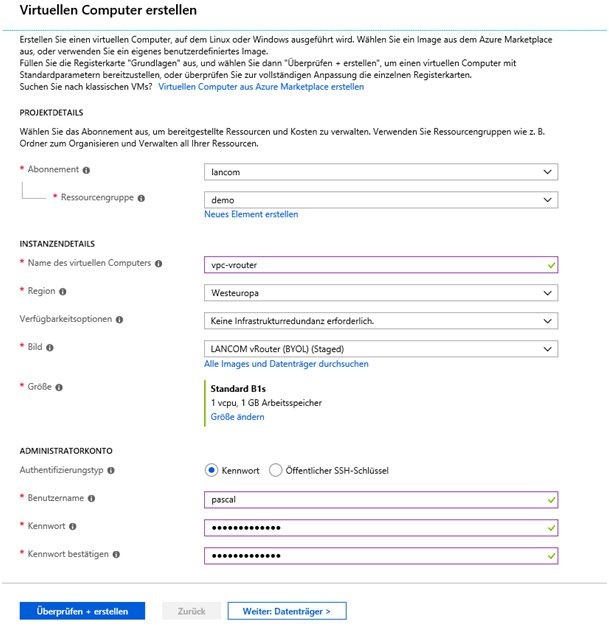

- Für dieses Beispiel verwenden wir den Namen vpc-vrouter für die vRouter-Instanz und verwenden die VM-Größe B1s.

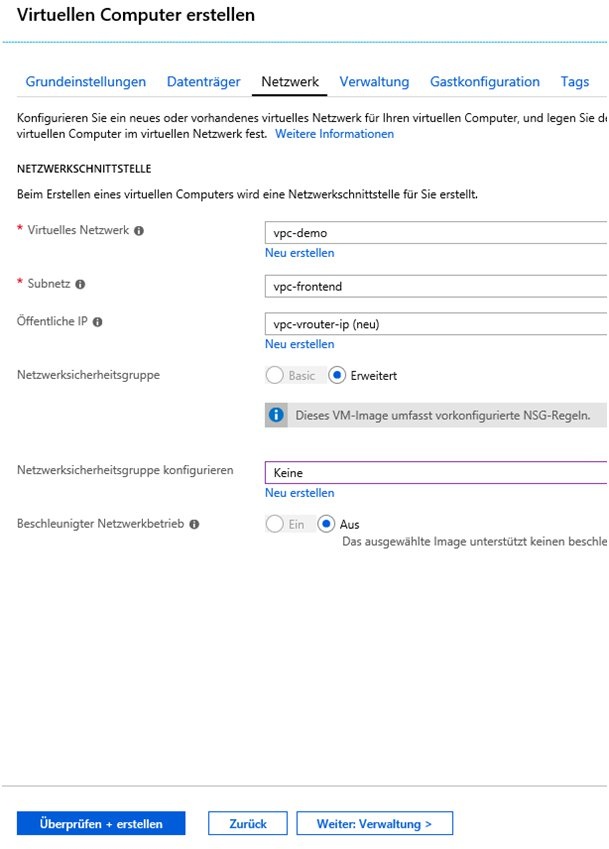

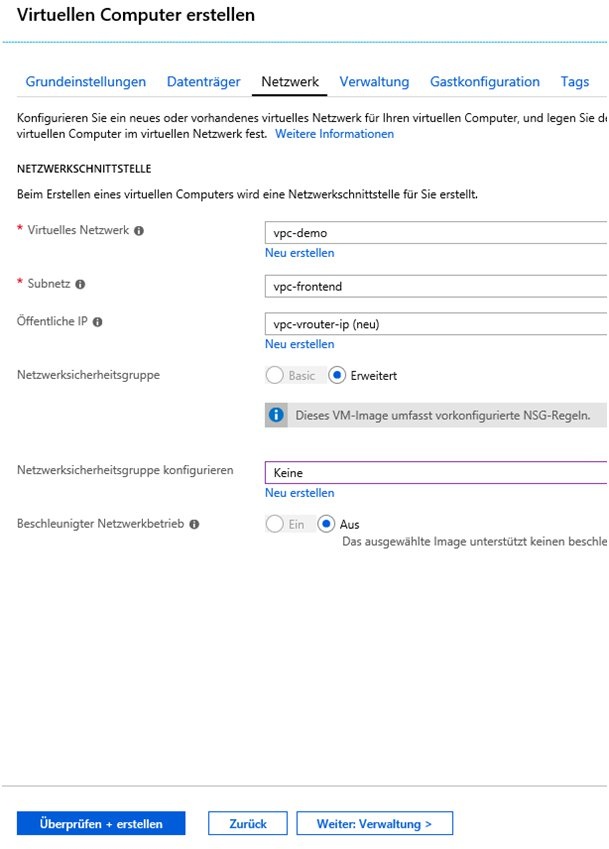

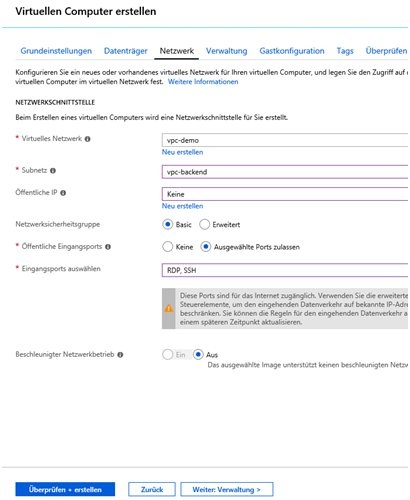

- Konfigurieren Sie auf dem Reiter Netzwerk das zuvor angelegte VNET vpc-demo für den vRouter. Als Subnetz wählen Sie das zuvor angelegte Subnetz vpc-frontend – die vRouter-Instanz wird also mit dem ersten Netzwerk-Interface mit dem Frontend-Netz verbunden sein. Dies ist wichtig, da in Azure lediglich über das erste Netzwerk-Interface einer VM mit vRouter eine IPoE/DHCPoE-Verbindung aufgebaut werden kann. Dementsprechend werden wir in einem späteren Schritt ein zusätzliches Netzwerk-Interface für die Verbindung mit dem Backend-Netz einrichten.

- Definieren Sie hier ebenfalls eine öffentliche IP-Adresse für den vRouter, bzw. übernehmen Sie die Vorgabe und erstellen somit eine neue Adresse.

- Für unser Beispiel konfigurieren wir für die Netzwerksicherheitsgruppe Keine. Im Nachgang ist durch die Anwendung einer Netzwerksicherheitsgruppe eine Portfilterung möglich, die noch vor dem vRouter erfolgt.

- Legen Sie nun noch auf dem Reiter Überprüfen und Erstellen die vRouter-Instanz final an.

- Wechseln Sie nach Abschluss der Bereitstellung zu den Einstellungen der neu angelegten vRouter-VM.

Die Bereitstellung kann bis zu 20 Minuten In Anspruch nehmen. Die Azure-Weboberfläche informiert Sie nach Abschluss der Bereitstellung mit einem Popup über den neuen Status. |

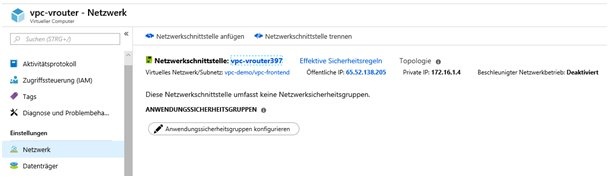

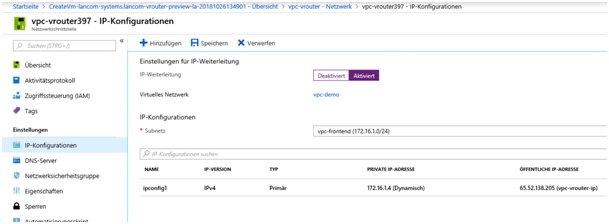

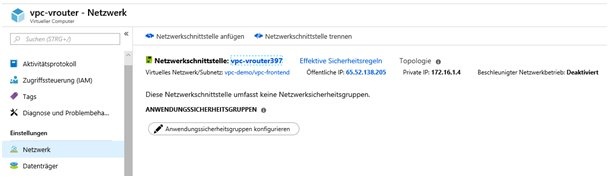

4. Konfiguration der IP-Adressen und eines weiteren Netzwerk-Interfaces für den vRouterStandardmäßig erhalten die Netzwerk-Interfaces des vRouters via DHCP eine IP-Adresse vom Azure-Backend. Für den Betrieb als Router ist es sinnvoll diese Adressen fest zuzuweisen. Dabei ist zu beachten, dass in der Konfiguration des vRouters weiterhin eingestellt bleibt, dass die Adressen per DHCP bezogen werden. Die Einstellung fester IP-Adressen erfolgt in der Azure-Oberfläche; dem vRouter werden diese fest eingestellten IP-Adressen weiterhin per DHCP zugewiesen. - Wechseln Sie in den Einstellungen der neu angelegten vRouter-VM zum Punkt Netzwerk. Sie sehen nun die aktuelle Konfiguration des momentan einzigen Netzwerk-Interfaces des vRouters.

- Klicken Sie auf den Namen des Netzwerk-Interfaces (hier: vpc-vrouter397), um die weitere Konfiguration vorzunehmen.

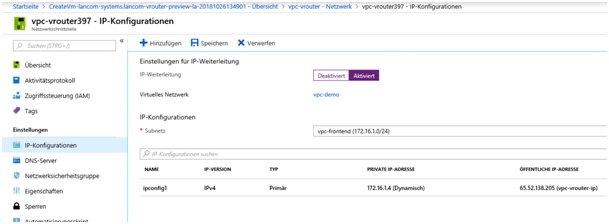

- Wechseln Sie in den Einstellungen des Netzwerk-Interfaces auf den Punkt IP-Konfigurationen.

- Aktivieren Sie den Konfigurationspunkt IP-Weiterleitung, damit der vRouter als Router für IP-Pakete agieren darf.

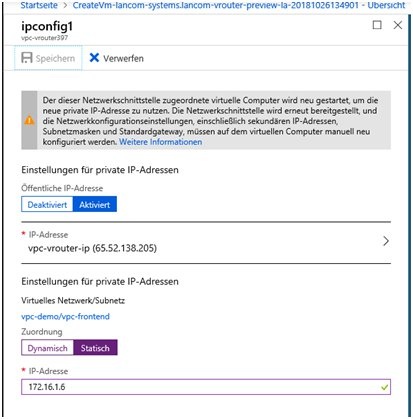

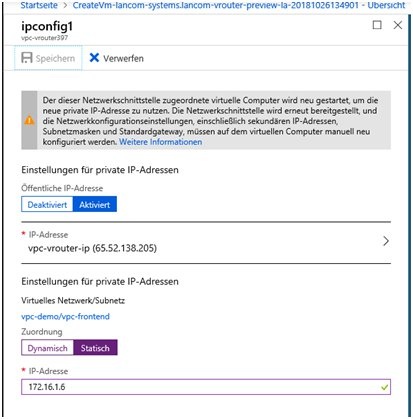

- Wechseln Sie nun in der unteren Tabelle auf den Punkt ipconfig1. Hier können Sie unter Zuordnung eine statische IP-Adresse vergeben.

- In unserem Beispiel verwenden wir die im obigen Schema angegebene IP-Adresse 172.16.1.6. Speichern Sie anschließend die Änderungen.

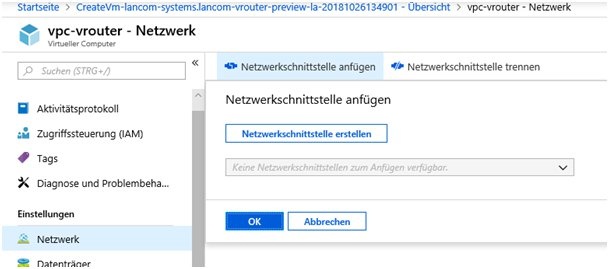

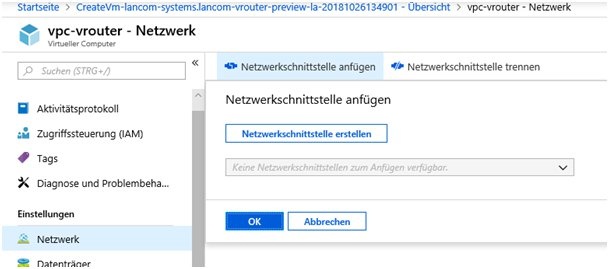

- Wechseln Sie anschließend erneut in den Einstellungen der neu angelegten vRouter-VM auf den Punkt Netzwerk.

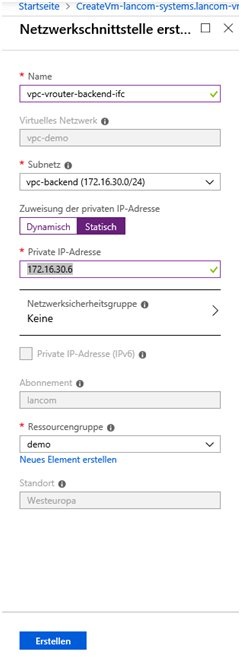

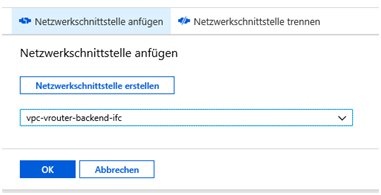

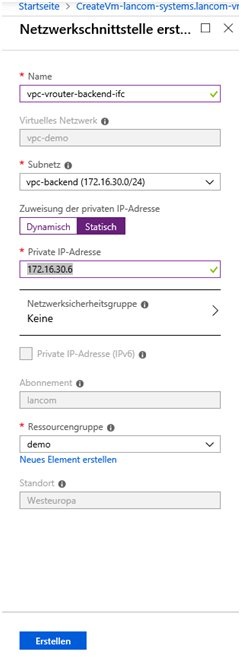

- Wählen Sie hier Netzwerkschnittstelle anfügen und anschließend Netzwerkschnittstelle erstellen, um das Netzwerk-Interface für das Backend-Subnetz zu erstellen.

- Konfigurieren Sie das neue Netzwerk-Interface für das Subnetz vpc-backend und vergeben dort eine statische IP-Adresse. Entsprechend unseres Schemas verwenden wir die IP-Adresse 172.16.30.6.

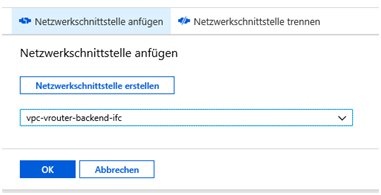

- Nach der Einrichtung muss das neue Netzwerk-Interface noch an die vRouter-VM angefügt werden.

- Fahren Sie dazu zuvor die vRouter-VM herunter (Schalter Beenden in der Übersichtsseite der VM).

Damit ist die Konfiguration der Netzwerk-Interfaces abgeschlossen. Aktivieren Sie auch für das zweite Netzwerkinterface die IP-Weiterleitung wie oben für das erste Interface beschrieben. |

5. Konfiguration einer benutzerdefinierten Routing-TabelleDamit die Ressourcen (z.B. VMs) im Backend-Netz den vRouter als Gateway verwenden, muss die Routingtabelle für das Backend-Netz in Azure angepasst werden. Ähnlich wie bei der Zuweisung der festen IP-Adressen ist bei Änderungen am Routing ebenfalls darauf zu achten, dass diese Einstellungen nicht innerhalb der VMs vorgenommen werden, sondern in der Azure-Verwaltung. VMs behalten somit immer ihr via DHCP zugewiesenes Standard-Gateway, welches von Azure bereit gestellt wird; dieses wertet wiederum die benutzerdefinierten Routingtabellen aus, um den Datenverkehr entsprechend weiterzuleiten. |

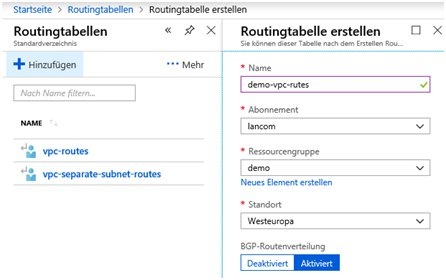

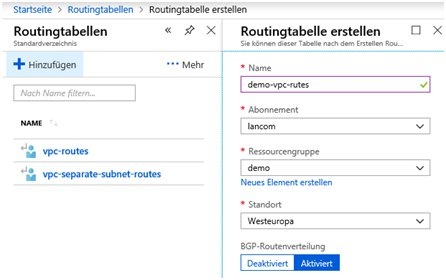

- Wechseln Sie in der Azure-Verwaltung zum Dienst Routingtabellen (z.B. über das Such-Fenster). Legen Sie hier mittels Hinzufügen eine neue Routingtabelle an.

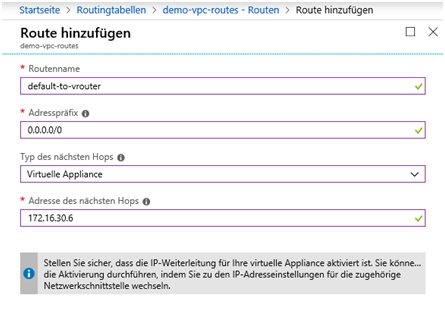

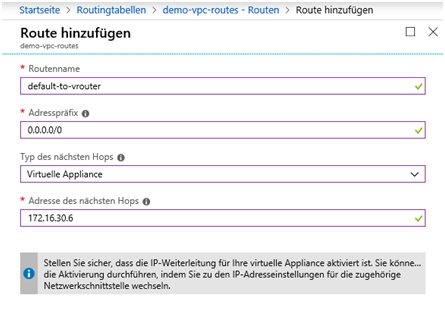

- Legen Sie anschließend eine neue Route an, die allen Datenverkehr an die IP-Adresse des vRouters im Backend-Subnetz leitet. Der Routername kann frei gewählt werden.

- Bei den Punkten Adresspräfix und Typ des nächsten Hops wählen Sie die Einstellungen wie im Screenshot zu sehen.

- Bei dem Punkt Adresse des nächsten Hops hinterlegen Sie die in Schritt 4. erstellte IP-Adresse des Subnetzes vpc-backend (172.16.30.6).

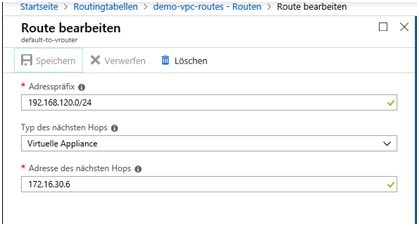

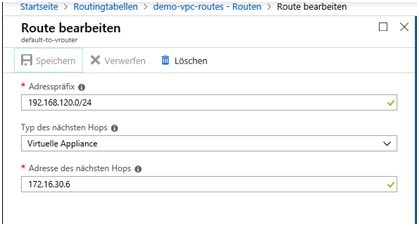

- Erstellen Sie auf die gleiche Weise eine spezifische Route für ein VPN-Netzwerk, welches über den vRouter erreicht werden soll.

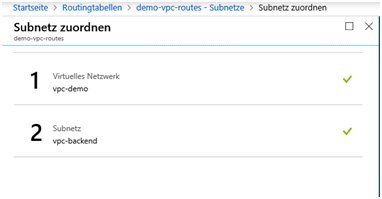

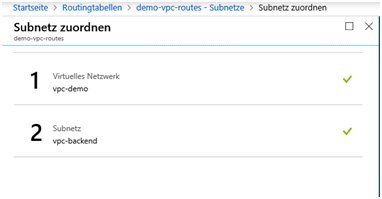

- Wechseln Sie nun zum Konfigurationspunkt Subnetze und ordnen Sie die neu erstellte Routingtabelle dem Backend-Subnetz zu.

Damit ist die grundsätzliche Netzwerkkonfiguration unseres Szenarios abgeschlossen.

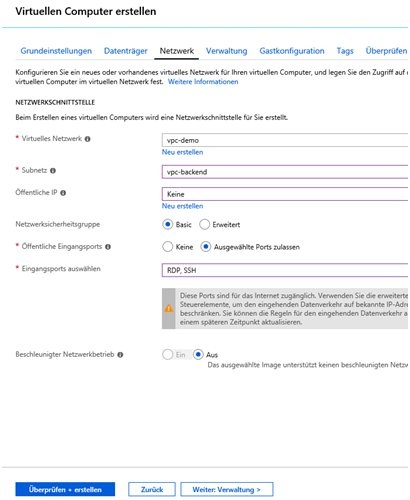

6. Anlegen einer Ubuntu-VM im Backend-Netzwerk In diesem Schritt legen wir im Backend-Netzwerk eine Ubuntu-VM an, auf die wir über den vRouter zugreifen. Diese dient nur zu Testzwecken; im realen Umfeld befinden sich im Backend-Netz Ihre eigenen privaten Dienste / VMs. - Fügen Sie in der Azure-Verwaltung eine neue VM hinzu. Achten Sie darauf für diese den Zugriff über das Protokoll SSH zu erlauben, damit wir den Zugriff anschließend testen können. Alternativ entfernen Sie die Netzwerksicherheitsgruppe, um alle Einschränkungen aufzuheben.

- Achten Sie während der Erstellung im Reiter Netzwerk darauf, dass die Netzwerkschnittstelle im Backend-Subnetz erstellt wird (hier: vpc-backend).

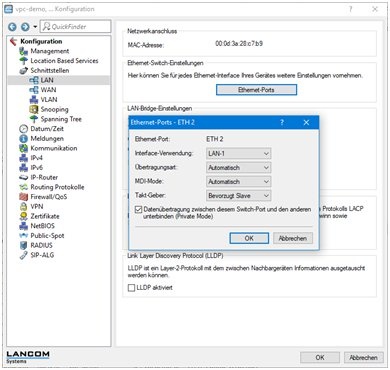

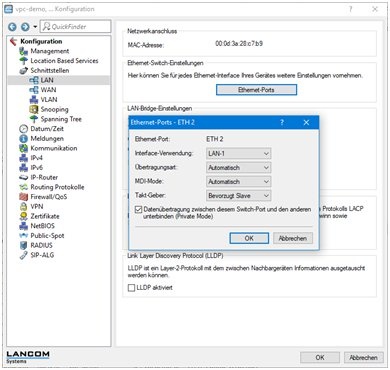

7. Konfiguration einer VPN-Verbindung zum vRouterIm letzten Schritt konfigurieren wir eine (IKEv2-)VPN-Verbindung zum vRouter, um sicheren Zugriff auf die privaten Ressourcen im Backend-Subnetz zu erhalten. Zuvor empfiehlt es sich, für die öffentliche IP-Adresse des vRouters einen DNS-Namen zu hinterlegen und die VPN-Verbindung gegen diesen DNS-Namen aufzubauen. Das genaue Vorgehen ist hier beschrieben: https://docs.microsoft.com/de-de/azure/virtual-machines/windows/portal-create-fqdn - Ordnen Sie im nächsten Schritt den Ethernet-Port ETH-2 dem logischen Interface LAN-1 zu.

ETH-2 entspricht dem zweiten virtuellen Netzwerkinterface, welches wir unserer vRouter-VM zugewiesen haben. Das logische Interface LAN-1 wird im LCOS standardmäßig für das IP-Netzwerk Intranet verwendet, welches unserem Backend-Subnetz entspricht. Mit dieser Konfiguration tragen wir dem Rechnung.

- Konfigurieren Sie nun auf dem vRouter eine VPN-Verbindung. Der Zugriff auf den vRouter ist regulär über LANconfig oder WEBconfig möglich.

8. TestÜber unsere VPN-Verbindung sollte nun sowohl das LAN-Interface des vRouters als auch die Ubuntu-VM im Backend-Subnetz erreicht werden können. In unserem Beispiel kann von einem lokalen PC aus über die vom vRouter terminierte VPN-Verbindung eine SSH-Verbindung zur Ubuntu-VM im sicheren Backend-Netz aufgebaut werden.

|