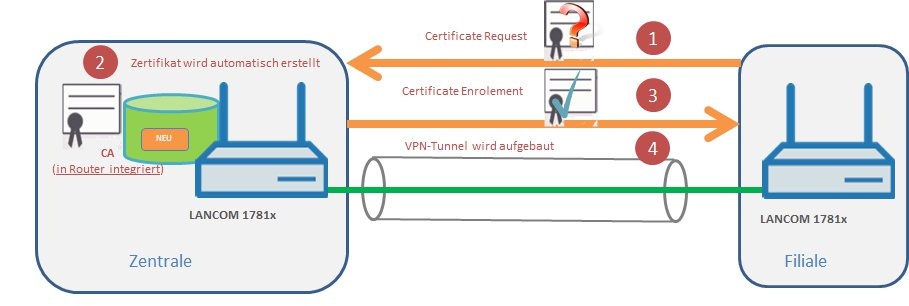

Beschreibung: Dieses Dokument beschreibt anhand eines Konfigurationsbeispiels, wie Sie eine CA (Certification Authority) auf einem LANCOM Router aktivieren und wie die CA Sie dabei unterstützt, neue Zertifikate für eine VPN-Verbindung zwischen zwei LANCOM Routern zu erstellen und zu nutzen. Die Zertifikatsverteilung wird dabei über SCEP (Simple Certificate Enrollment Protocol) durchgeführt. Voraussetzungen:

Szenario:

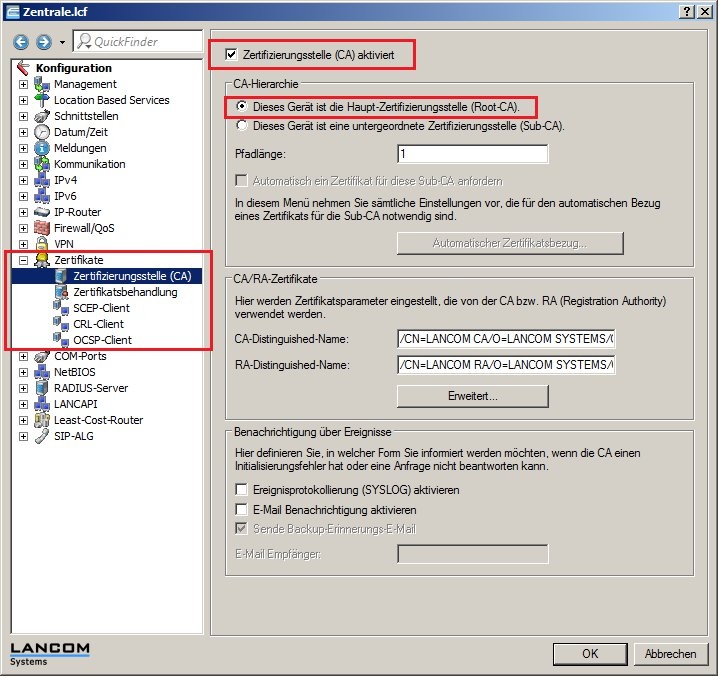

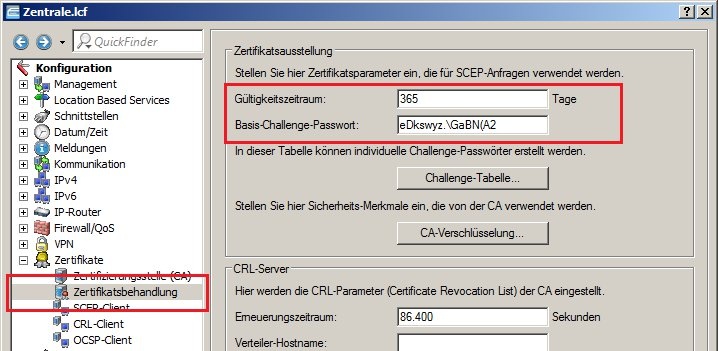

Vorgehensweise: 1. Einrichten der Zertifizierungsstelle und der SCEP Client-Funktionalität auf dem LANCOM Router in der Zentrale: 1.1 Öffnen Sie die Konfiguration des LANCOM Routers in der Zentrale und wechseln Sie in das Menü Zertifikate → Zertifizierungsstelle (CA). 1.2 Wählen Sie die Option Zertifizierungsstelle (CA) aktiviert und legen Sie fest, dass der LANCOM Router die Haupt-Zertifizierungsstelle (Root CA) ist.  1.3 Wechseln Sie in das Menü Zertifikatsbehandlung und vergeben Sie ein Basis-Challenge-Passwort. Dieses wird verwendet, wenn kein eigenes Passwort für den SCEP-Client konfiguriert ist.

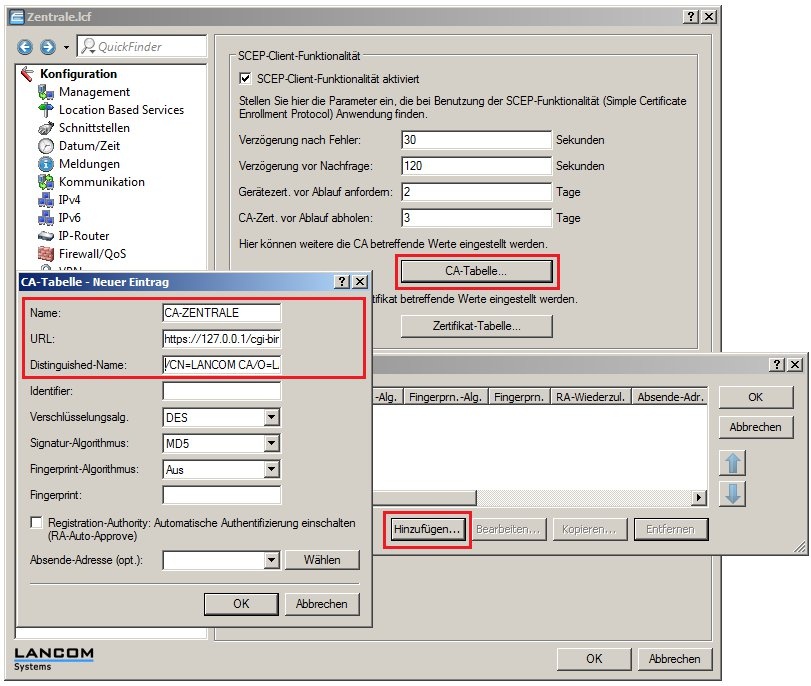

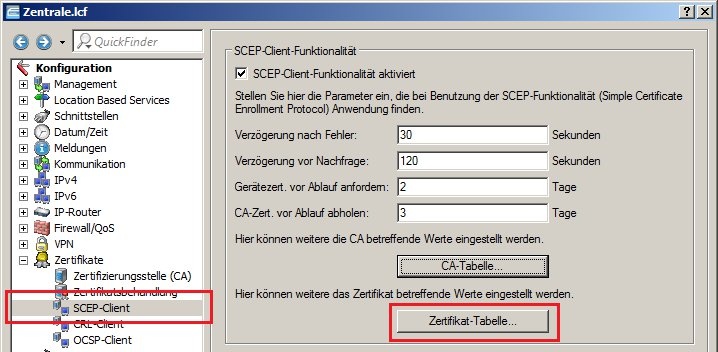

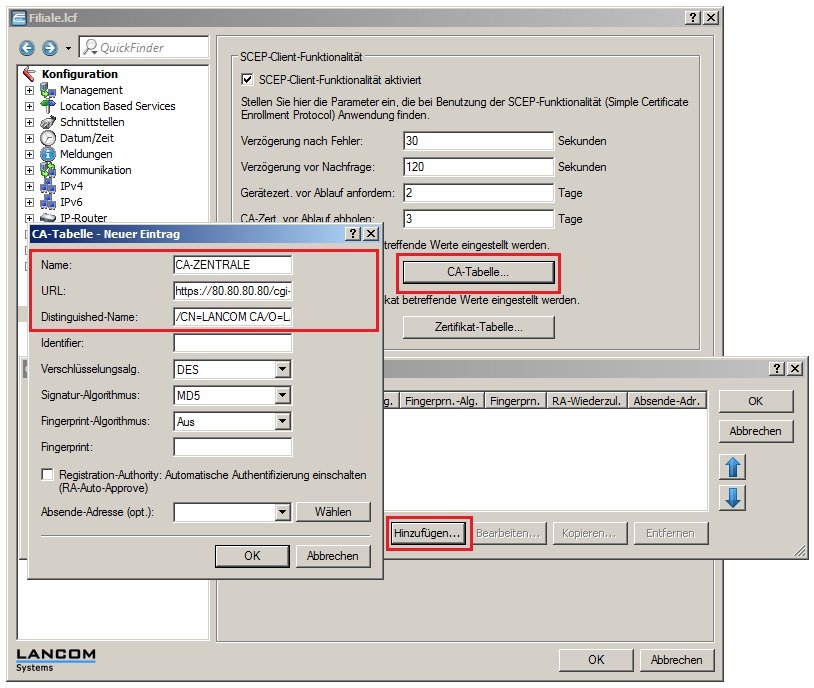

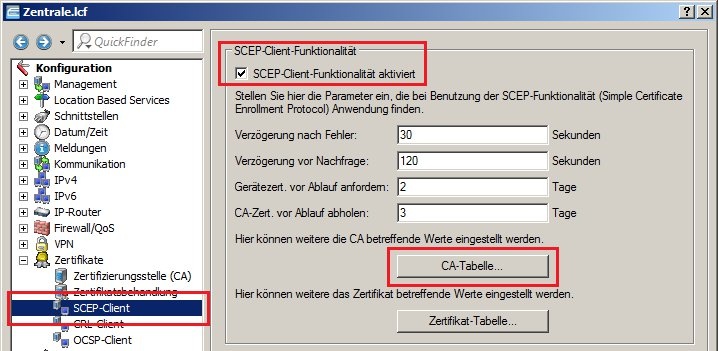

1.4 Wechseln Sie in das Menü SCEP-Client und aktivieren Sie zunächst die SCEP-Client-Funktionalität. 1.5 Klicken Sie dann auf die Schaltfläche CA-Tabelle.  1.5 Fügen Sie einen neuen Eintrag mit folgenden Parametern hinzu:

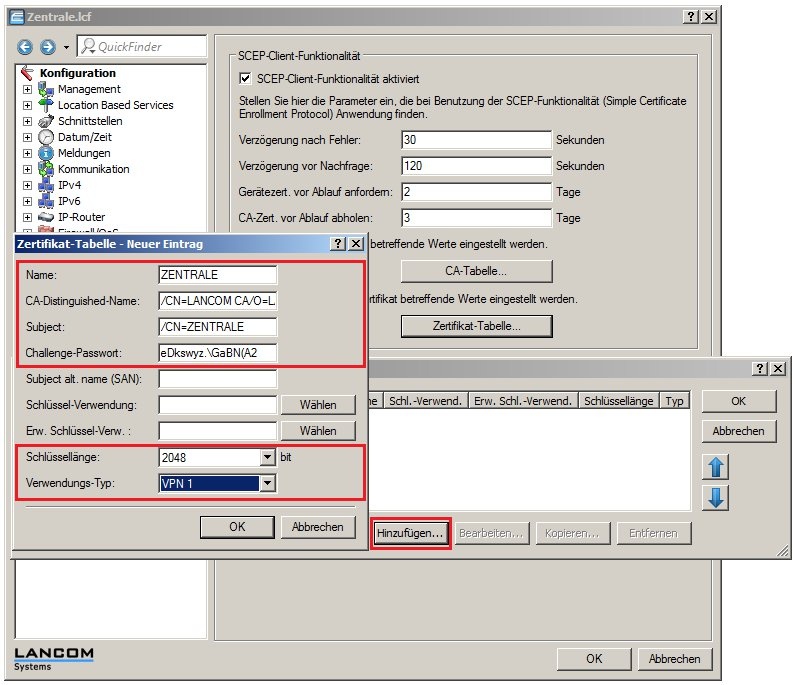

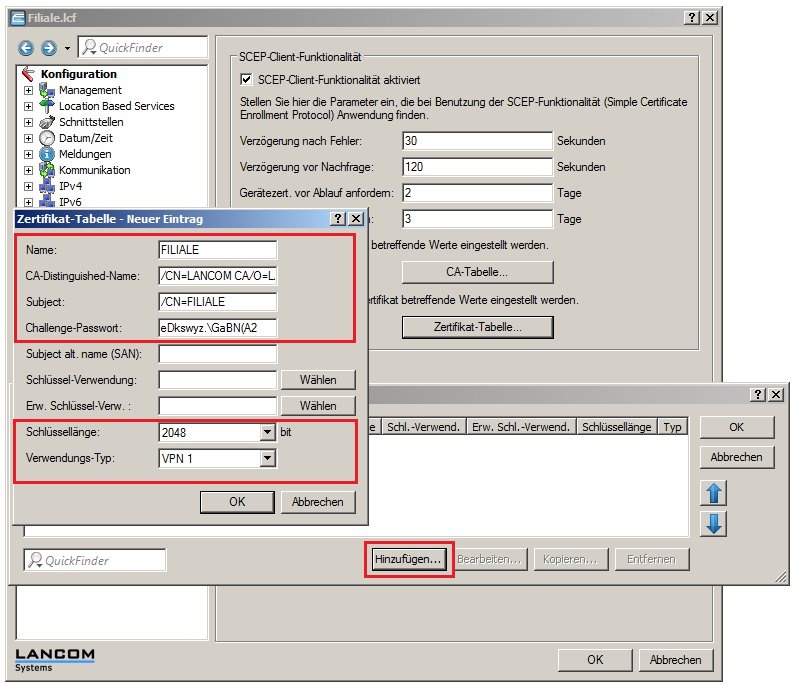

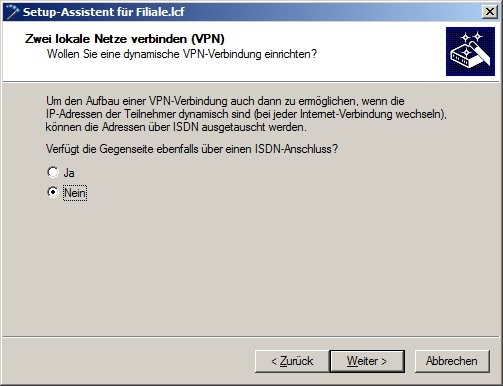

1.6 Klicken Sie dann auf die Schaltfläche Zertifikat-Tabelle.

1.5 Fügen Sie einen neuen Eintrag mit folgenden Parametern hinzu:

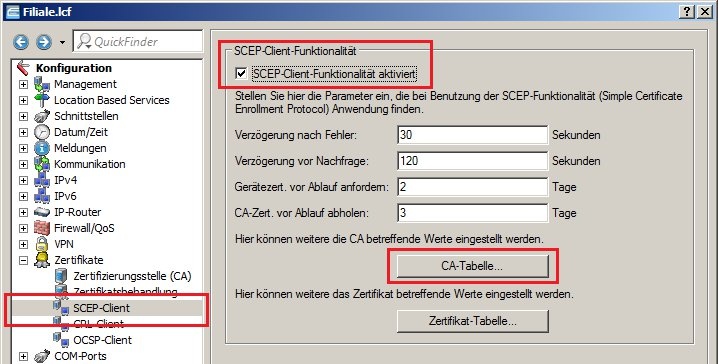

2. Einrichten der SCEP-Client-Funktionalität auf dem LANCOM Router in der Filiale: 2.1 Wechseln Sie in das Menü SCEP-Client und aktivieren Sie zunächst die SCEP-Client-Funktionalität. 2.2 Klicken Sie dann auf die Schaltfläche CA-Tabelle.

2.3 Fügen Sie einen neuen Eintrag mit folgenden Parametern hinzu:

2.4 Klicken Sie auf die Schaltfläche Zertifikat-Tabelle. 2.5 Fügen Sie einen neuen Eintrag mit folgenden Parametern hinzu:

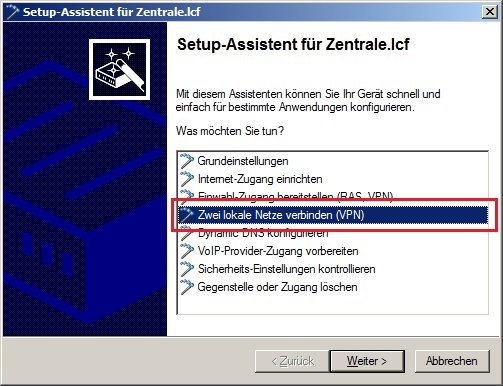

3. Konfiguration der VPN-Verbindung auf dem LANCOM Router in der Zentrale: 3.1 Starten Sie den Setup-Assistenten auf dem Router in der Zentrale und wählen Sie die Option Zwei lokale Netze verbinden (VPN).

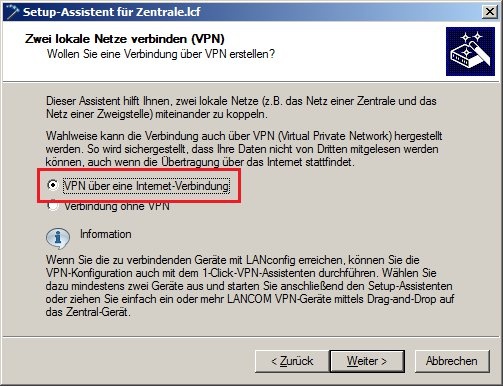

3.2 Die VPN-Verbindung soll über eine Internet-Verbindung hergestellt werden.

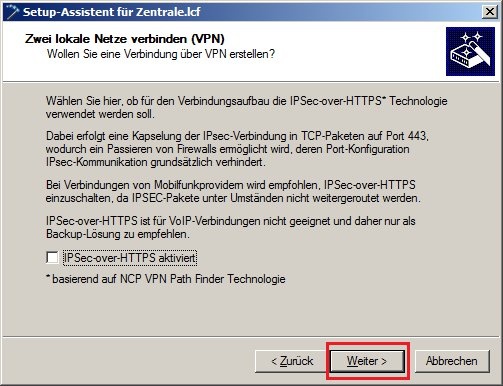

3.3 IPSec-over-HTTPS wird in diesem Konfigurationsbeispiel nicht verwendet.

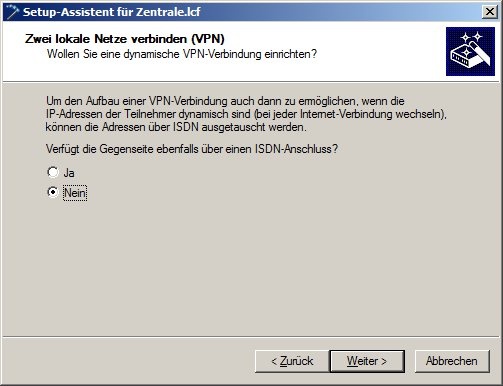

3.4 Es soll keine dynamische VPN-Verbindung konfiguriert werden.

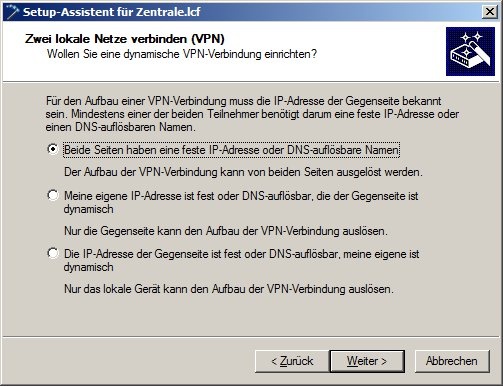

3.5 Da beide Seiten über eine feste öffentliche IP-Adresse verfügen, können Sie die erste Option auswählen.

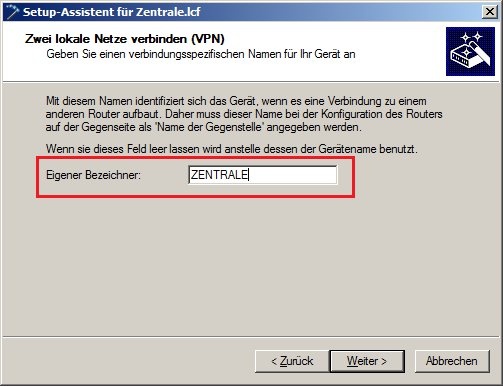

3.6 Als Eigener Bezeichner muss ZENTRALE eingetragen werden.

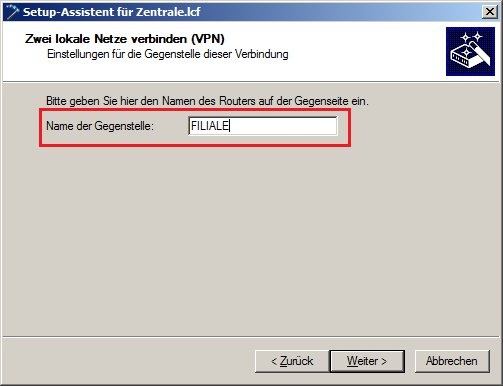

3.7 Der Name der Gegenstelle ist FILIALE.

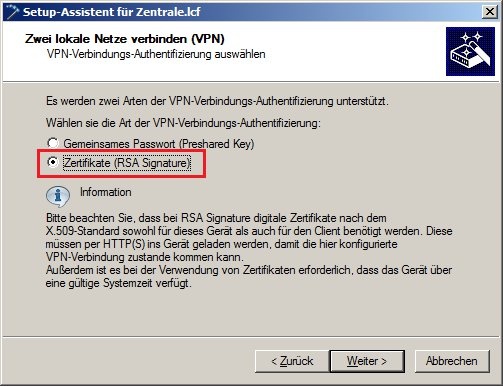

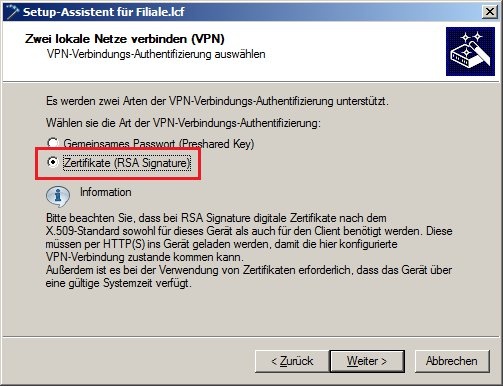

3.8 Die VPN-Verbindungs-Authentifizierung wird über Zertifikate (RSA Signature) durchgeführt.

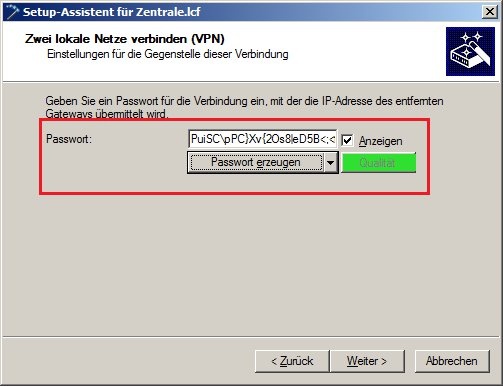

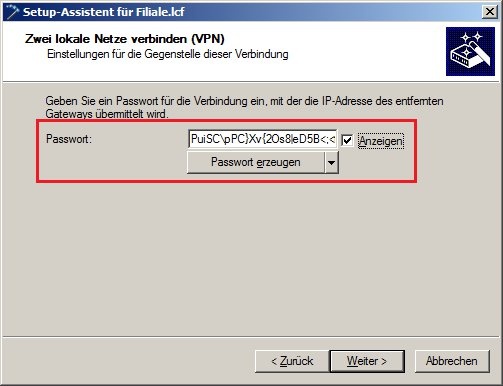

3.9 Geben Sie ein Passwort für die Verbindung ein, mit der die IP-Adresse des entfernten Gateways übermittelt wird. Dieses Passwort benötigen Sie im Schritt 4.9 erneut, daher sollten Sie sich dieses notieren.

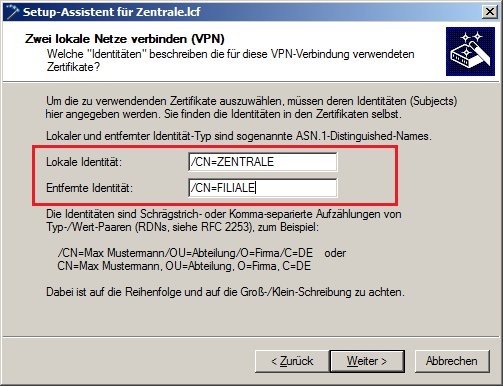

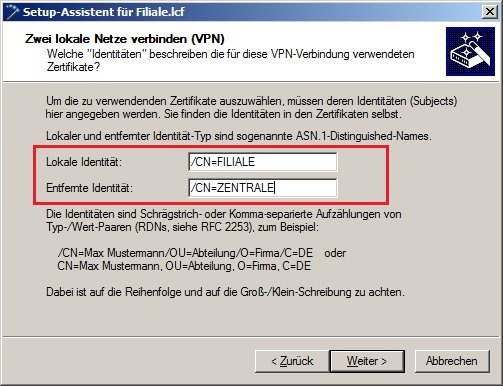

3.10 In diesem Beispiel ist die Lokale Identität /CN = ZENTRALE, als Entfernte Identität müssen Sie /CN=FILIALE eintragen.

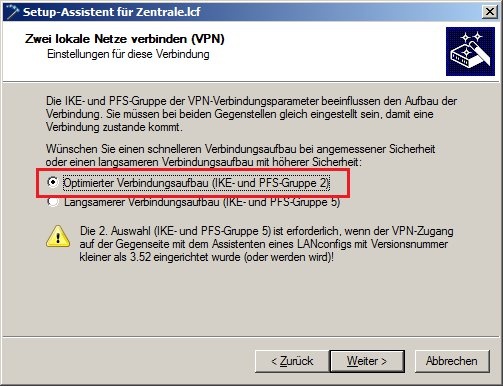

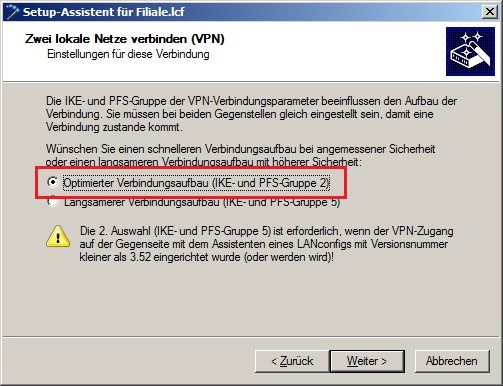

3.11 Wählen Sie die Option Optimierter Verbindungsaufbau.

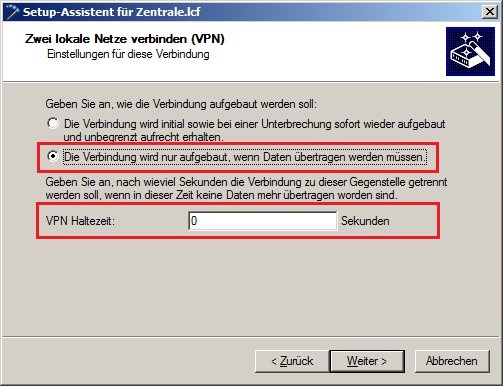

3.12 Da der LANCOM Router in der Zentrale die VPN-Verbindung annehmen soll, müssen Sie die untere Option wählen und als VPN Halte zeit den Wert 0 eintragen.

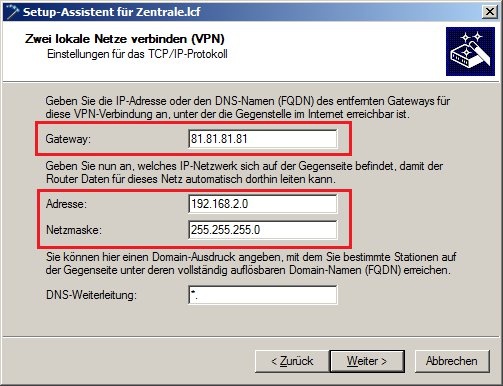

3.13 Im nächsten Dialog müssen Sie die öffentliche IP-Adresse oder FQDN des Routers in der Filiale eingeben. In diesem Beispiel ist das die 81.81.81.81. Das lokale Netzwerk, welches in der Filiale erreicht werden soll hat die IP-Adresse 192.168.2.0/24.

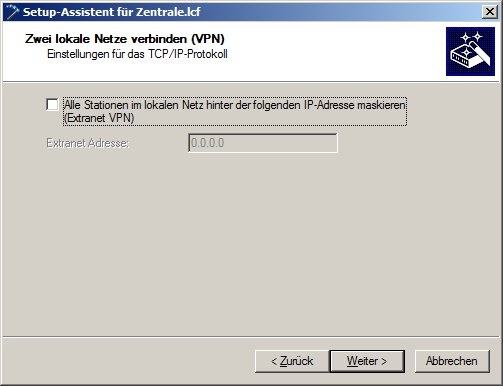

3.14 Extranet VPN wird in diesem Beispiel nicht verwendet.

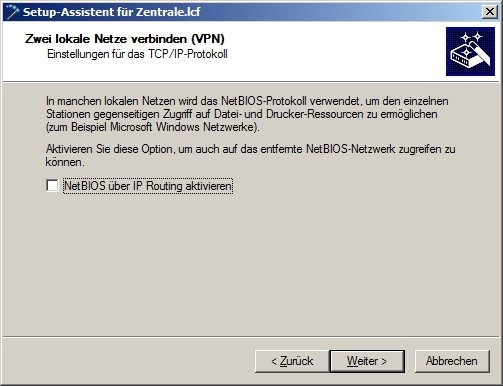

3.15 NetBIOS wird in diesem Beispiel nicht verwendet.

3.16 Klicken Sie auf Fertig stellen, um die Konfiguration in den LANCOM Router zurück zu schreiben.

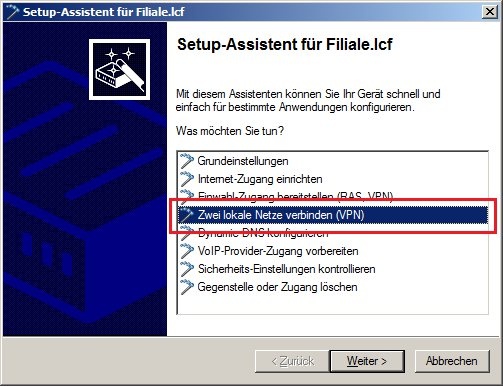

4. Konfiguration der VPN-Verbindung auf dem LANCOM Router in der Filiale: 4.1 Starten Sie den Setup-Assistenten auf dem Router in der Filiale und wählen Sie die Option Zwei lokale Netze verbinden (VPN).

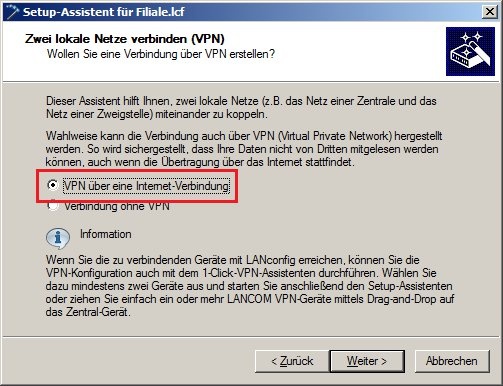

4.2 Die VPN-Verbindung soll über eine Internet-Verbindung hergestellt werden.

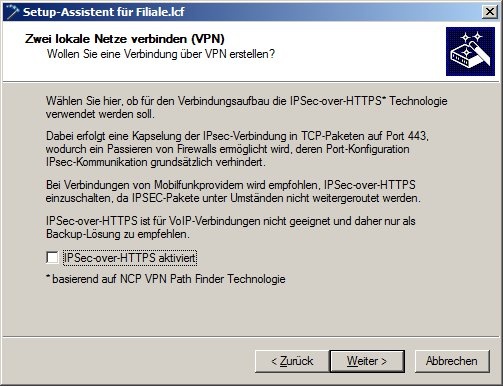

4.3 IPSec-over-HTTPS wird in diesem Konfigurationsbeispiel nicht verwendet.

4.4 Es soll keine dynamische VPN-Verbindung konfiguriert werden.

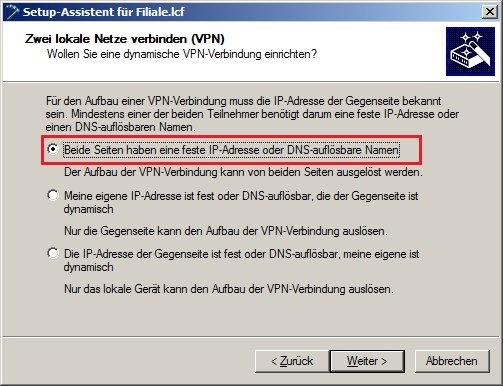

4.5 Da beide Seiten über eine feste öffentliche IP-Adresse verfügen, können Sie die erste Option auswählen.

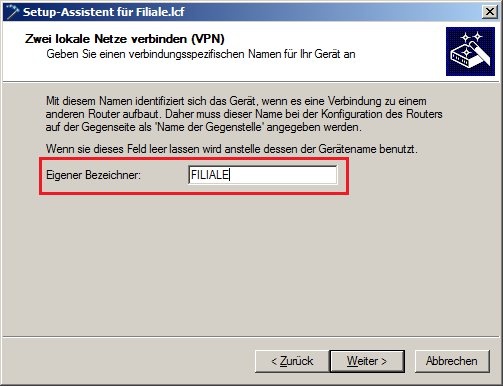

4.6 Als Eigener Bezeichner muss FILIALE eingetragen werden.

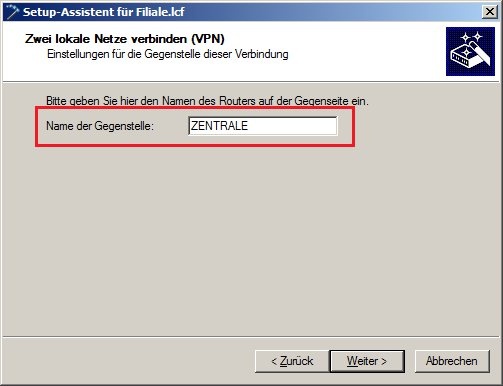

4.7 Der Name der Gegenstelle ist ZENTRALE.

4.8 Die VPN-Verbindungs-Authentifizierung wird über Zertifikate (RSA Signature) durchgeführt.

4.9 Geben Sie im Feld Passwort das gleiche Passwort ein, welches Sie im Schritt 3.9 vergeben haben.

4.10 In diesem Beispiel ist die Lokale Identität /CN=FILIALE, als Entfernte Identität müssen Sie /CN=ZENTRALE eintragen.

4.11 Wählen Sie die Option Optimierter Verbindungsaufbau.

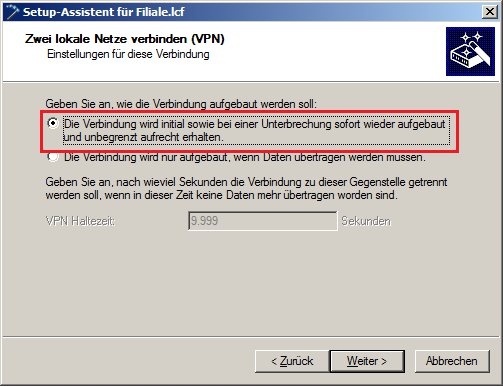

4.12 Da der LANCOM Router in der Filiale die VPN-Verbindung zur Zentrale aufbauen soll, müssen Sie die oberste Option wählen.

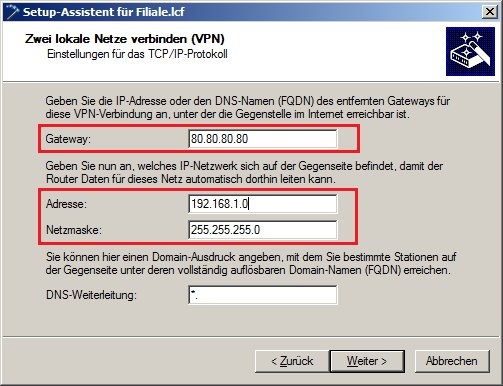

4.13 Im nächsten Dialog müssen Sie die öffentliche IP-Adresse oder FQDN des Routers in der Zentrale eingeben. In diesem Beispiel ist das die 80.80.80.80. Das lokale Netzwerk, welches in der Zentrale erreicht werden soll hat die IP-Adresse 192.168.1.0/24.

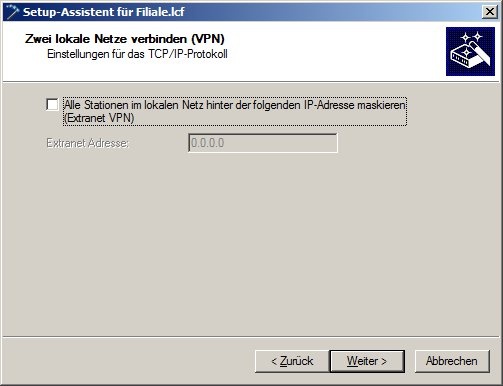

4.14 Extranet VPN wird in diesem Beispiel nicht verwendet.

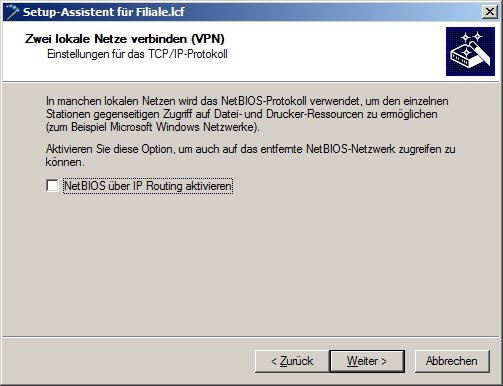

4.15 NetBIOS wird in diesem Beispiel nicht verwendet.

4.16 Klicken Sie auf Fertig stellen, um die Konfiguration in den LANCOM Router zurück zu schreiben.

Die Konfigurationsschritte sind damit beendet. Nachdem die Konfiguration in den LANCOM Router der Filiale zurück geschrieben wurde, baut dieser die VPN-Verbindung zum Router in der Zentrale auf. |