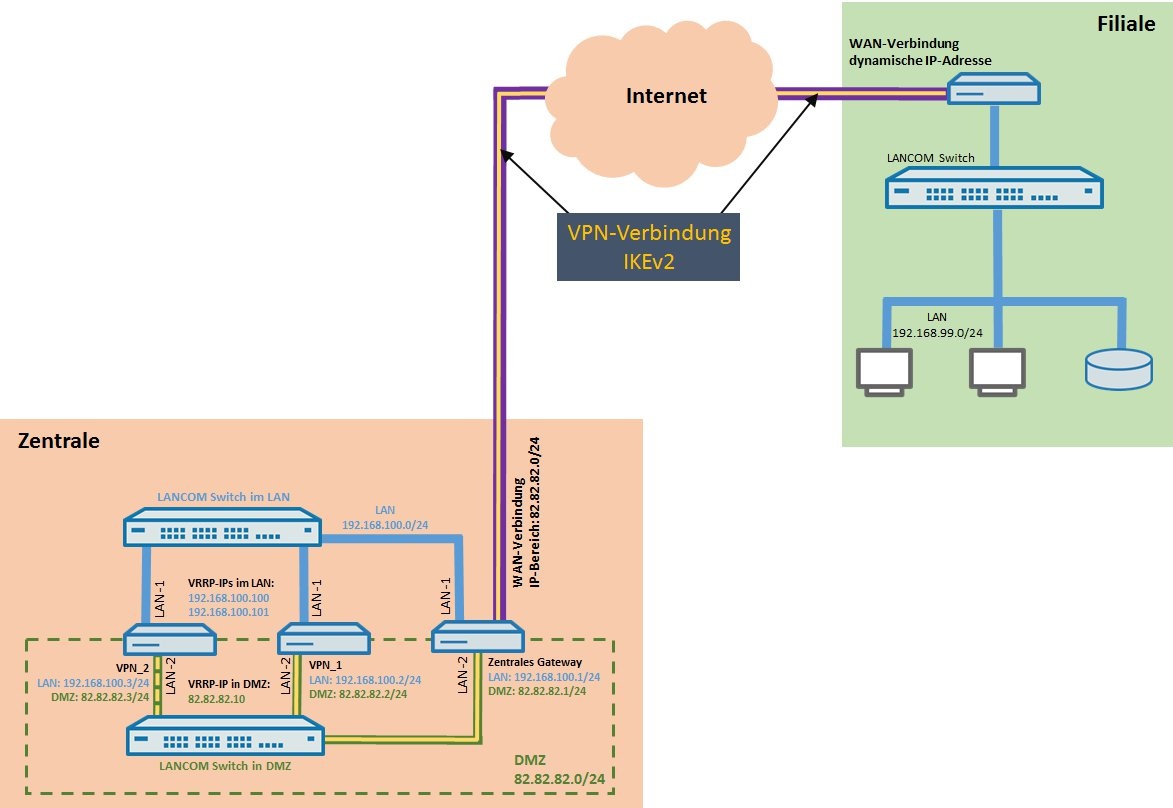

Beschreibung: Ab der LCOS-Version 10.12 steht Ihnen mit dem IKEv2 Load Balancer die Möglichkeit der gleichmäßigen Lastverteilung von VPN Tunneln in großen Enterprise-Szenarien zur Verfügung. Dies ermöglicht einen hochverfügbaren Verbund von Central Site VPN-Gateways im Zusammenspiel mit VRRP. Der Load Balancer kann IKEv2-Clients gleichmäßig auf einzelne Central Site VPN-Gateways im Verbund verteilen. Dieses Dokument beschreibt anhand eines Konfigurationsbeispiels, wie Sie ein IKEv2 Load Balancer-Szenario initial aufbauen und konfigurieren können.

Szenario:

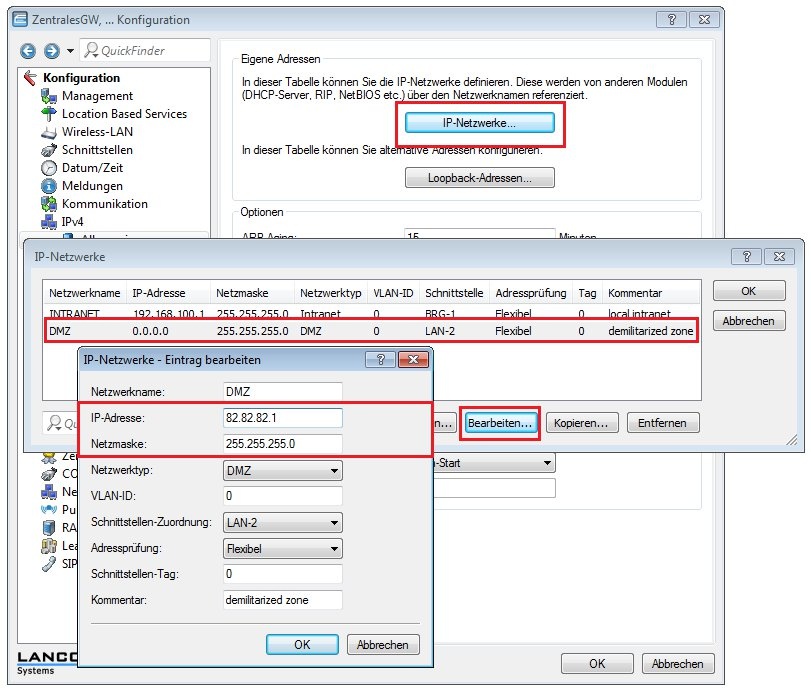

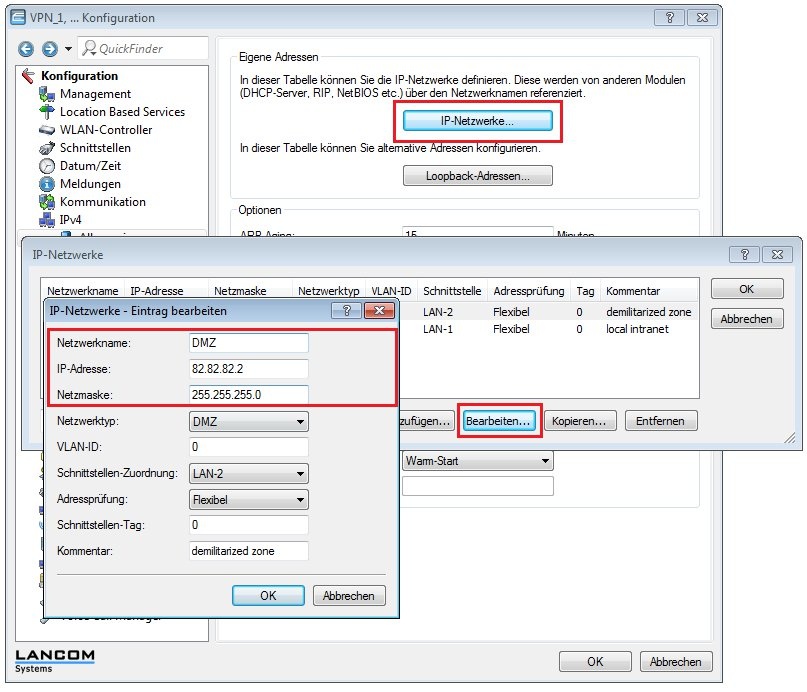

Vorgehensweise: 1. Einrichten der DMZ auf dem Gateway in der Zentrale: 1.1 Öffnen Sie die Konfiguration des zentralen Gateway Routers und wechseln Sie in das Menü IPv4 → Allgemein → IP-Netzwerke und modifizieren Sie das vorhandene IP-Netzwerk DMZ, indem Sie eine öffentliche IP-Adresse aus dem Ihnen zur Verfügung gestellten IP-Adresspool und die zugehörige Netzmaske eintragen. Weitere Informationen zur Einrichtung einer DMZ mit öffentlichen IP-Adressen erhalten Sie in diesem Knowledge Base-Dokument.

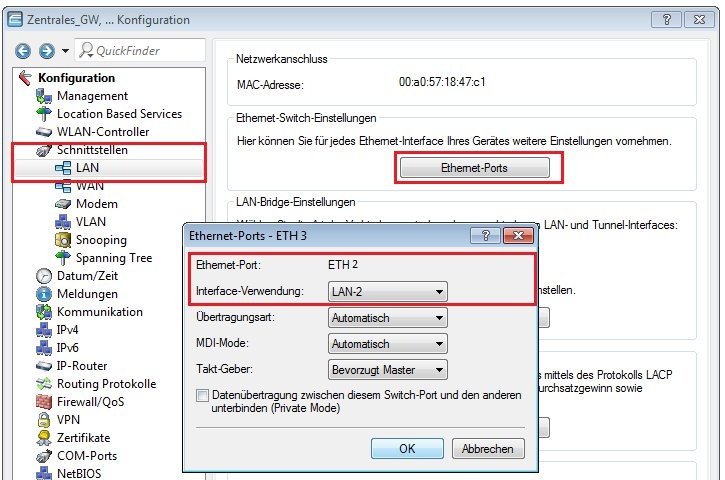

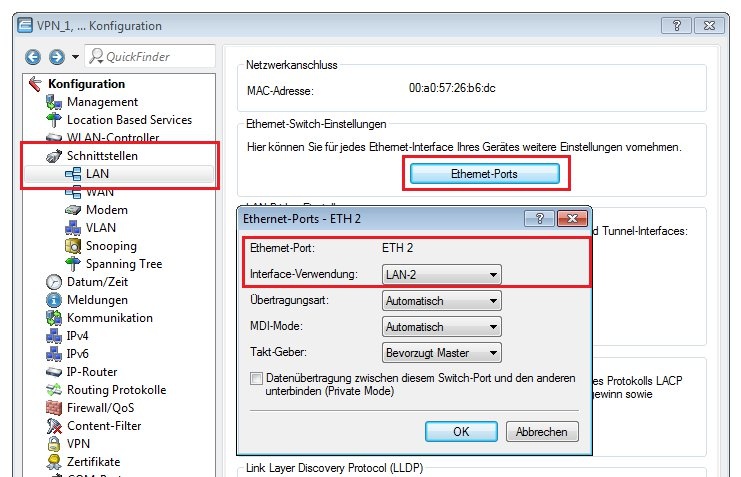

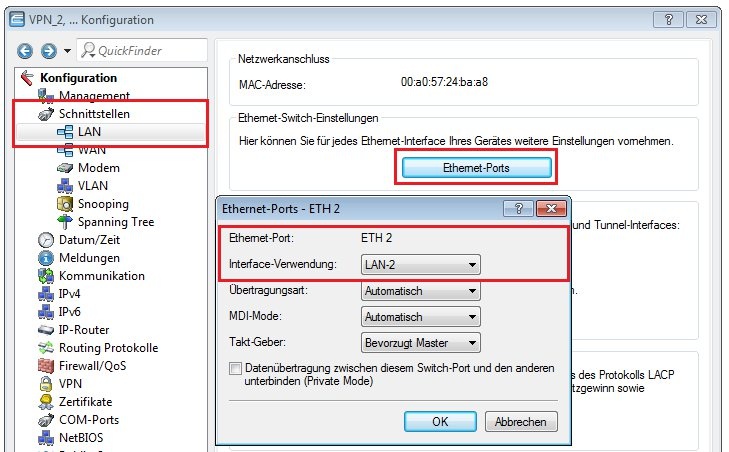

Da die DMZ mit dem logischen Interface LAN-2 verbunden ist, muss dies auch im Menü Schnittstellen → LAN → Ethernet-Ports für den Port ETH-2 eingestellt werden.

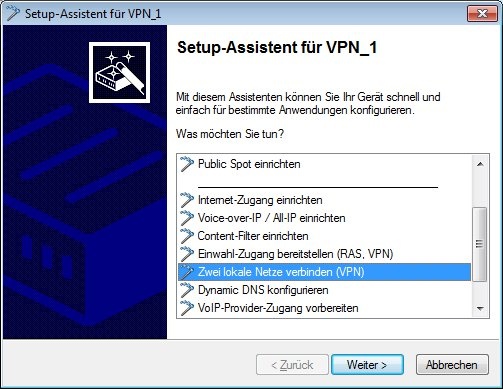

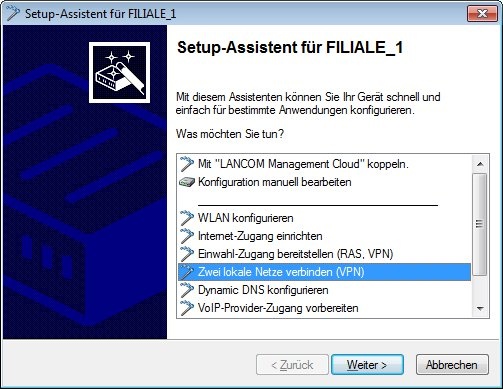

Die im Folgenden eingerichtete VPN-Verbindung zur Filiale muss auf allen VPN-Gateways in identischer Weise eingerichtet werden, da diese für den IKEv2 Load Balancer redundant ausgelegt sein muss. 2.1 Starten Sie auf dem VPN-Gateway VPN_1 den Setup-Assistenten von LANconfig und wählen Sie die Option Zwei lokale Netze Verbinden (VPN).

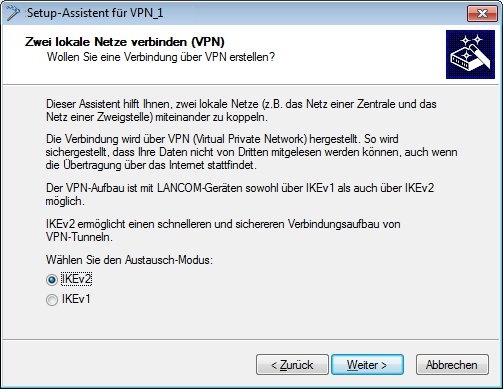

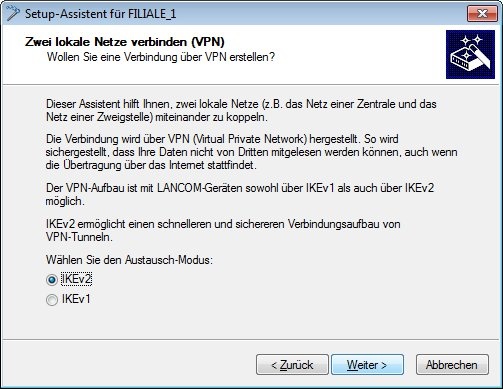

2.2 Wählen Sie als Austausch Modus IKEv2 aus.

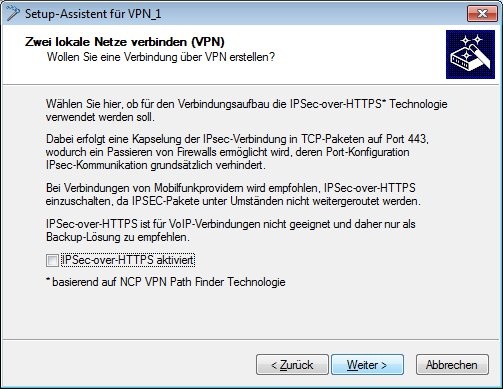

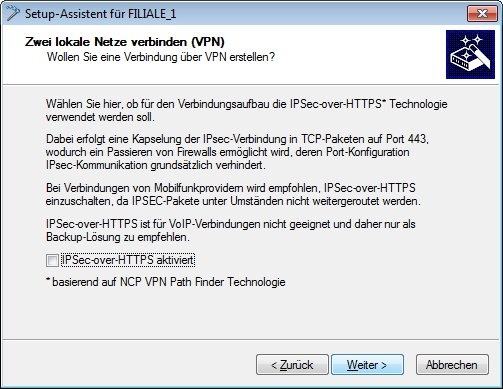

2.3 IPSec-over-HTTPS wird in diesem Konfigurationsbeispiel nicht verwendet.

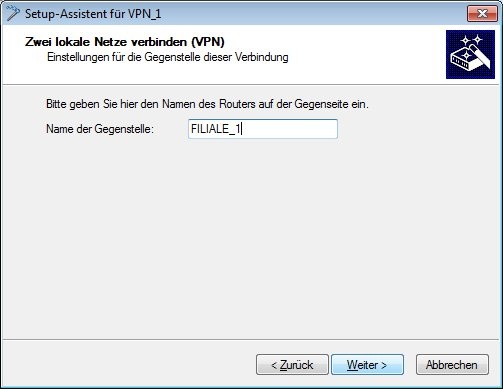

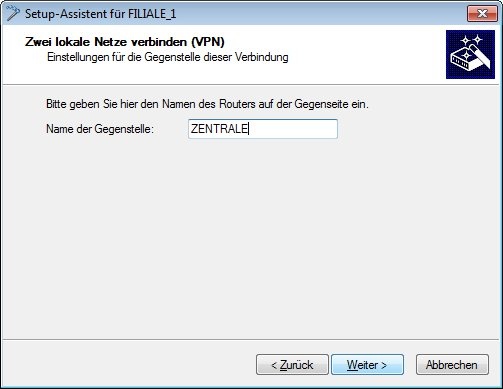

2.4 Vergeben Sie einen aussagekräftigen Namen für den LANCOM Router auf der Gegenseite (der Filiale).

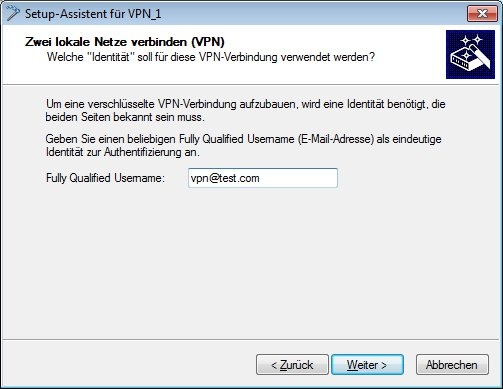

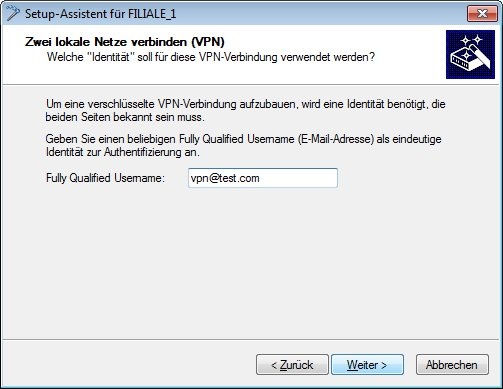

2.5 Tragen Sie eine beliebige E-Mail Adresse als Fully Qualified Username ein. Diese E-Mail Adresse benötigen Sie später bei der Konfiguration der VPN-Verbindung in der Filiale erneut an gleicher Stelle (siehe Schritt 6.5).

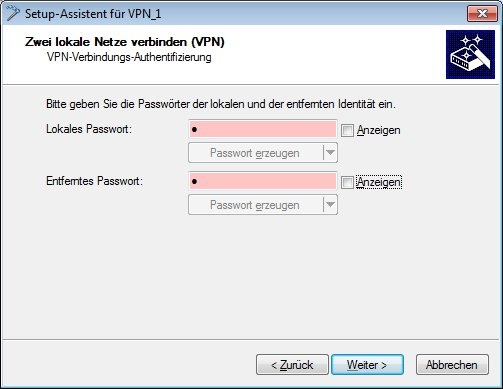

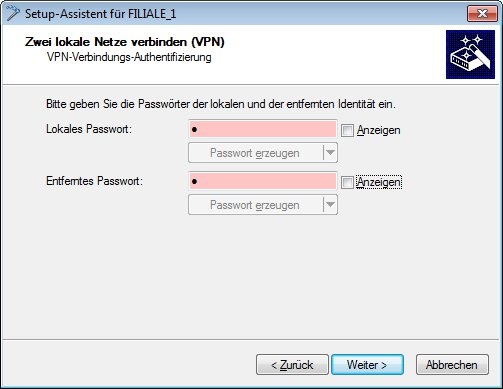

2.6 Erstellen Sie für die lokale und die entfernte Identität je ein Passwort.

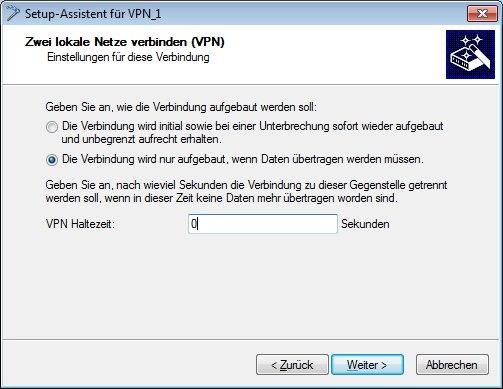

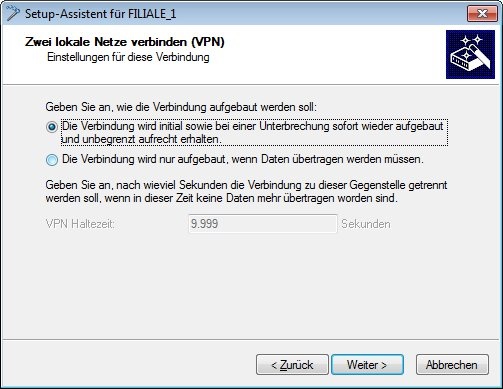

2.7 Da der LANCOM-Router in der Zentrale die VPN-Verbindung von der Filiale annehmen soll, muss hier die untere Option gewählt und eine Haltezeit 0 eingestellt werden.

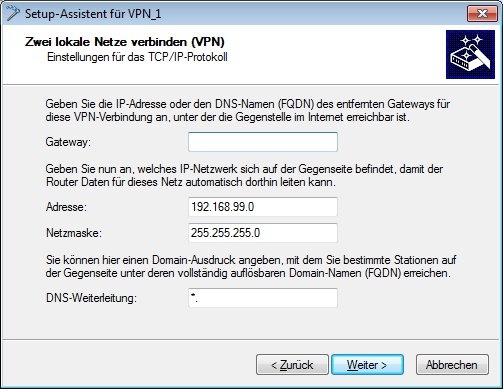

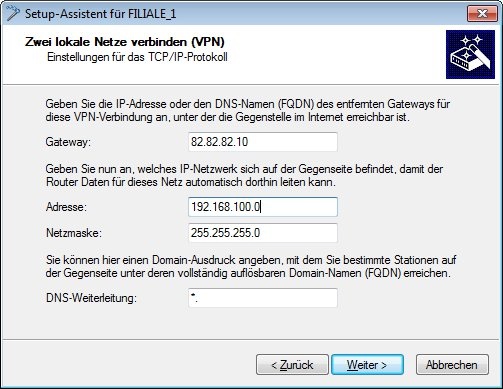

2.8 Als Gateway darf in diesem Konfigurationsbeispiel keine IP-Adresse eingetragen werden, da die WAN-Verbindung in der Filiale eine dynamische IP-Adresse besitzt. Da das lokale Netzwerk in der Filiale den Adressbereich 192.168.99.0/24 besitzt, muss dies in die Felder Adresse und Netzmaske eingetragen werden.

2.9 Klicken Sie auf Fertig stellen, um den Assistent zu beenden und die Konfiguration in den LANCOM-Router VPN_1 zurück zu schreiben.

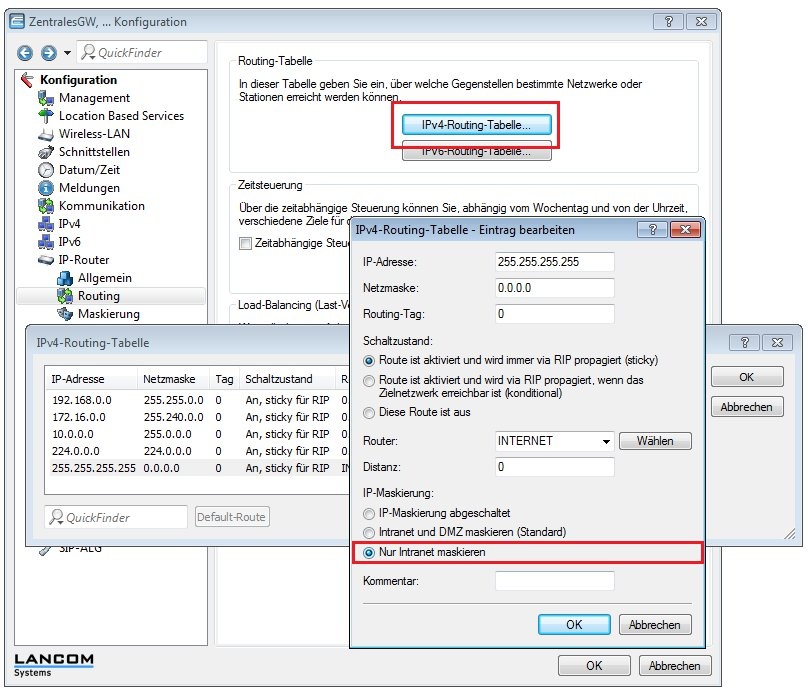

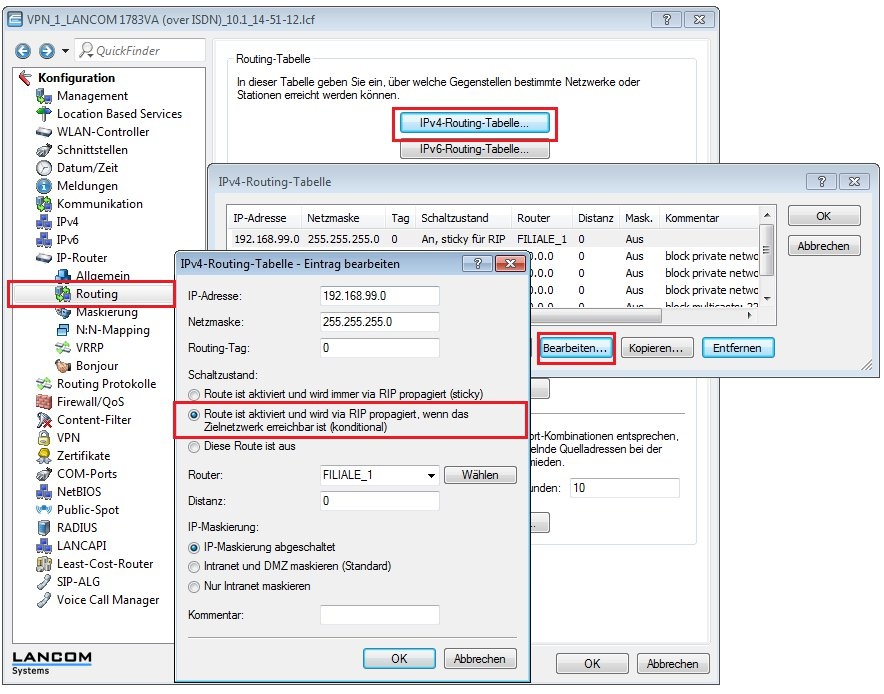

2.10 Öffnen Sie die Konfiguration des VPN-Gateway VPN_1 erneut in LANconfig und wechseln Sie in das Menü IP-Router → Routing → IPv4-Routing-Tabelle. 2.11 Bearbeiten Sie die Route, die für die eben eingerichtete VPN-Verbindung zur Filiale in der Tabelle angelegt wurde und aktivieren Sie die Option Route ist aktiviert und wird via RIP propagiert,...

2.12 Führen Sie die Schritte 2.1 bis 2.12 nun mit identischen Einstellungen und Parametern auf dem VPN-Gateway VPN_2 durch. 3.1 Öffnen Sie die Konfiguration des VPN-Gateway VPN_1, wechseln Sie in das Menü IPv4 → Allgemein → IP-Netzwerke und modifizieren Sie das vorhandene IP-Netzwerk DMZ, indem Sie eine weitere öffentliche IP-Adresse aus dem Ihnen zur Verfügung gestellten IP-Adresspool und die zugehörige Netzmaske eintragen. Das VPN-Gateway VPN_1 die öffentliche IP-Adresse 82.82.82.2 erhalten.

3.2 In diesem Konfigurationsbeispiel wird der physikalische Ethernet-Port 2 des VPN-Gatéway VPN_1 (ETH-2) mit dem LANCOM Switch in der DMZ verbunden. Da die DMZ mit dem logischen Interface LAN-2 verbunden ist, muss dies auch im Menü Schnittstellen → LAN → Ethernet-Ports für den Port ETH-2 eingestellt werden.

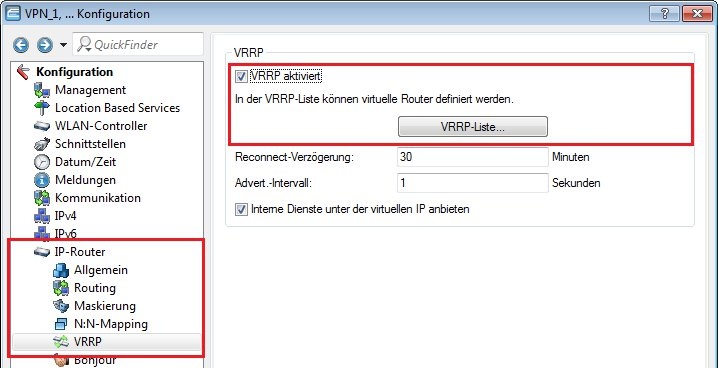

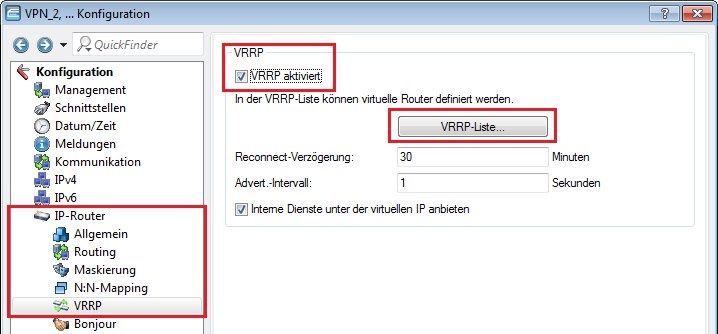

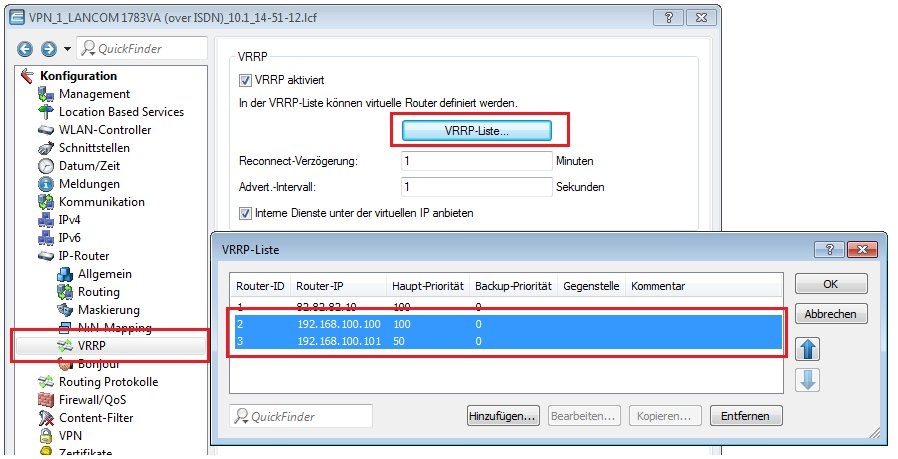

3.3 Wechseln Sie in das Menü IP-Router → VRRP und aktivieren Sie zunächst die VRRP-Funktion. Klicken Sie dann auf die Schaltfläche VRRP-Liste, um einen neuen Eintrag anzulegen.

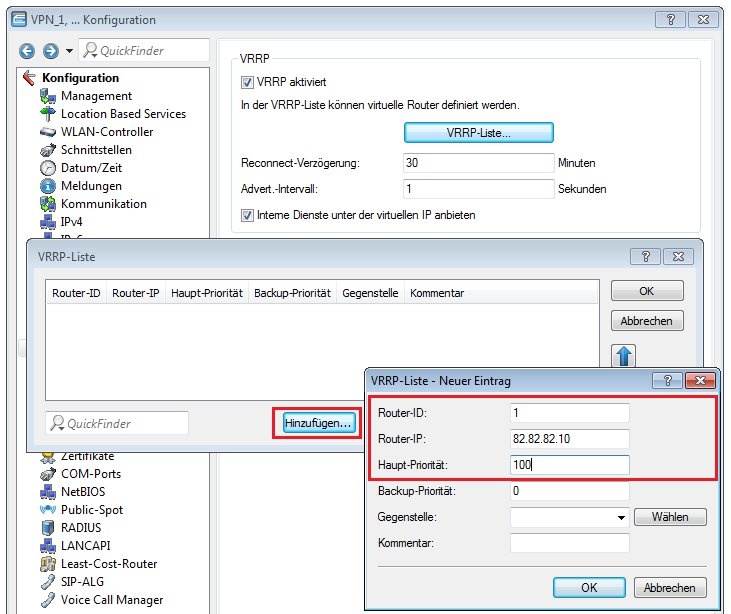

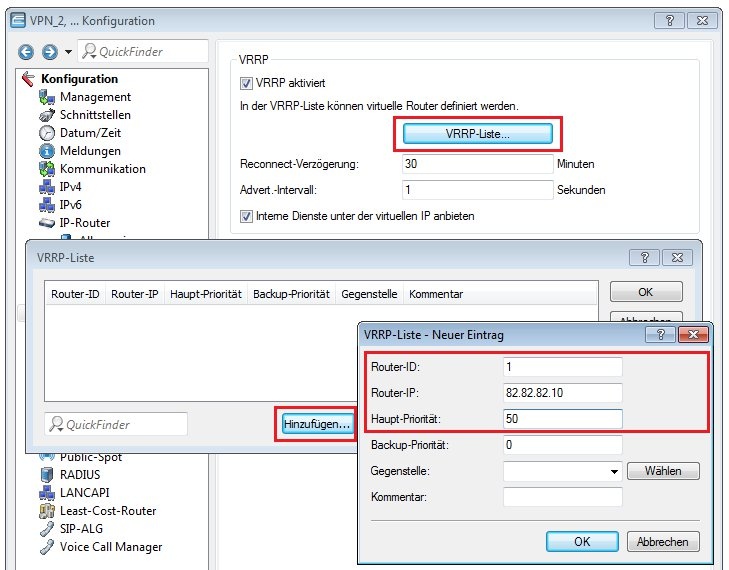

3.4 Als Router ID wird für dieses Gerät die 1 vergeben. Als VRRP IP-Adresse muss eine weitere öffentliche IP-Adresse aus dem Ihnen zur Verfügung gestellten IP-Adresspool verwendet werden. In diesem Beispiel soll das die 82.82.82.10 sein. Diese Adresse wird für den LANCOM Router in der Filiale später die Gateway-Adresse für die IKEv2 VPN-Verbindung sein. Das VPN-Gateway VPN_1 soll in diesem VRRP-Verbund das Master-Gerät sein. Daher erhält es als Haupt-Priorität z.B. den Wert 100.

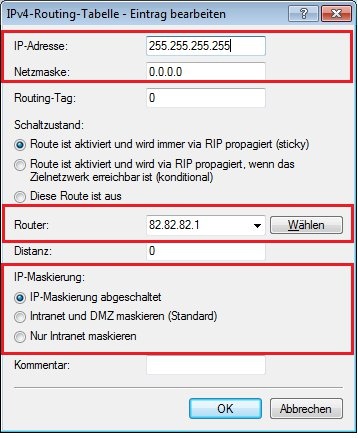

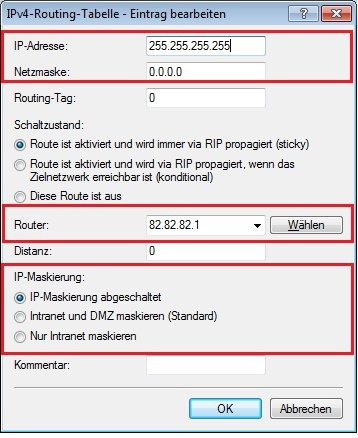

3.5 Wechseln Sie in das Menü IP-Router → Routing → IPv4-Routing-Tabelle und erstellen Sie eine Default-Route, bei welcher als Router IP die öffentliche IP-Adresse des zentralen Gateway angegeben (siehe Schritt 1.1) und die IP-Maskierung abgeschaltet ist.

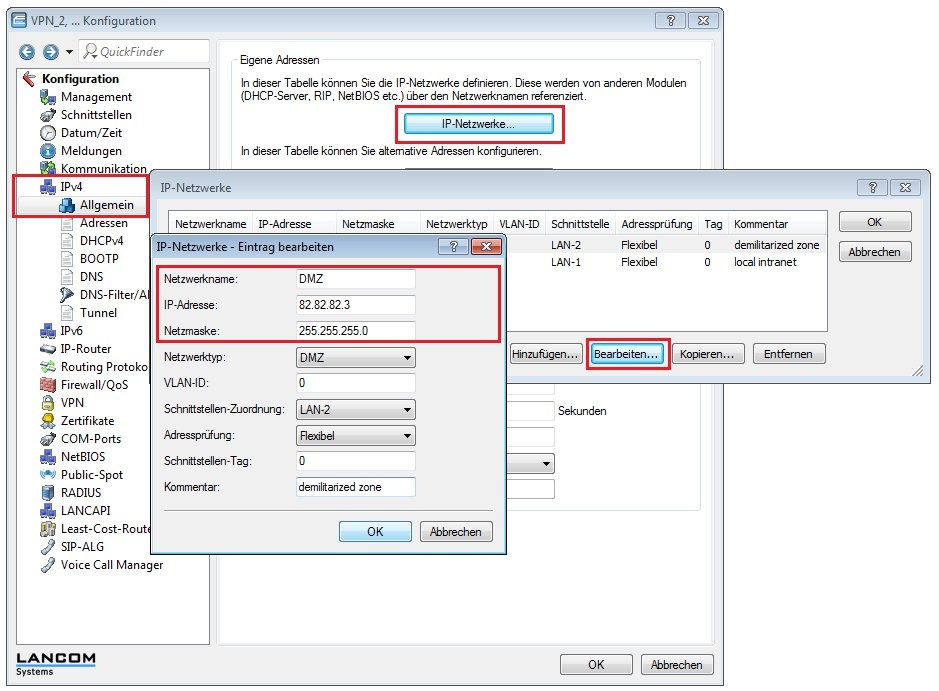

3.6 Schreiben Sie die Konfiguration in den Router VPN_1 zurück. 3.7 Öffnen Sie die Konfiguration des VPN-Gateway VPN_2, wechseln Sie in das Menü IPv4 → Allgemein → IP-Netzwerke und modifizieren Sie das vorhandene IP-Netzwerk DMZ, indem Sie eine weitere öffentliche IP-Adresse aus dem Ihnen zur Verfügung gestellten IP-Adresspool und die zugehörige Netzmaske eintragen. In diesem Beispiel soll das VPN-Gateway VPN_2 die öffentliche IP-Adresse 82.82.82.3 erhalten.

3.8 In diesem Konfigurationsbeispiel wird der physikalische Ethernet-Port 2 des VPN-Gateway VPN_2 (ETH-2) mit dem LANCOM Switch in der DMZ verbunden. Da die DMZ mit dem logischen Interface LAN-2 verbunden ist, muss dies auch im Menü Schnittstellen → LAN → Ethernet-Ports für den Port ETH-2 eingestellt werden.

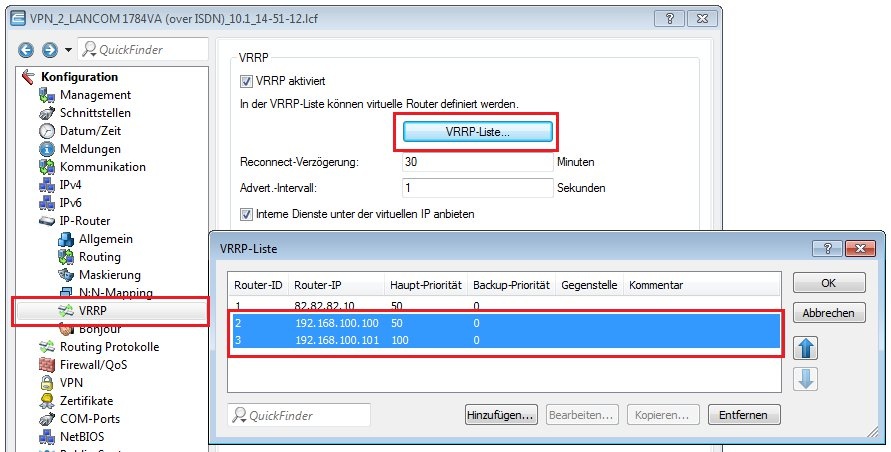

3.9 Wechseln Sie in das Menü IP-Router → VRRP und aktivieren Sie auch auf diesem Gerät die VRRP-Funktion. Klicken Sie dann auf die Schaltfläche VRRP-Liste, um einen neuen Eintrag anzulegen.

3.10 Als Router ID wird für dieses Gerät ebenfalls die 1 vergeben. Als VRRP IP-Adresse muss die gleiche öffentliche IP-Adresse aus dem Ihnen zur Verfügung gestellten IP-Adresspool verwendet werden, wie die, welche Sie im Schritt 3.4 beim Gerät VPN_1 konfiguriert haben, also die 82.82.82.10. Das VPN-Gateway VPN_2 soll in diesem VRRP-Verbund das Slave-Gerät sein. Daher erhält es als Haupt-Priorität z.B. den Wert 50.

3.11 Wechseln Sie in das Menü IP-Router → Routing → IPv4-Routing-Tabelle und erstellen Sie eine Default-Route, bei welcher als Router IP die öffentliche IP-Adresse des zentralen Gateway angegeben (siehe Schritt 1.1) und die IP-Maskierung abgeschaltet ist.

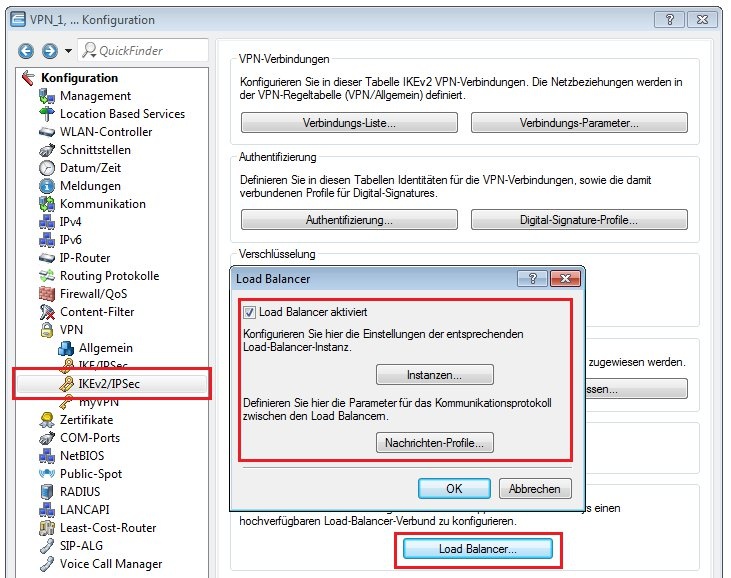

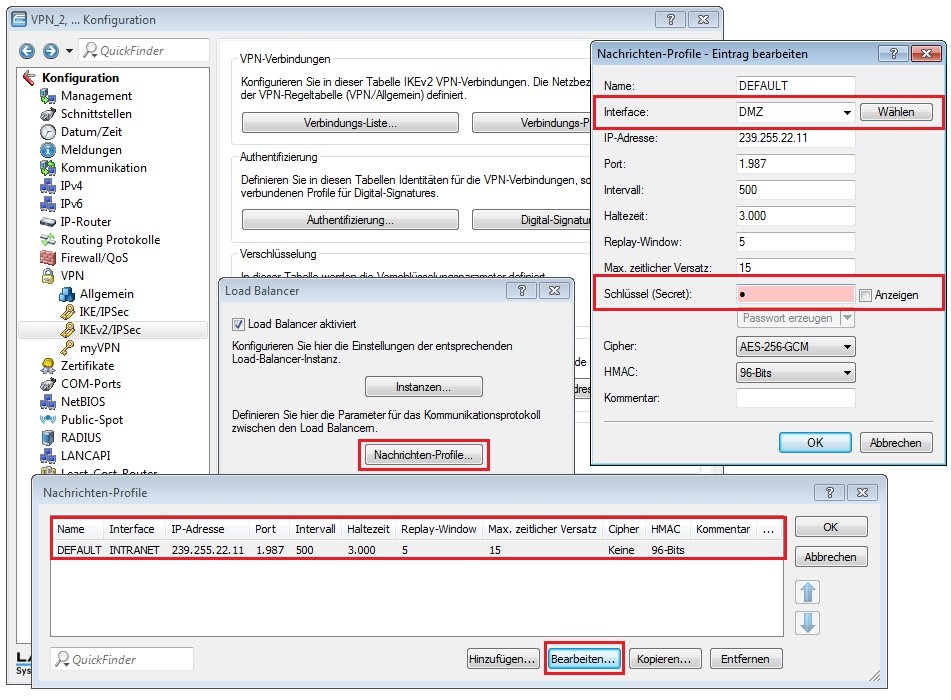

3.12 Schreiben Sie die Konfiguration in den Router VPN_2 zurück. 4.1 Öffnen Sie die Konfiguration des VPN-Gateway VPN_1 und wechseln Sie in das Menü VPN → IKEv2/IPSec → Load Balancer. 4.2 Aktivieren Sie zunächst den Load Balancer und klicken Sie dann auf die Schaltfläche Nachrichten-Profile.

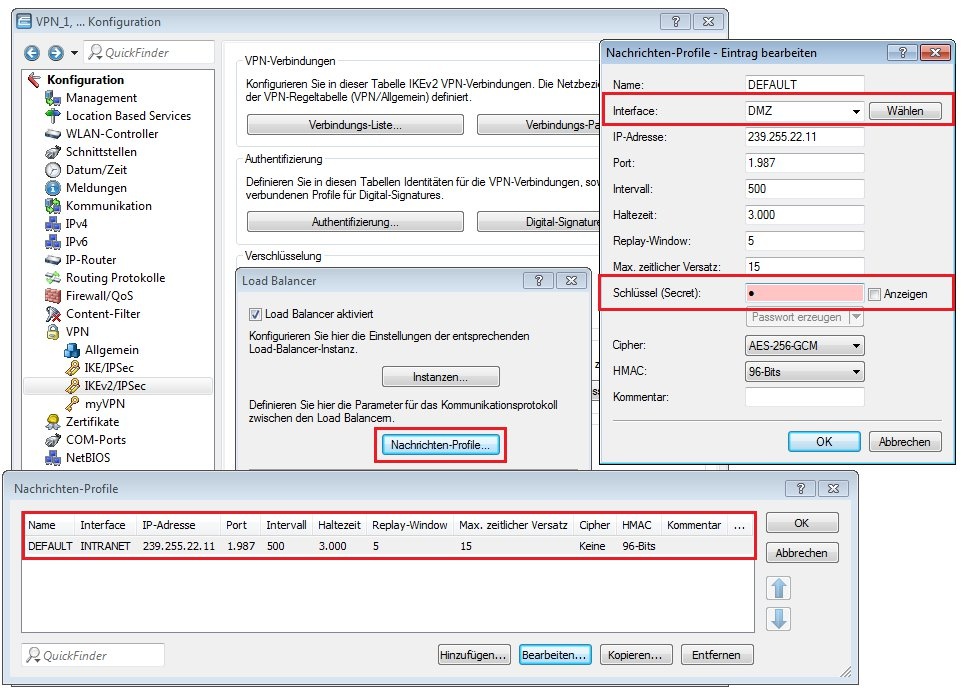

4.3 In diesem Beispiel modifizieren wir das bereits vorhandene Default-Profil. 4.4 Wählen Sie als Schnittstelle die DMZ aus. 4.5 Zur gegenseitigen Authentifizierung der Geräte, die im Load Balancer-Verbund arbeiten (hier VPN_1 und VPN_2), sollten Sie im Feld Schlüssel (Secret) ein Passwort vergeben.

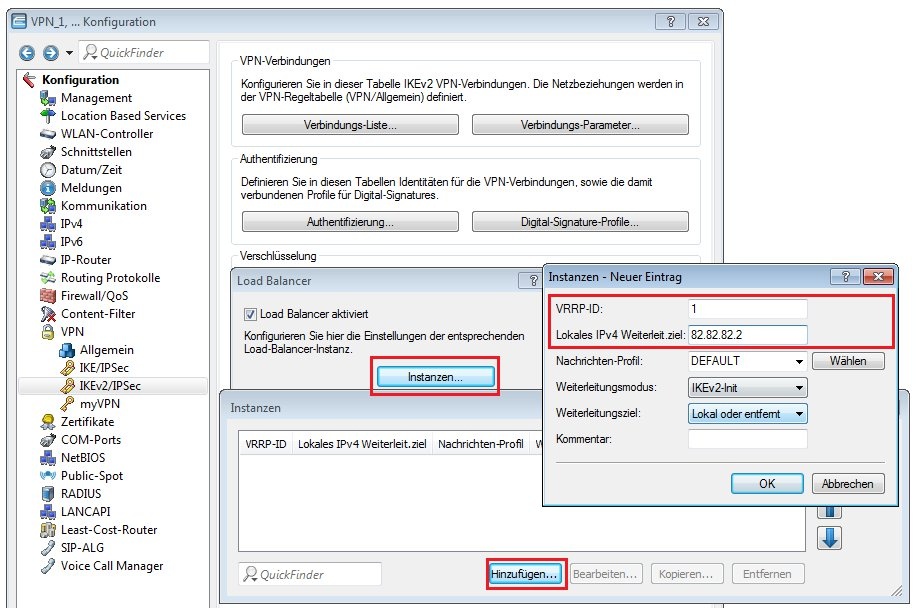

4.6 Speichern Sie die Konfiguration und klicken Sie dann auf die Schaltfläche Instanzen. 4.7 Erstellen Sie eine neue Instanz.

4.8 Schreiben Sie die Konfiguration in den Router VPN_1 zurück. 4.9 Öffnen Sie die Konfiguration des VPN-Gateway VPN_2 und wechseln Sie in das Menü VPN → IKEv2/IPSec → Load Balancer. 4.10 Aktivieren Sie zunächst den Load Balancer und klicken Sie dann auf die Schaltfläche Nachrichten-Profile.

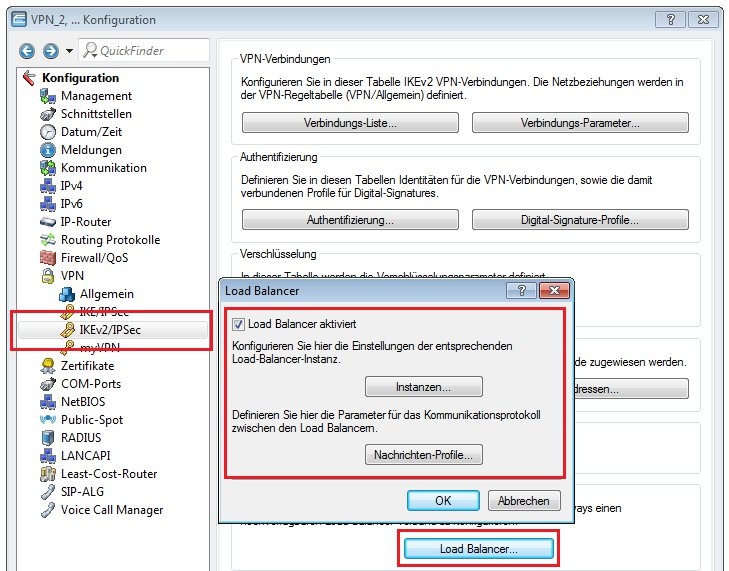

4.11 In diesem Beispiel modifizieren wir das bereits vorhandene Default-Profil. 4.12 Wählen Sie als Schnittstelle die DMZ aus. 4.13 Tragen Sie im Feld Schlüssel (Secret) das gleiche Passwort ein, welches Sie im Schritt 4.5 verwendet haben.

4.14 Speichern Sie die Konfiguration und klicken Sie dann auf die Schaltfläche Instanzen. 4.15 Erstellen Sie eine neue Instanz.

4.16 Schreiben Sie die Konfiguration in den Router VPN_2 zurück. Informationen zum Thema RIP zwischen zwei virtuellen Routern im VRRP-Verbund erhalten Sie auch in diesem Knowledge Base-Artikel. 5.1 Öffnen Sie die Konfiguration des VPN-Gateway VPN_1 und wechseln Sie in das Menü IP-Router -> VRRP -> VRRP-Liste. 5.2 Erstellen Sie auf diesem Gerät zwei neue VRRP-Einträge für die LAN-Seite (siehe Abbildung). VRRP 1:

VRRP 2:

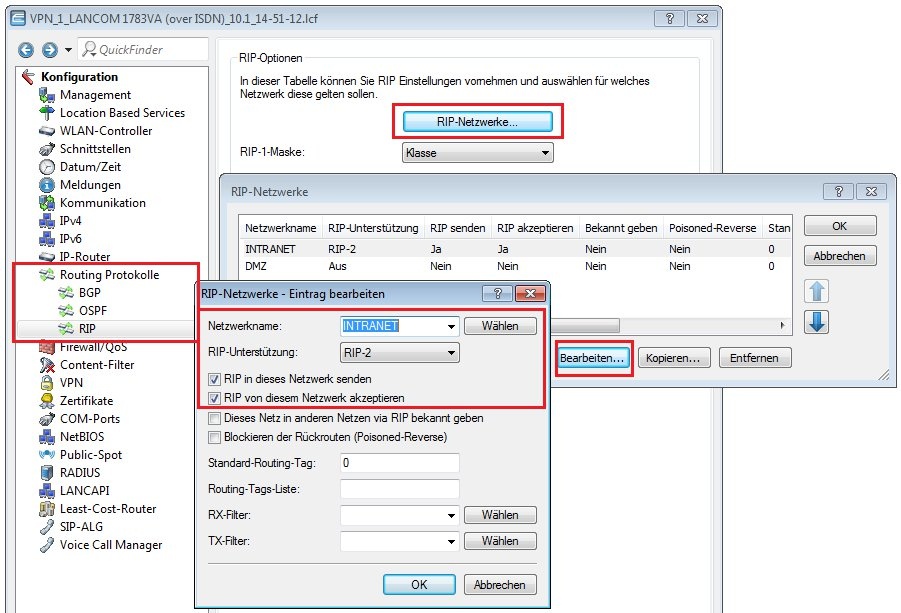

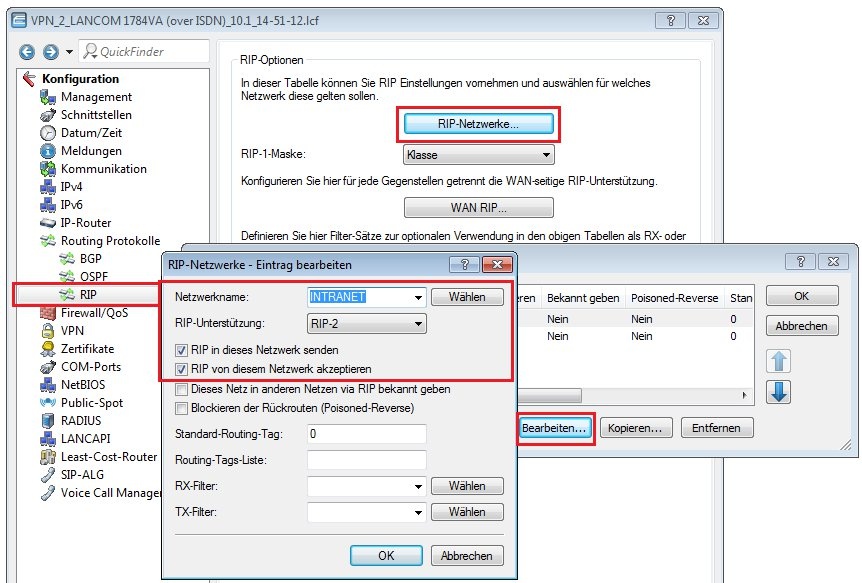

5.3 Wechseln Sie in das Menü Routing-Protokolle → RIP → RIP-Netzwerke und modifizieren Sie den vorhandenen Eintrag für das Netzwerk INTRANET.

5.4 Schreiben Sie die Konfiguration in den Router VPN_1 zurück. 5.5 Öffnen Sie die Konfiguration des VPN-Gateway VPN_2 und wechseln Sie in das Menü IP-Router → VRRP → VRRP-Liste. 5.6 Erstellen Sie auf diesem Gerät zwei neue VRRP-Einträge für die LAN-Seite (siehe Abbildung). VRRP 1:

VRRP 2:

5.7 Wechseln Sie in das Menü Routing-Protokolle → RIP → RIP-Netzwerke und modifizieren Sie den vorhandenen Eintrag für das Netzwerk INTRANET.

5.8 Schreiben Sie die Konfiguration in den Router VPN_2 zurück. 6.1 Starten Sie auf dem Gateway in der Filiale den Setup-Assistenten von LANconfig und wählen Sie die Option Zwei lokale Netze Verbinden (VPN).

6.2 Wählen Sie als Austausch Modus IKEv2 aus.

6.3 IPSec-over-HTTPS wird in diesem Konfigurationsbeispiel nicht verwendet.

2.4 Vergeben Sie einen aussagekräftigen Namen für den LANCOM Router auf der Gegenseite (der Zentrale).

6.5 Tragen Sie als Fully Qualified Username die gleiche E-Mail Adresse ein, welche Sie bei der Konfiguration der VPN-Verbindung auf den VPN-Gateways VPN_1 und VPN_2 verwendet haben (siehe Schritt 2.5).

6.6 Erstellen Sie für die lokale und die entfernte Identität je ein Passwort. Diese müssen jeweils mit den vergebenen Passworten im Schritt 2.6 übereinstimmen.

6.7 Da der LANCOM Router in der Filiale die VPN-Verbindung zur Zentrale aufbauen soll, muss hier die oberste Option gewählt werden.

6.8 Als Gateway muss die in den Schritten 3.4 und 3.10 erstellte virtuelle VRRP IP-Adresse in der DMZ eingetragen werden (hier die 82.82.82.10). Da das lokale Netzwerk in der Filiale den Adressbereich 192.168.100.0/24 besitzt, muss dies in die Felder Adresse und Netzmaske eingetragen werden.

6.9 Klicken Sie auf Fertig stellen, um den Assistenten zu beenden und die Konfiguration zurück zu schreiben.

6.10. Die VPN-Verbindung zur Zentrale wird nach kurzer Zeit aufgebaut. Die Konfigurationsschritte zur Erstellung eines IKEv2 Load Balancer sind hiermit abgeschlossen. Info: |