Beschreibung: Dieses Dokument beschreibt die Konfigurationsmöglichkeiten der Filter-Regeln im LANCOM Router anhand eines Beispiels. Voraussetzung:

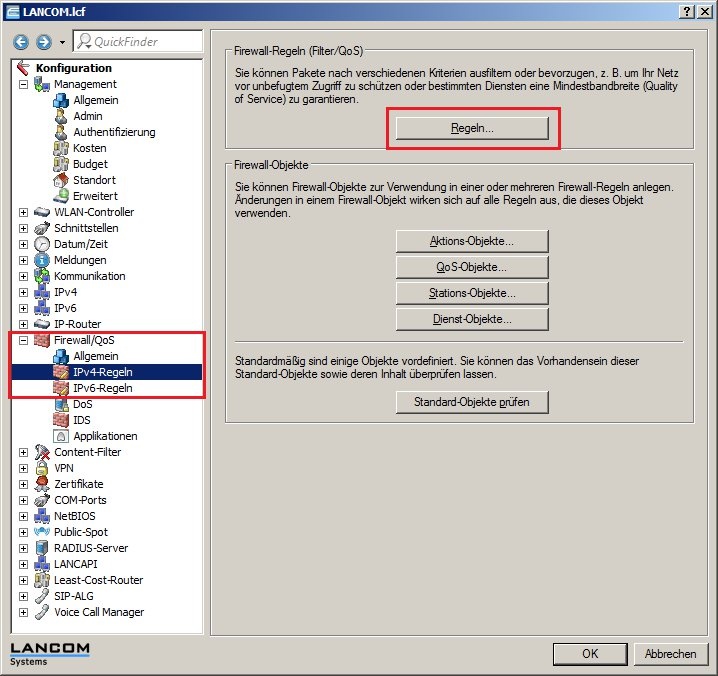

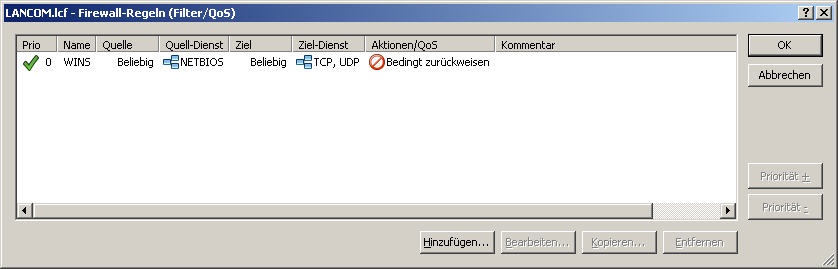

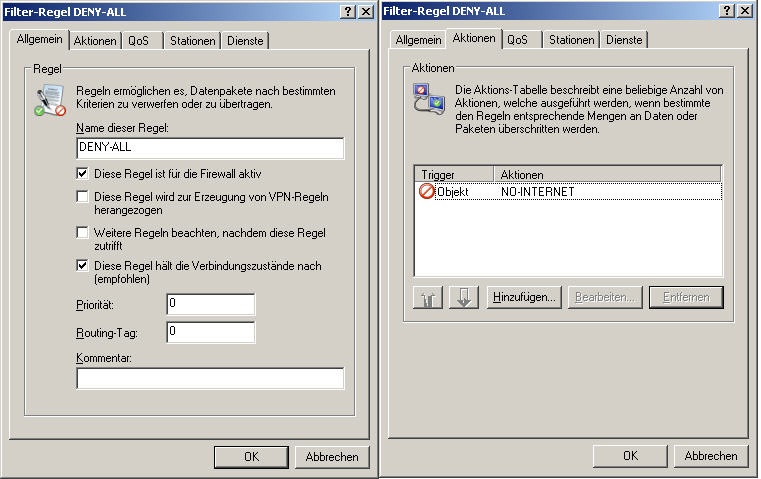

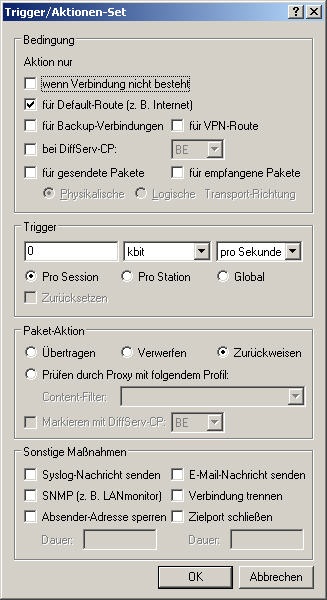

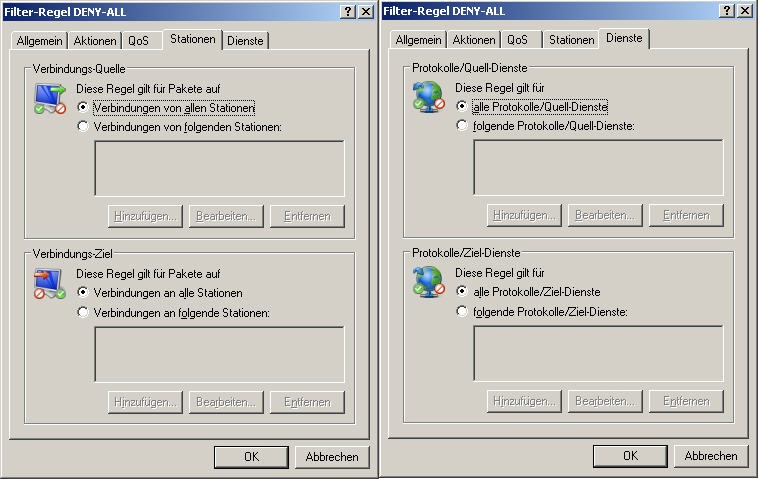

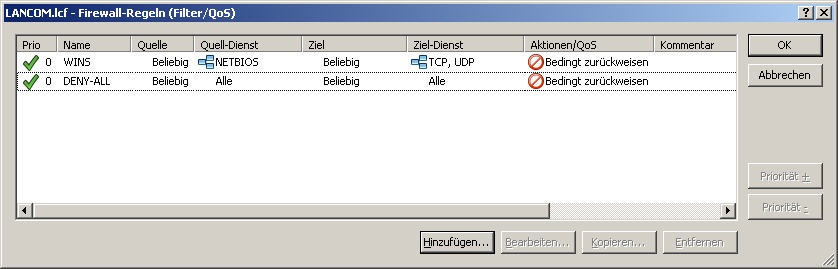

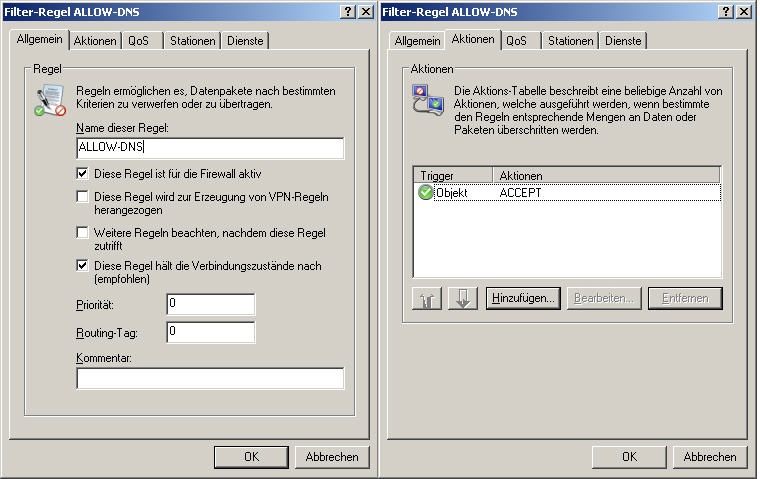

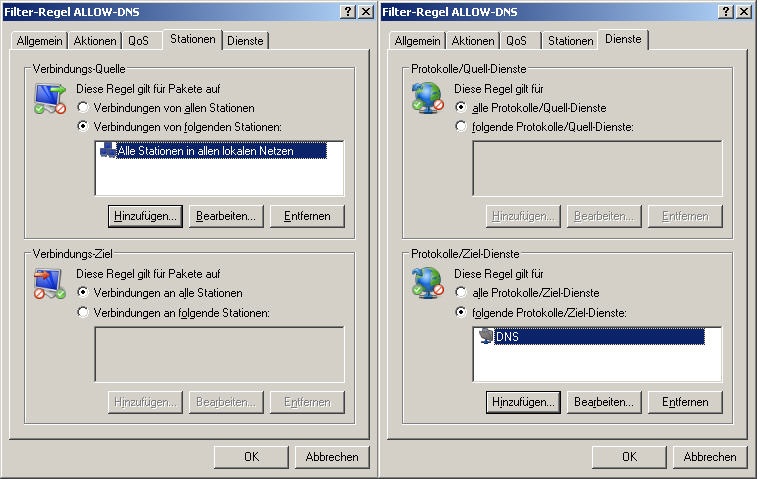

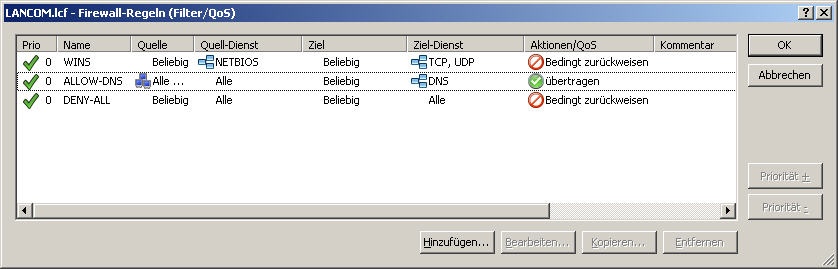

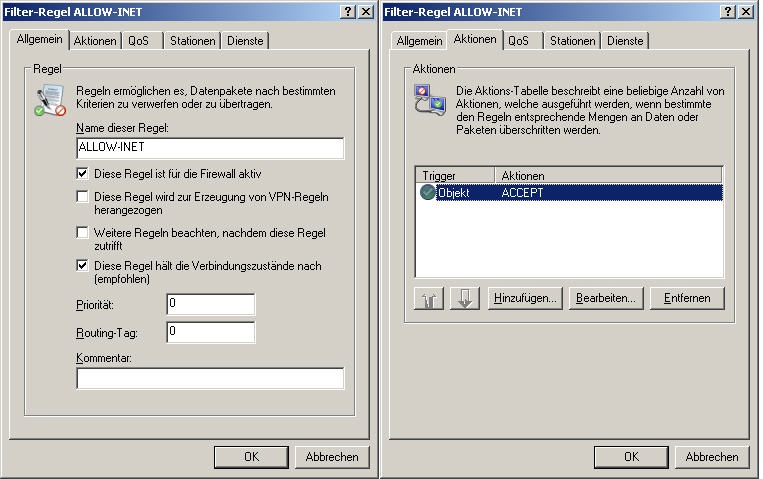

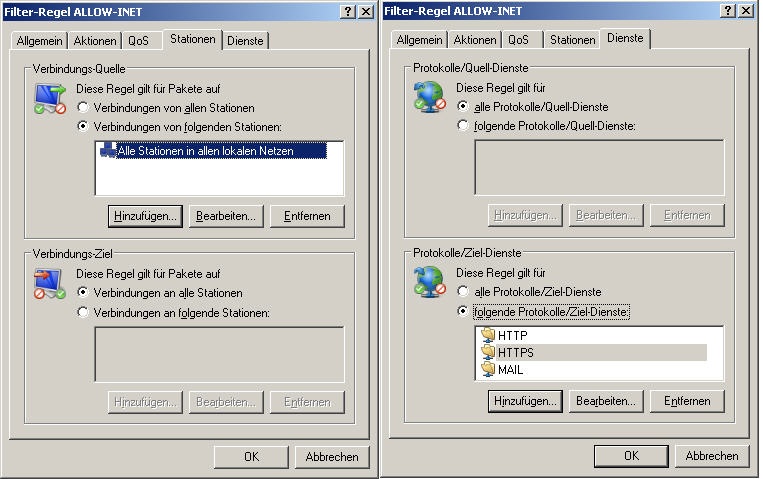

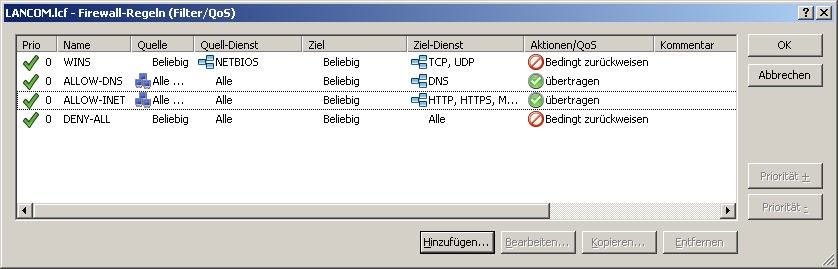

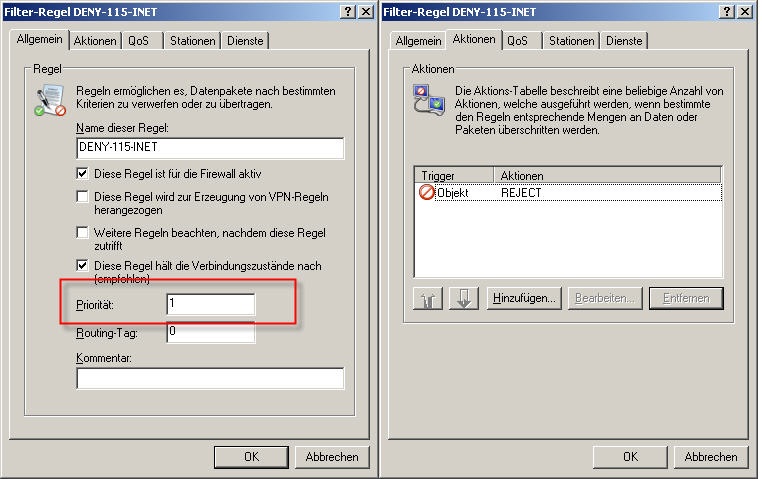

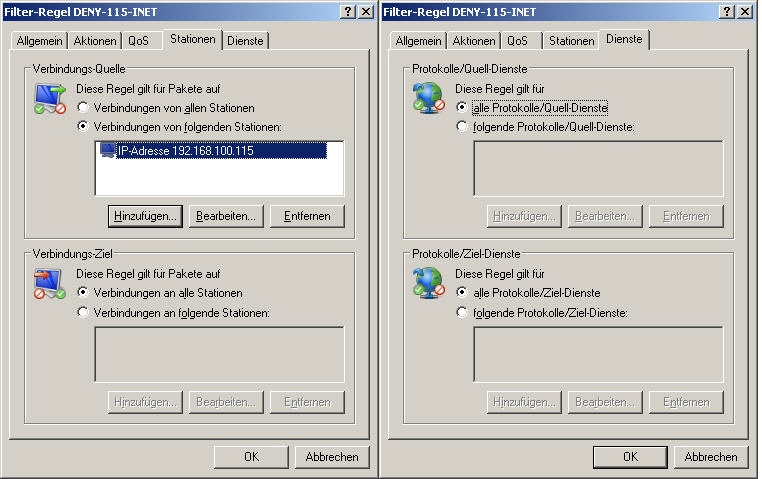

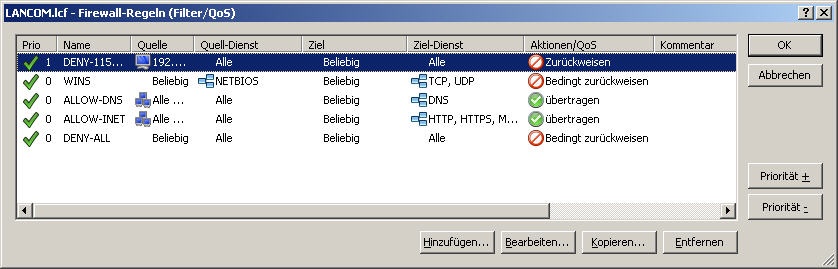

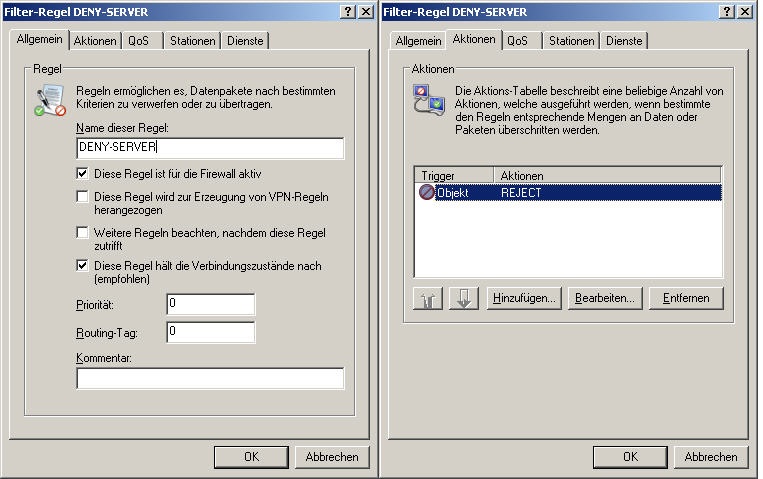

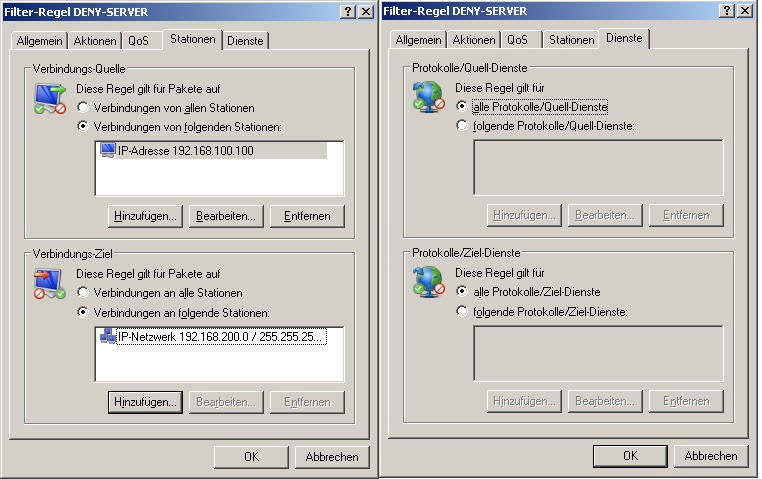

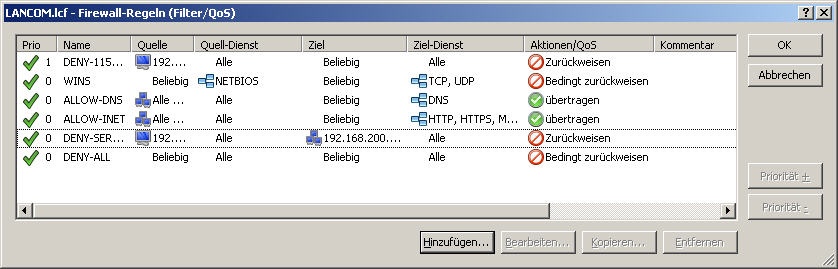

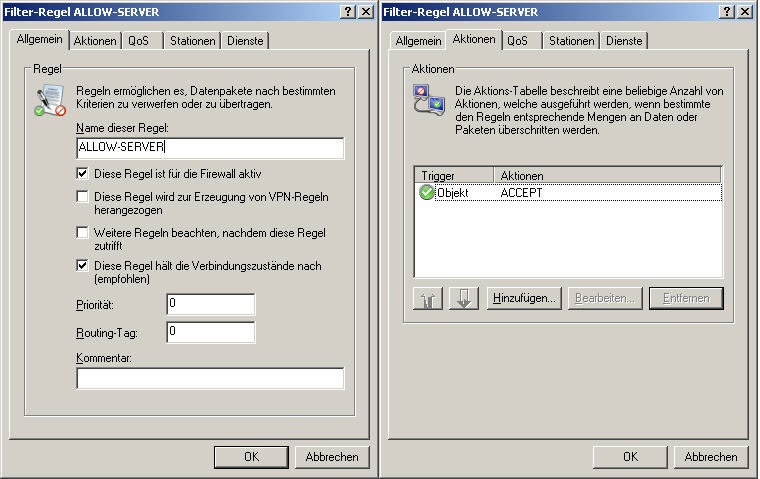

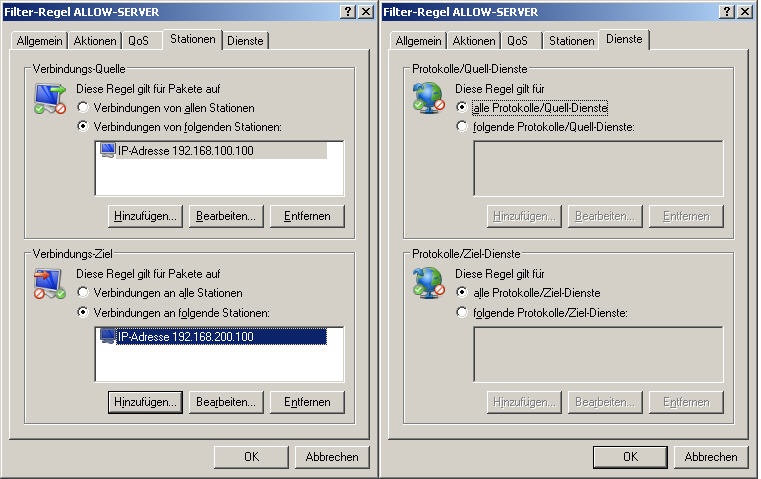

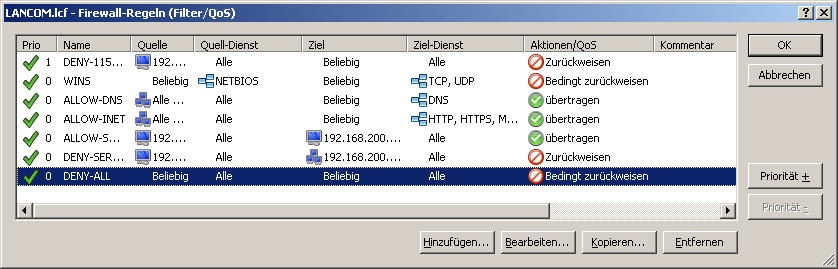

Annahme: Es gibt zwei grundsätzliche Konzepte, eine Firewall zu konfigurieren, die 'ALLOW-ALL' und die 'DENY-ALL'-Strategie. Bei einer 'ALLOW-ALL'-Strategie wird jede Kommunikation über die Firewall prinzipiell erlaubt, es können gezielt Dienste oder Stationen mit Einschränkungen belegt werden. Bei einer 'DENY-ALL'-Strategie wird prinzipiell jede Kommunikation geblockt, einzelne Stationen können von dieser Sperre ausgenommen werden. LANCOM verfolgt von Hause aus in seiner Stateful-Inspection Firewall die 'ALLOW-ALL'- Strategie, die Firewall läßt also ohne weitere Konfiguration von Firewallregeln jede korrekt ablaufende IP-Kommunikation zu. Beide Strategien können in realen Umgebungen einen sinnvollen Ansatz für die Konzeption der Firewall liefern: In Richtung einer Internetverbindung empfiehlt sich die Anwendung eines Deny-All-Konzepts, um die Zugriffe in Richtung des unsicheren Mediums Internet vollständig auf IP Ebene kontrollieren zu können. Unter Einsatz dieses Konzepts können nur Dienste genutzt werden, die explizit vom Administrator der Firewall erlaubt werden. Die Konfiguration bietet somit die geringste Gefahr, ungewollte Kommunikation versehentlich zu erlauben. Insbesondere auf Verbindungen, die ein geringeres Gefährdungspotential bieten, zum Beispiel eine Kopplung zweier Firmenstandorte über eine Wählverbindung, ist in vielen Fällen die umfassende Funktion der Firewall nicht notwendig und es sollen prinzipiell alle Dienste für alle Stationen verfügbar sein (allow-all Konzept). Unter Umständen ist es in solchen Szenarien aber sinnvoll, gezielt spezielle Stationen oder Dienste in der Nutzung einzuschränken (z.B. Zugriff auf bestimmte Server einzuschränken oder bestimmte Dienste zu blocken, um Verbindungsaufbauten zu verhindern). In den meisten Anwendungsfällen ergibt sich eine Mischung dieser beiden Anforderungsprofile. Vorgehensweise: Die Konfiguration sollte per LANconfig durchgeführt werden. Beispiel: Ein LANCOM bindet über einen ADSL-Zugang das Firmennetzwerk des Hauptstandortes an das Internet an. Basierend auf diesem Internetzugang ist eine Kopplung zur Filiale über einen Dynamic-VPN-Tunnel realisiert. Die Firewall dieses Routers soll konfiguriert werden, um die folgenden Aufgabenstellungen zu erfüllen. 1. Die Stationen im lokalen Intranet (192.168.100.0 / 255.255.255.0) sollen in Richtung Internet nur bestimmte Dienste (DNS Namensauflösungen, Maildienste und WWW Zugriffe) nutzen können. Eine Arbeitsstation (192.168.100.115) soll vom Zugriff auf das Internet komplett ausgeschlossen werden. 2. Der Zugriff auf das Filialnetzwerk (192.168.200.0) soll generell für jede IP Kommunikation transparent möglich sein. Ein Server im Netzwerk des Hauptstandortes (192.168.100.100) darf selbst Verbindungen zum Server im Netzwerk der Filiale (192.168.200.100) aufbauen. Verbindungen dieses Servers an andere Stationen des Filialnetzes sollen unterbunden werden. Konfiguration: Schritt 1: DENY-ALL Richtung Internet: Fügen Sie zuerst unter Firewall/QoS → IPv4-Regeln → Regeln eine neue Regel mit dem Namen 'DENY-ALL' hinzu. Um eine DENY-ALL-Strategie der Firewall in Richtung Internet ohne Auswirkung auf andere Gegenstellen zu realisieren, können Firewallregeln im LANCOM auf die Gegenstelle, die für die Default Route (in der Regel: Internetverbindung) zuständig ist, eingeschränkt werden. Dies ist bereits im Standardobjekt NO-INTERNET enthalten.   Fügen Sie einen Eintrag hinzu und vergeben Sie einen passenden Namen:  ...dass die Option 'Aktion nur für die Default Route' aktiviert ist. Über den 'Trigger' Wert können Sie die folgende Aktion erst nach Erreichen eines bestimmten Schwellwertes aktivieren (z.B. für IP Traffic shaping). Für ein sofortiges Zurückweisen von Verbindungen verwenden Sie den vorgegebenen Triggerwert '0'. Die Einstellung Pro Session und Global hat bei einem Trigger Wert von 0 keine Auswirkung. Belassen Sie die 'Paket-Aktion' auf dem Wert 'Zurückweisen' und deaktivieren Sie unter Sonstige Maßnahmen die SNMP Option damit nicht bei jedem zurückgewiesenen Paket eine Nachricht im Firewall Log aufgezeichnet wird:  Überspringen Sie nun das Feld QoS und geben Sie auf der Registerkarte Stationen Quelle und Ziel für die gewünschten Verbindungen ein. Da diese Regel für alle Quellen und Ziele gültig sein soll, geben Sie als Quelle und Ziel jeweils die Auswahl Verbindungen von allen Stationen an Verbindungen an alle Stationen an. Auf der Registerkarte Dienste geben Sie die IP Protokolle an, für die die Regel Gültigkeit besitzt. Für die DENY-ALL Regel wählen Sie den Punkt Diese Regel gilt für alle Dienste/Protokolle aus:  Auswirkung: Die somit definierte Firewall Regel bewirkt, dass keine IP Verbindung in das Internet aufgebaut werden kann. Ebenso wird der umgekehrte Weg vom Internet in Richtung des Firmennetzwerkes durch die Firewall geblockt. Diese Funktion wirkt zusätzlich zur Abschottung des Netzes durch IP Masquerading (NAT/PAT) und schützt das Firmennetzwerk verstärkt gegen einen Zugriff von aussen. Schritt 2: Freischalten der Kommunikation aus dem Intranet in Richtung Internet: Um den Stationen im lokalen Netzwerk die Kommunikation mit den vorgegebenen Diensten im Internet zu erlauben, fügen Sie bitte als nächstes eine neue Filterregel...  ...mit dem Namen ALLOW-DNS hinzu.  In dem Reiter Aktion wählen Sie mit Hinzufügen... das Objekt ACCEPT aus. Fügen Sie auf der Registerkarte Stationen als Quelle die Auswahl Alle Stationen im lokalen Netz hinzu und belassen Sie das Ziel auf Verbindungen an alle Stationen. Wählen Sie in der Registerkarte Dienste den speziellen Dienst DNS aus:  Hinweis: Der DNS Dienst ist UDP basiert und läßt sich aus diesem Grund nicht mit den anderen vorgegebenen TCP basierten Diensten in einer Regel zusammenfassen. Schritt 3: Fügen Sie als nächstes eine neue Filterregel...  ...mit dem Namen ALLOW-INET hinzu:  In dem Reiter Aktion wählen Sie mit Hinzufügen... das Objekt ACCEPT aus. Fügen Sie auf der Registerkarte Stationen als Quelle die Auswahl Alle Stationen im lokalen Netz hinzu und belassen Sie das Ziel auf Verbindungen an alle Stationen. Wählen Sie auf der Registerkarte Dienste die speziellen Dienste HTTP, HTTPS und MAIL.  Auswirkung: Hiermit sind die konfigurierten Dienste für die Stationen verfügbar, die sich in dem Netz befinden, das im LANCOM unter Konfiguriere → TCP/IP → Allgemein → IP-Netzwerke als Intranet definiert ist. Schritt 4: Sperren einer bestimmten Station für den Zugriff auf das Internet: Fügen Sie eine neue Filterregel...  ...mit dem Namen DENY-115-INET hinzu.  Vergeben Sie im Reiter Allgemein einen Namen und tragen Sie im Feld Priorität eine 1 ein. In dem Reiter Aktion wählen Sie mit Hinzufügen... das Objekt REJECT aus. Fügen Sie auf der Registerkarte Stationen als Quelle die Auswahl Eine IP-Adresse oder ein Bereich von IP-Adressen mit der Angabe von '192.168.100.115' bis '192.168.100.115' hinzu und belassen Sie das Ziel auf Verbindungen an alle Stationen. Wählen Sie auf der Registerkarte Dienste den Punkt Diese Regel gilt für alle Dienste/Protokolle aus:  Auswirkung: Die Station mit der IP Adresse '192.168.100.115' ist hiermit für den Zugriff auf die Internet Gegenstelle vollständig gesperrt. Andere Gegenstellen, wie z.B. die in der Vorgabe erwähnte VPN Gegenstelle sind von der Regel nicht betroffen. Da die oben erzeugten Firewall Regeln nur Verbindungen auf der Default Route einschränken, muss die Netzwerkkopplung nicht gesondert freigeschaltet werden. Das LANCOM verfolgt wie bereits erwähnt eine Allow-All Strategie und lässt jede Kommunikation zu, die nicht durch eine explizite Regel verboten wurde. Schritt 5: Fügen Sie zur Einschränkung der Serverkommunikation eine neue Filterregel...  ...mit dem Namen DENY-SERVER hinzu. In dem Reiter Aktion wählen Sie mit Hinzufügen... das Objekt REJECT aus.  Fügen Sie auf der Registerkarte Stationen als Quelle die Auswahl Eine IP-Adresse oder ein Bereich von IP-Adressen mit der Angabe von '192.168.100.100' bis '192.168.100.100' hinzu und wählen Sie als Ziel Ein ganzes Netzwerk mit der Angabe 192.168.200.0 / 255.255.255.0 aus. Wählen Sie auf der Registerkarte Dienste die Punkte Diese Regel gilt für alle Protokolle/Dienste aus. Bei Geräten mit VPN Option haben Sie die Möglichkeit, die Auswirkung jeder Regel auf die IPSec Richtlinien zu definieren.  Schritt 6: Fügen Sie eine neue Filterregel...  ...mit dem Namen 'ALLOW-SERVER' hinzu, um die Kommunikation zum Server in der Filiale (192.168.200.100) zu erlauben. In dem Reiter Aktion wählen Sie mit Hinzufügen... das Objekt ACCEPT aus.  Fügen Sie auf der Registerkarte Stationen als Quelle die Auswahl Eine IP-Adresse oder ein Bereich von IP-Adressen mit der Angabe von '192.168.100.100' bis '192.168.100.100' hinzu und wählen Sie als Ziel Eine IP-Adresse oder ein Bereich von IP-Adressen mit der Angabe von '192.168.200.100' bis '192.168.200.100'. Wählen Sie auf der Registerkarte Dienste den Punkt Diese Regel gilt für alle Dienste/Protokolle aus.  Nach erfolgreichem Einrichten sind folgende Einträge in der Regeltabelle vorhanden:  Hinweis: Bitte beachten Sie, dass eine Stateful Inspection Firewall die Richtung von IP Verbindungen auswertet. Die weiter oben erzeugte Firewall Regel 'DENY-SERVER' verhindert somit die Kommunikation, die vom Server im Netzwerk des Hauptstandortes an das Filialnetz initiiert wird, eine einkommende Kommunikation auf den Server ist durch diese Regel nicht eingeschränkt! Die Stateful Inspection Firewall überwacht den Status von IP Verbindungen und läßt nur Kommunikation auf Verbindungen zu, die zuvor in korrekter Form aufgebaut wurden. Die Firewall Regeln werden aus diesem Grund nur in der Richtung definiert, in der die IP Verbindungen aufgebaut werden. Jede Kommunikation (bidirektional), die zur aufgebauten IP Verbindung gehört, wird automatisch von der Firewall berücksichtigt. Dies gilt insbesondere für Protokolle, die einer speziellen Behandlung wie z.B. FTP (Kontroll- und Datenverbindung) bedürfen. Für diese Protokolle muss ausschließlich der Hauptport angegeben werden. Möglichkeiten zur Kontrolle: Der LANCOM Router erzeugt aus den von Ihnen angegebenen Firewall Regeln automatisch eine effektive Filterliste, die Sie sich im Webconfig unter LCOS-Menübaum → Setup → IP Routermodul → Firewall → Filterliste anschauen können. Die Regeln werden in der Form ausgewertet, dass die genauest spezifizierten Regeln in der Liste am höchsten priorisiert werden und beim Durchlaufen der Filterliste (von oben nach unten) zuerst ausgewertet werden. Filterregeln, die sich auf einzelne Dienste, MAC-Adressen oder Dienste beziehen, werden somit in Ihrer Priorität grundsätzlich oben in der effektiven Filterliste eingeordnet. Die Reihenfolge der Eingabe von Filterregeln hat keinen Einfluss auf die effektive Filterliste. In einer Telnet- oder SSH-Sitzung auf dem LANCOM können Sie sich die angelegten Filter mit dem Befehl show filter strukturiert anzeigen lassen. |