einer erneuten Authentifizierung (Re-Authenticate) nicht mehr möglich.Damit nicht für jede Außenstelle eine eigene VPN-Gegenstelle in der Zentrale hinterlegt werden muss, kann eine Einwahl-Verbindung über den IKE-Config-Mode verwendet werden.In diesem Artikel ist die manuelle Einrichtung einer IKEv2 VPN-Verbindung zwischen zwei LANCOM Routern mittels OCSP und IKE-Config Mode beschrieben.Voraussetzungen:- Router mit freigeschalteter Zertifizierungsstelle (CA). Diese ist auf folgenden Geräten verfügbar:

- Router mit VPN-25 Option

- Bereits konfigurierter und funktionsfähiger Internet-Zugang in der Zentrale und der Außenstelle

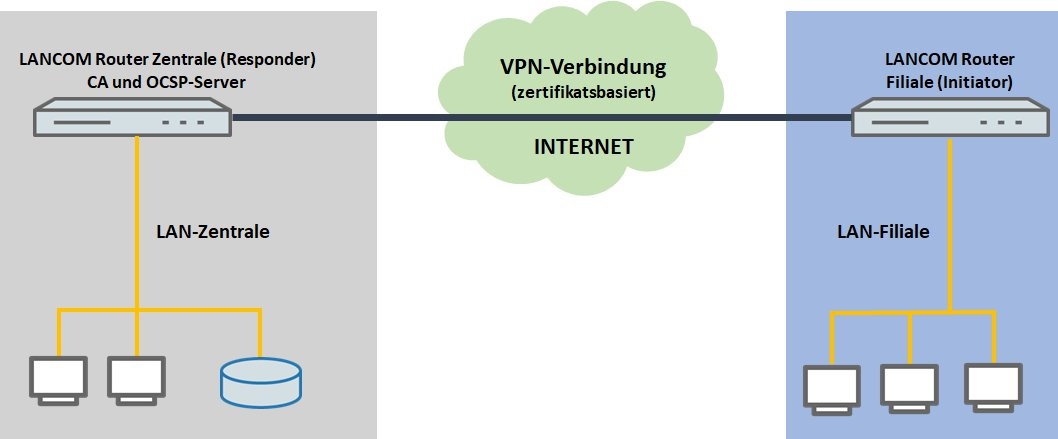

Szenario:- Es soll eine VPN-Verbindung zwischen einer Außenstelle und der Zentrale aufgebaut werden.

- Die Zentrale verfügt über einen Internet-Anschluss mit fester öffentlicher IPv4-Adresse.

- Die Außenstelle wählt sich per IKE-Config-Mode in der Zentrale ein.

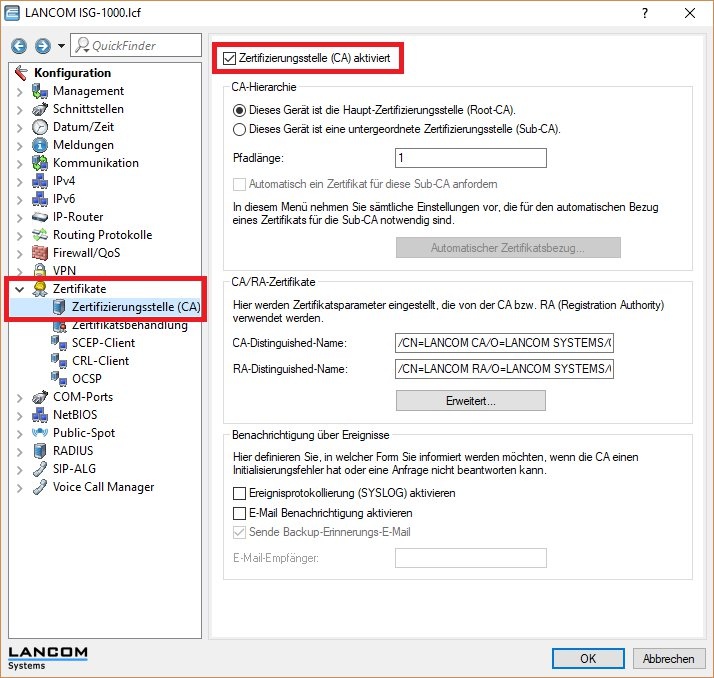

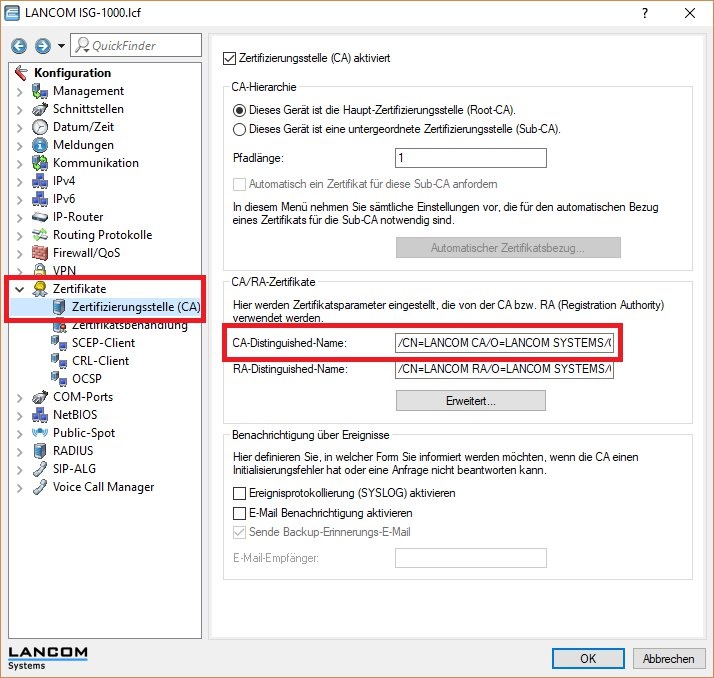

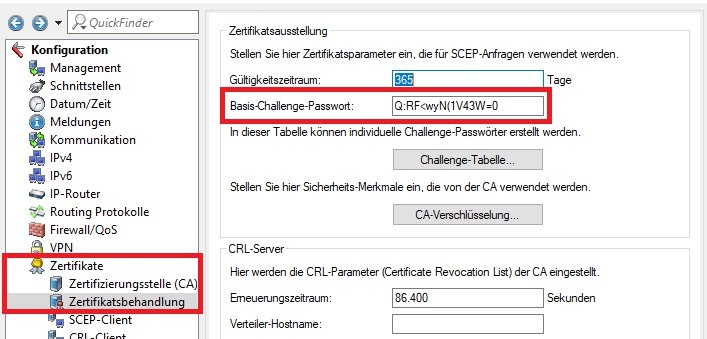

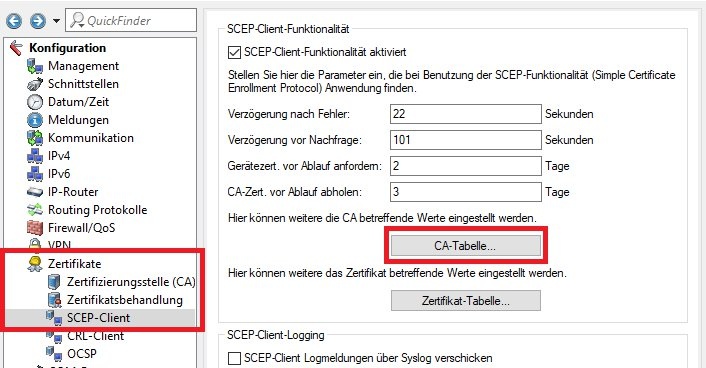

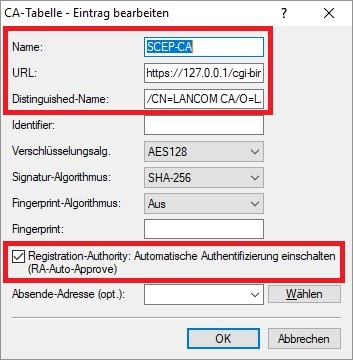

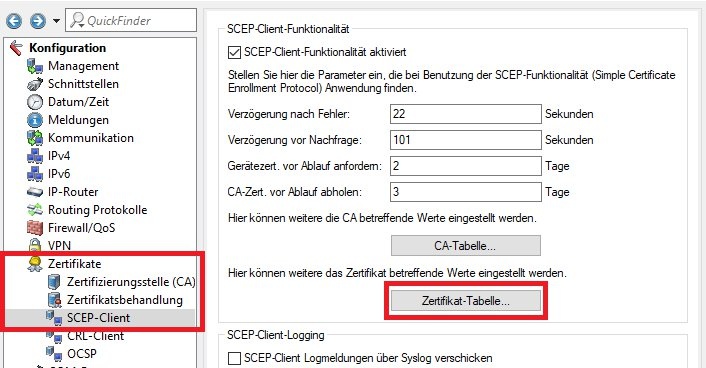

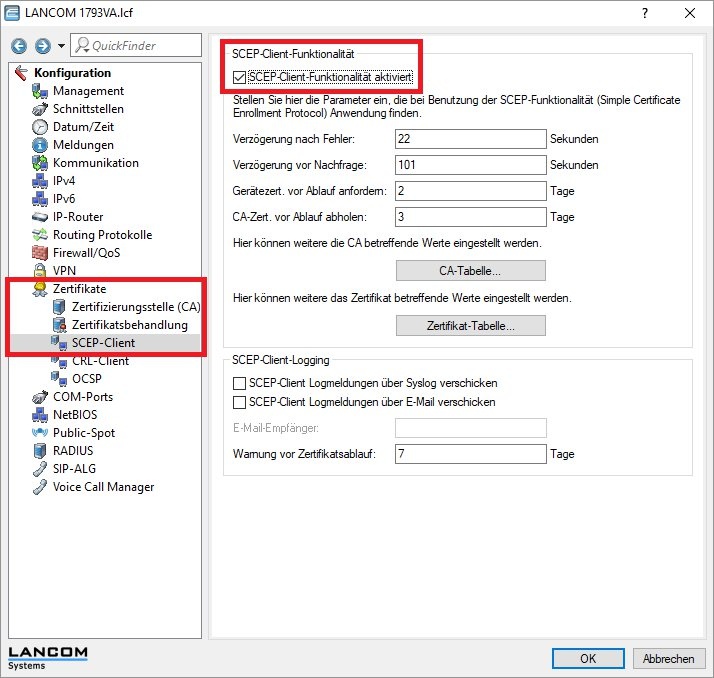

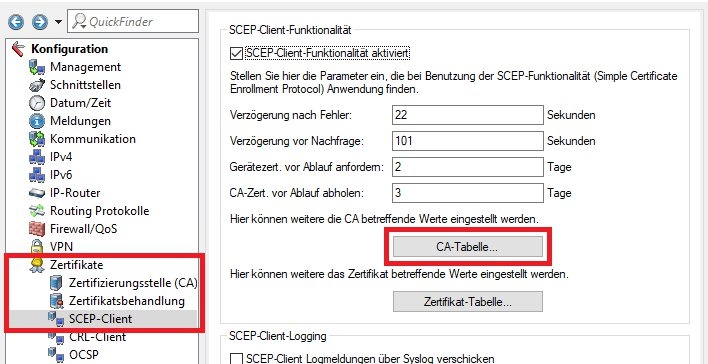

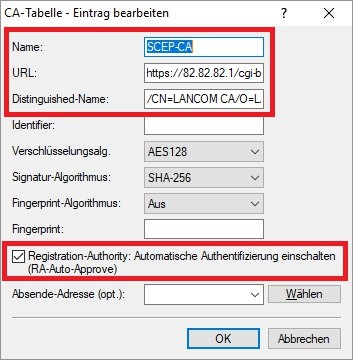

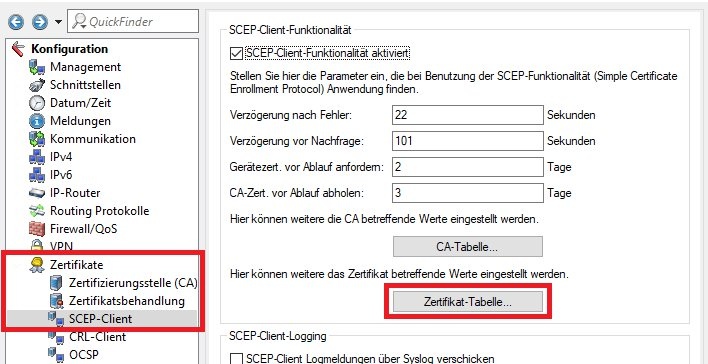

Image ModifiedVorgehensweise:1. Konfiguration der Zentrale:1.1 Aktivierung der CA und des SCEP-Clients:1.1.1 Öffnen Sie die Konfiguration der Zentrale in LANconfig, wechseln in das Menü Zertifikate -> Zertifizierungsstelle (CA) und setzen den Haken bei Zertifizierungsstelle (CA) aktiviert, damit der Router über seine eigene CA Zertifikate erstellen kann. Image ModifiedVorgehensweise:1. Konfiguration der Zentrale:1.1 Aktivierung der CA und des SCEP-Clients:1.1.1 Öffnen Sie die Konfiguration der Zentrale in LANconfig, wechseln in das Menü Zertifikate -> Zertifizierungsstelle (CA) und setzen den Haken bei Zertifizierungsstelle (CA) aktiviert, damit der Router über seine eigene CA Zertifikate erstellen kann. Image Modified1.1.2 Speichern Sie sich den CA-Distinguished-Name in eine Text-Datei und halten Sie diese bereit. Dieser wird noch in einigen weiteren Menüs benötigt. Image Modified1.1.2 Speichern Sie sich den CA-Distinguished-Name in eine Text-Datei und halten Sie diese bereit. Dieser wird noch in einigen weiteren Menüs benötigt. Image Modified1.1.3 Wechseln Sie in das Menü Zertifikate -> Zertifikatsbehandlung und speichern sich das Basis-Challenge-Passwort in eine Textdatei zur weiteren Verwendung.Das Basis-Challenge-Passwort wird nach Aktivierung der CA (siehe Schritt 1.1.1) automatisch gesetzt. Dazu muss die Konfiguration nach Aktivierung der CA einmal in das Gerät zurückgeschrieben werden. Image Modified1.1.3 Wechseln Sie in das Menü Zertifikate -> Zertifikatsbehandlung und speichern sich das Basis-Challenge-Passwort in eine Textdatei zur weiteren Verwendung.Das Basis-Challenge-Passwort wird nach Aktivierung der CA (siehe Schritt 1.1.1) automatisch gesetzt. Dazu muss die Konfiguration nach Aktivierung der CA einmal in das Gerät zurückgeschrieben werden. Image Modified1.1.4 Wechseln Sie nun in das Menü Zertifikate -> SCEP-Client und setzen den Haken bei SCEP-Client-Funktionalität aktiviert. Image Modified1.1.4 Wechseln Sie nun in das Menü Zertifikate -> SCEP-Client und setzen den Haken bei SCEP-Client-Funktionalität aktiviert. Image Modified1.1.5 Wechseln Sie in das Menü Zertifikate -> SCEP-Client -> CA-Tabelle. Image Modified1.1.5 Wechseln Sie in das Menü Zertifikate -> SCEP-Client -> CA-Tabelle. Image Modified1.1.6 Erstellen Sie einen neuen Eintrag und hinterlegen folgende Informationen: Image Modified1.1.6 Erstellen Sie einen neuen Eintrag und hinterlegen folgende Informationen:- Name: Vergeben Sie einen aussagekräftigen Namen.

- URL: Geben Sie die URL im Format https://<IP-Adresse der CA>/cgi-bin/pkiclient.exe an.

Da in diesem Fall der Router selber auch die CA darstellt, muss die Loopback-Adresse 127.0.0.1 verwendet werden.

https://127.0.0.1/cgi-bin/pkiclient.exe

- Distinguished-Name: Hinterlegen Sie den CA-Distinguished-Name (siehe Schritt 1.1.2).

- Aktivieren Sie die Registration Authority: Automatische Authentifizierung einschalten (RA-Auto-Approve).

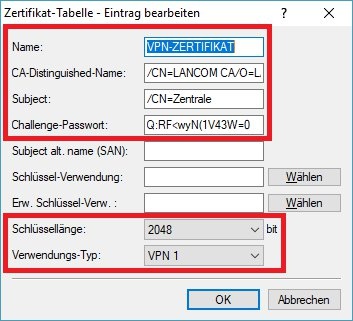

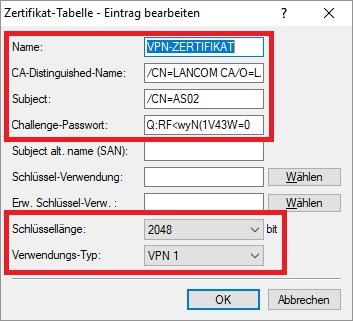

Image Modified1.1.7 Wechseln Sie in das Menü Zertifikate -> SCEP-Client -> Zertifikat-Tabelle. Image Modified1.1.7 Wechseln Sie in das Menü Zertifikate -> SCEP-Client -> Zertifikat-Tabelle. Image Modified1.1.8 Erstellen Sie einen neuen Eintrag und hinterlegen folgende Informationen: Image Modified1.1.8 Erstellen Sie einen neuen Eintrag und hinterlegen folgende Informationen:- Name: Vergeben Sie einen aussagekräftigen Namen.

- CA-Distinguished-Name: Hinterlegen Sie den CA-Distinguished-Name (siehe Schritt 1.1.2).

- Subject: Geben Sie das Subject des Zertifikats an (etwa /CN=Zentrale).

- Challenge-Passwort: Hinterlegen Sie das Basis-Challenge-Passwort (siehe Schritt 1.1.3).

- Schlüssellänge: Wählen Sie im Dropdown-Menü den Wert 2048 aus.

- Verwendungs-Typ: Wählen Sie im Dropdown-Menü den Container VPN 1 aus.

Image Modified1.2 Konfiguration von OCSP: Image Modified1.2 Konfiguration von OCSP:

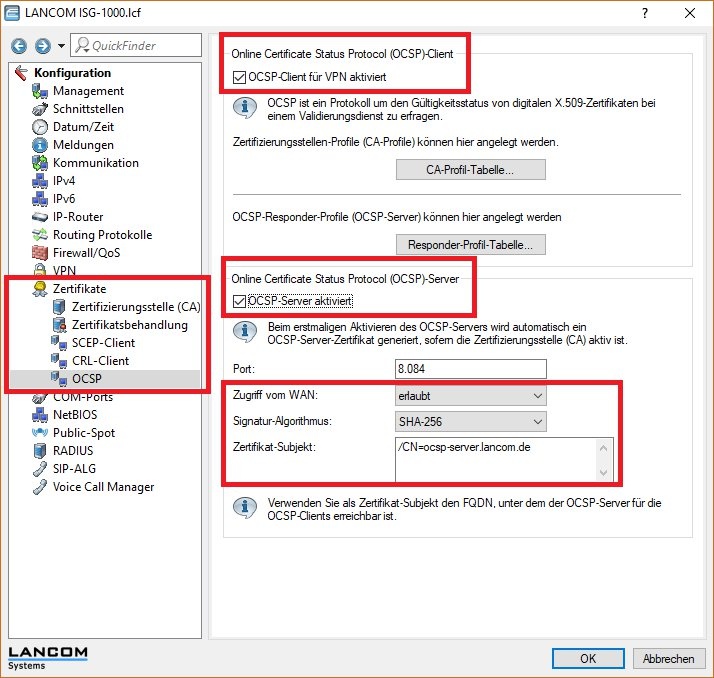

1.2.1 Wechseln Sie in das Menü Zertifikate -> OCSP und aktivieren folgende Funktionen:- OCSP-Client für VPN aktiviert

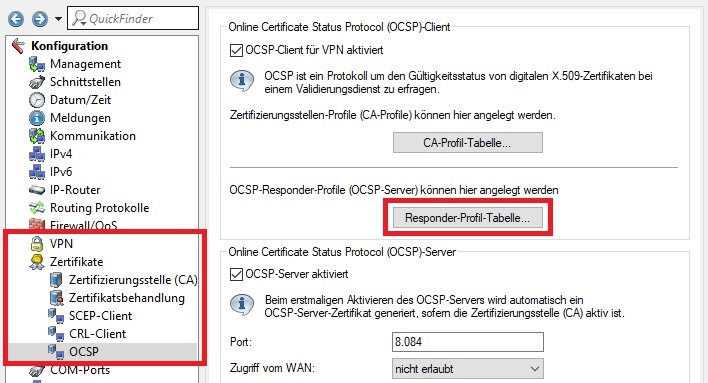

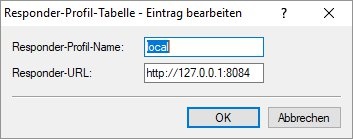

Info: Ist ein Zugriff auf den OCSP-Server aus dem WAN erforderlich (z.B. zwecks Prüfung des Zertifikates der Gegenseite oder Realisierung einer Geo-Redundanz) muss im Dropdown-Menü bei Zugriff vom WAN der Wert erlaubt ausgewählt werden.Wird der OCSP-Server mittels FQDN (Fully Qualified Domain Name) angesprochen (siehe Schritt 1.2.3), muss als Zertifikat-Subjekt der FQDN hinterlegt werden (z.B. /CN=ocsp-server.lancom.de) Image Modified1.2.2 Wechseln Sie in das Menü Zertifikate -> OCSP -> Responder-Profil-Tabelle. Image Modified1.2.2 Wechseln Sie in das Menü Zertifikate -> OCSP -> Responder-Profil-Tabelle. Image Modified1.2.3 Erstellen Sie einen neuen Eintrag und hinterlegen folgende Parameter: Image Modified1.2.3 Erstellen Sie einen neuen Eintrag und hinterlegen folgende Parameter:- Responder-Profil-Name: Vergeben Sie einen aussagekräftigen Namen.

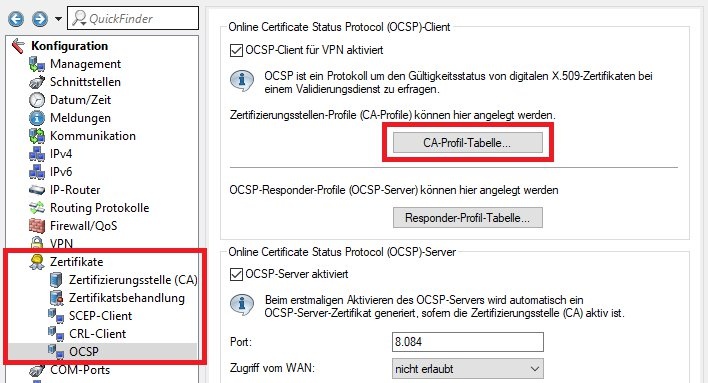

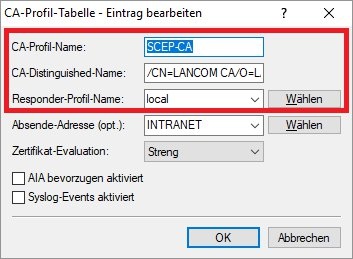

Image Modified1.2.4 Wechseln Sie in das Menü Zertifikate -> OCSP -> CA-Profil-Tabelle. Image Modified1.2.4 Wechseln Sie in das Menü Zertifikate -> OCSP -> CA-Profil-Tabelle. Image Modified1.2.5 Erstellen Sie einen neuen Eintrag und hinterlegen folgende Parameter: Image Modified1.2.5 Erstellen Sie einen neuen Eintrag und hinterlegen folgende Parameter:- CA-Profil-Name: Vergeben Sie einen aussagekräftigen Namen.

- CA-Distinguished-Name: Hinterlegen Sie den CA-Distinguished-Name (siehe Schritt 1.1.2)

- Responder-Profil-Name: Wählen Sie im Dropdown-Menü den in Schritt 1.2.3 erstellten Eintrag aus.

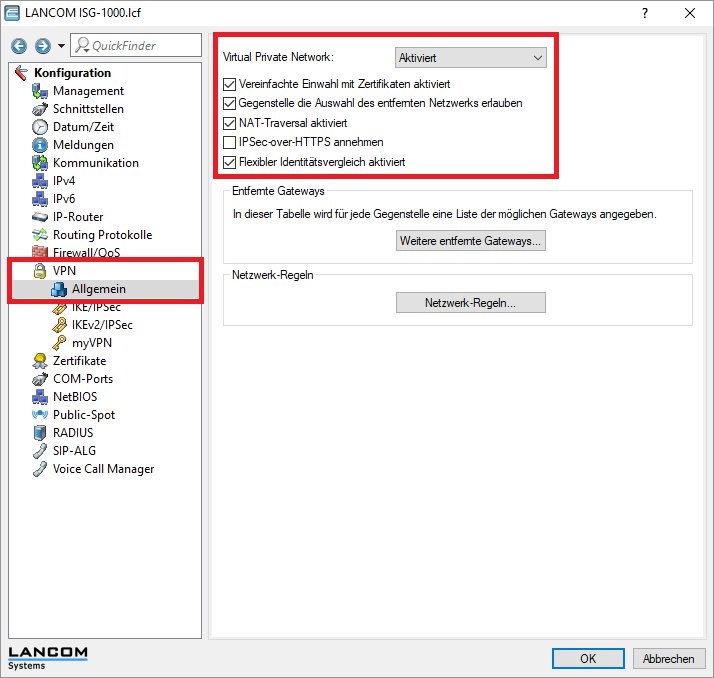

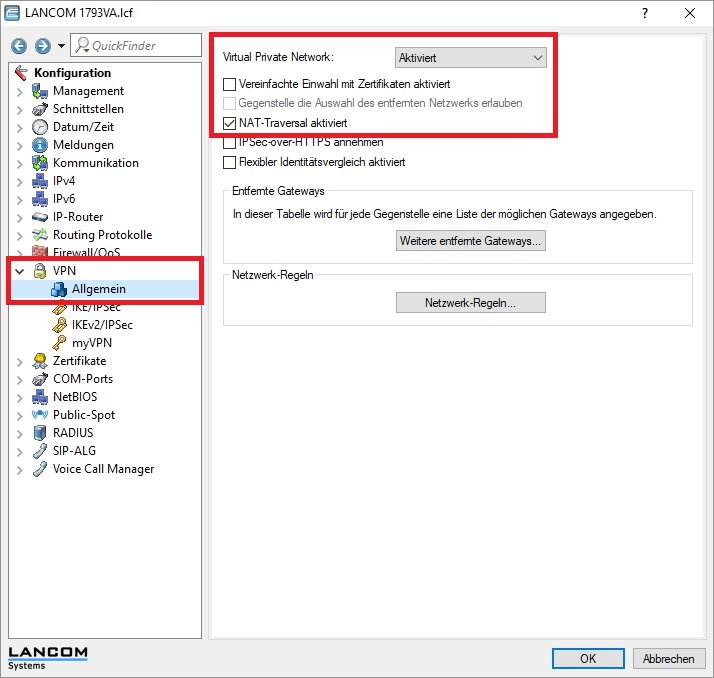

Image Modified1.3 Konfiguration der VPN-Verbindung:1.3.1 Wechseln Sie in das Menü VPN -> Allgemein und setzen folgende Parameter: Image Modified1.3 Konfiguration der VPN-Verbindung:1.3.1 Wechseln Sie in das Menü VPN -> Allgemein und setzen folgende Parameter:- Virtual Private Network: Wählen Sie im Dropdown-Menü Aktiviert aus.

- Setzen Sie den Haken bei Vereinfachte Einwahl mit Zertifikaten aktiviert.

- Setzen Sie den Haken bei Gegenstelle die Auswahl des entfernten Netzwerks erlauben.

- Setzen Sie den Haken bei NAT-Traversal aktiviert.

- Setzen Sie den Haken bei Flexibler Identitätsvergleich aktiviert.

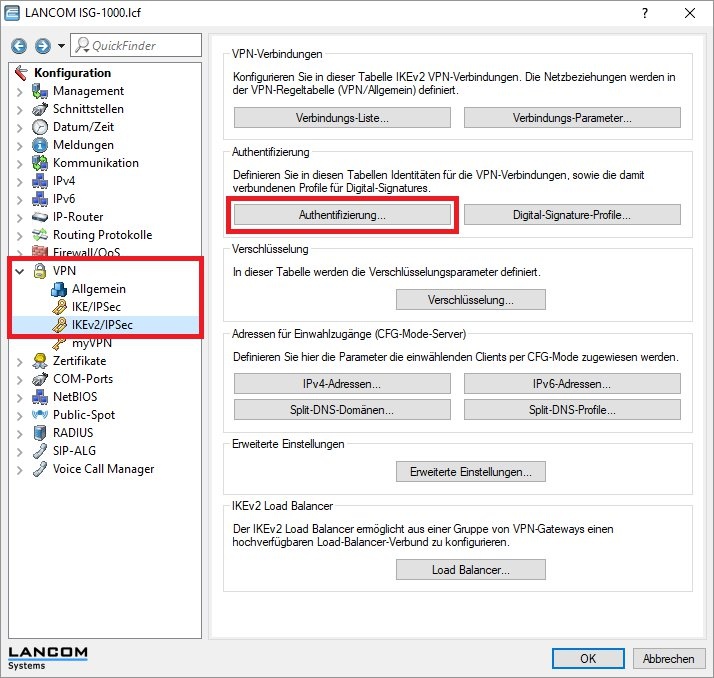

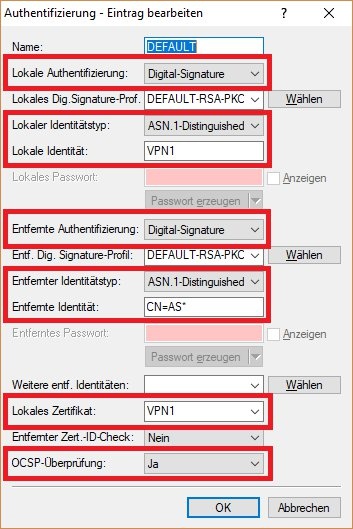

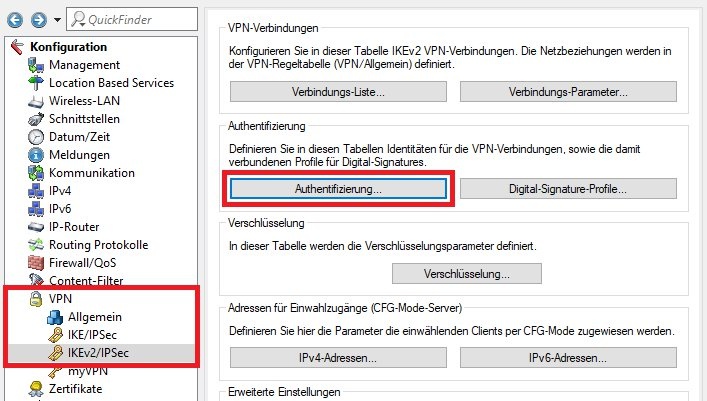

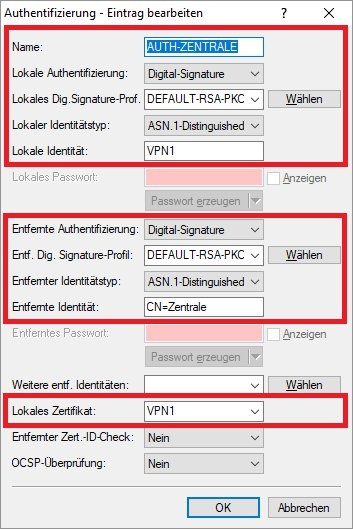

Image Modified1.3.2 Wechseln Sie nun in das Menü VPN -> IKEv2/IPSec -> Authentifizierung. Image Modified1.3.2 Wechseln Sie nun in das Menü VPN -> IKEv2/IPSec -> Authentifizierung. Image Modified1.3.3 Bearbeiten Sie den bereits vorhandenen Eintrag DEFAULT und passen folgende Parameter an: Image Modified1.3.3 Bearbeiten Sie den bereits vorhandenen Eintrag DEFAULT und passen folgende Parameter an:- Lokale Authentifizierung: Wählen Sie im Dropdown-Menü Digital-Signature aus.

- Lokaler Identitätstyp: Wählen Sie im Dropdown-Menü ASN.1-Distinguished-Name aus.

- Lokale Identität: Vergeben Sie eine Bezeichnung für die Lokale Identität.

- Entfernte Authentifizierung: Wählen Sie im Dropdown-Menü Digital-Signature aus.

- Entfernter Identitätstyp: Wählen Sie im Dropdown-Menü ASN.1-Distinguished-Name aus.

- Entfernte Identität: Vergeben Sie eine Bezeichnung für die Entfernte Identität.

Es können die Wildcards * und ? verwendet werden. Das * steht für beliebig viele Zeichen und das ? für genau ein Zeichen.

Bei Verwendung mehrerer Außenstellen ist es sinnvoll ein einheitliches Namens-Schema für die Identitäten zu verwenden, damit nur ein Eintrag in der Tabelle Authentifizierung erforderlich ist. Die Außenstelle hat in diesem Szenario das Subject CN=AS02.

- Lokales Zertifikat: Wählen Sie im Dropdown-Menü den Container VPN1 aus.

- OCSP-Überprüfung: Wählen Sie im Dropdown-Menü Ja aus, damit OCSP verwendet wird.

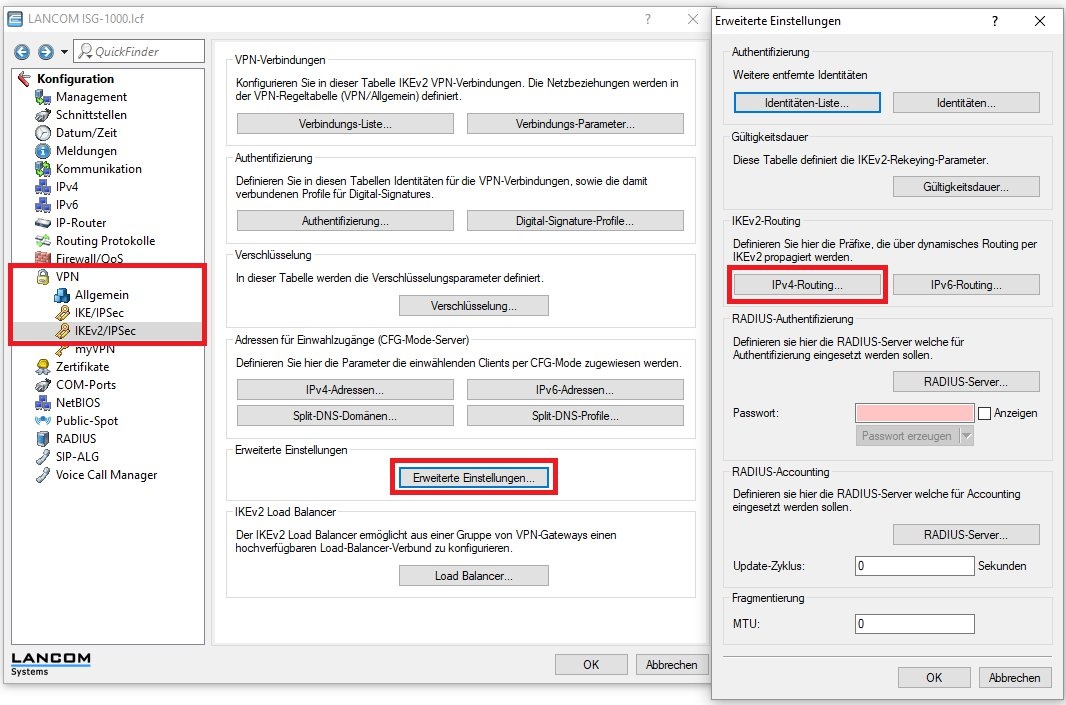

Image Modified1.3.4 Wechseln Sie in das Menü VPN -> IKEv2/IPSec -> Erweiterte Einstellungen -> IPv4-Routing. Image Modified1.3.4 Wechseln Sie in das Menü VPN -> IKEv2/IPSec -> Erweiterte Einstellungen -> IPv4-Routing. Image Modified1.3.5 Erstellen Sie einen neuen Eintrag und hinterlegen folgende Parameter: Image Modified1.3.5 Erstellen Sie einen neuen Eintrag und hinterlegen folgende Parameter:- Name: Vergeben Sie einen aussagekräftigen Namen.

- Netzwerk: Wählen Sie aus dem Menü die lokalen Netzwerke aus, mit der die Gegenseite(n) kommunizieren sollen.

Info:

Statt der Auswahl der Netzwerke aus der Liste können diese auch in CIDR-Schreibweise hinterlegt werden (z.B. 192.168.1.0/24).

- Setzen Sie den Haken bei IKE-CFG-Adresse senden.

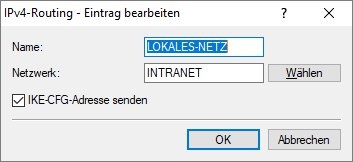

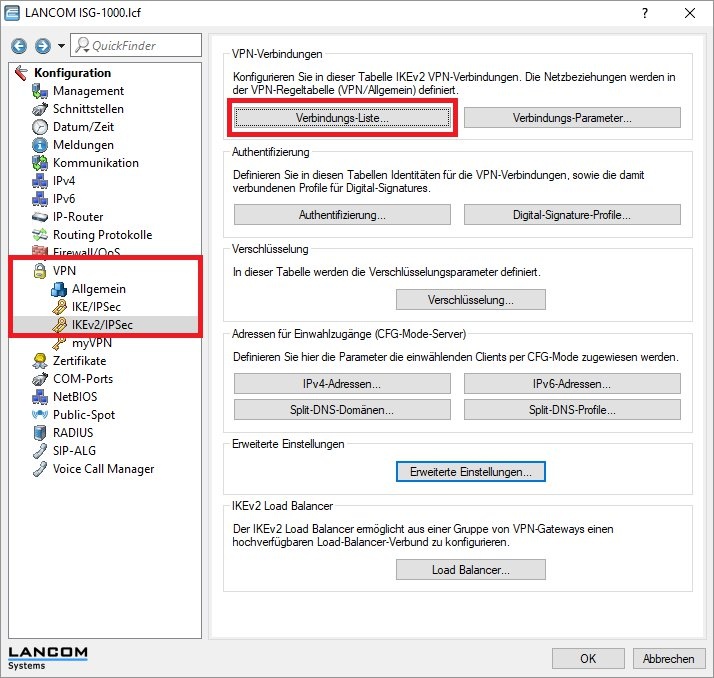

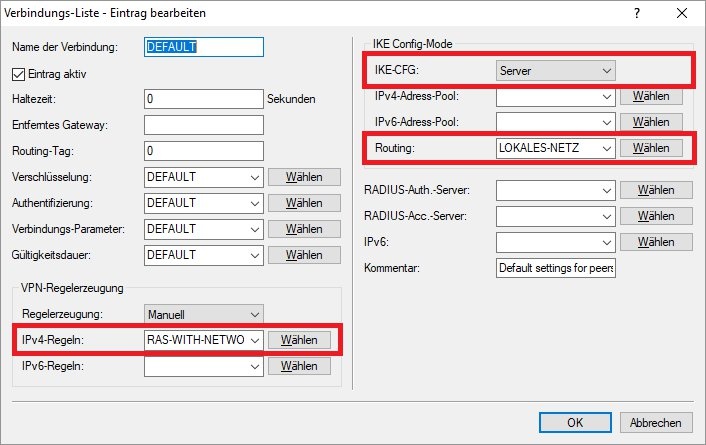

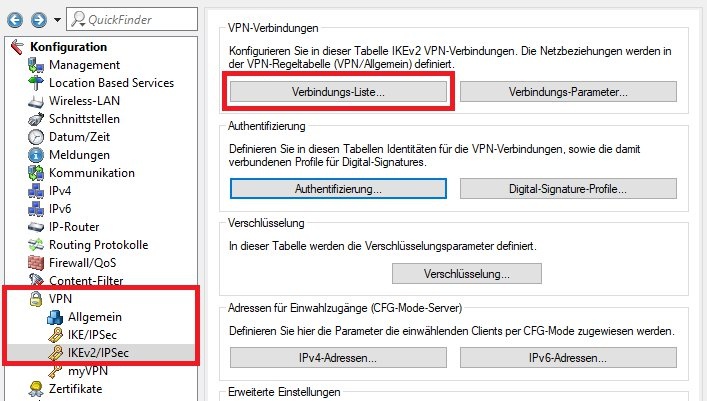

Image Modified1.3.6 Wechseln Sie in das Menü VPN -> IKEv2/IPSec -> Verbindungs-Liste. Image Modified1.3.6 Wechseln Sie in das Menü VPN -> IKEv2/IPSec -> Verbindungs-Liste. Image Modified1.3.7 Bearbeiten Sie den Eintrag DEFAULT und ändern folgende Parameter ab: Image Modified1.3.7 Bearbeiten Sie den Eintrag DEFAULT und ändern folgende Parameter ab:- IPv4-Regeln: Wählen Sie im Dropdown-Menü das Regel-Objekt RAS-WITH-NETWORK-SELECTION aus.

Info:

Das Objekt RAS-WITH-NETWORK-SELECTION entspricht einer ANY-ANY SA.

- IKE-CFG: Wählen Sie im Dropdown-Menü Server aus.

- Routing: Wählen Sie im Dropdown-Menü den in Schritt 1.3.5 erstellten Routing-Eintrag aus.

Image Modified1.3.8 Die Einrichtung der Zentrale ist damit abgeschlossen. Schreiben Sie die Konfiguration in den Router zurück. 2. Konfiguration der Außenstelle:2.1 Aktivierung des SCEP-Clients:2.1.1 Öffnen Sie die Konfiguration der Außenstelle in LANconfig, wechseln in das Menü Zertifikate -> SCEP-Client und setzen den Haken bei SCEP-Client-Funktionalität aktiviert. Image Modified1.3.8 Die Einrichtung der Zentrale ist damit abgeschlossen. Schreiben Sie die Konfiguration in den Router zurück. 2. Konfiguration der Außenstelle:2.1 Aktivierung des SCEP-Clients:2.1.1 Öffnen Sie die Konfiguration der Außenstelle in LANconfig, wechseln in das Menü Zertifikate -> SCEP-Client und setzen den Haken bei SCEP-Client-Funktionalität aktiviert. Image Modified2.1.2 Wechseln Sie in das Menü Zertifikate -> SCEP-Client -> CA-Tabelle. Image Modified2.1.2 Wechseln Sie in das Menü Zertifikate -> SCEP-Client -> CA-Tabelle. Image Modified2.1.3 Erstellen Sie einen neuen Eintrag und hinterlegen folgende Informationen: Image Modified2.1.3 Erstellen Sie einen neuen Eintrag und hinterlegen folgende Informationen:- Name: Vergeben Sie einen aussagekräftigen Namen.

- URL: Geben Sie die URL im Format https://<IP-Adresse der CA>/cgi-bin/pkiclient.exe an.

Da in diesem Fall die Zentrale die CA darstellt, muss die WAN-Adresse der Zentrale eingetragen werden. Der Zugriff auf das Protokoll HTTPS muss in der Zentrale erlaubt sein.

https://82.82.82.1/cgi-bin/pkiclient.exe

- Distinguished-Name: Hinterlegen Sie den CA-Distinguished-Name (siehe Schritt 1.1.2).

- Aktivieren Sie die Registration Authority: Automatische Authentifizierung einschalten (RA-Auto-Approve).

Image Modified2.1.4 Wechseln Sie in das Menü Zertifikate -> SCEP-Client -> Zertifikat-Tabelle. Image Modified2.1.4 Wechseln Sie in das Menü Zertifikate -> SCEP-Client -> Zertifikat-Tabelle. Image Modified2.1.5 Erstellen Sie einen neuen Eintrag und hinterlegen folgende Parameter: Image Modified2.1.5 Erstellen Sie einen neuen Eintrag und hinterlegen folgende Parameter:- Name: Vergeben Sie einen aussagekräftigen Namen.

- CA-Distinguished-Name: Hinterlegen Sie den CA-Distinguished-Name (siehe Schritt 1.1.2).

- Subject: Geben Sie das Subject des Zertifikats an (etwa /CN=AS02).

Das Subject muss dabei mit der Entfernten Identität der Zentrale übereinstimmen (siehe Schritt 1.3.3). - Challenge-Passwort: Hinterlegen Sie das Basis-Challenge-Passwort der Zentrale (siehe Schritt 1.1.3).

Image Modified2.2 Einrichtung der VPN-Verbindung:2.2.1 Wechseln Sie in das Menü VPN -> Allgemein und setzen folgende Parameter: Image Modified2.2 Einrichtung der VPN-Verbindung:2.2.1 Wechseln Sie in das Menü VPN -> Allgemein und setzen folgende Parameter:- Virtual Private Network: Wählen Sie im Dropdown-Menü Aktiviert aus.

- Setzen Sie den Haken bei NAT-Traversal aktiviert.

Image Modified2.2.2 Wechseln Sie in das Menü VPN -> IKEv2/IPSec -> Authentifizierung. Image Modified2.2.2 Wechseln Sie in das Menü VPN -> IKEv2/IPSec -> Authentifizierung. Image Modified2.2.3 Erstellen Sie einen neuen Eintrag und passen folgende Parameter an: Image Modified2.2.3 Erstellen Sie einen neuen Eintrag und passen folgende Parameter an:- Name: Vergeben Sie einen aussagekräftigen Namen.

- Lokale Authentifizierung: Wählen Sie im Dropdown-Menü Digital-Signature aus.

- Lokaler Identitätstyp: Wählen Sie im Dropdown-Menü ASN.1-Distinguished-Name aus.

- Lokale Identität: Vergeben Sie eine Bezeichnung für die Lokale Identität.

- Entfernte Authentifizierung: Wählen Sie im Dropdown-Menü Digital-Signature aus.

- Entfernter Identitätstyp: Wählen Sie im Dropdown-Menü ASN.1-Distinguished-Name aus.

- Entfernte Identität: Hinterlegen Sie das Subject der Zentrale (siehe Schritt 1.1.8)

- Lokales Zertifikat: Wählen Sie im Dropdown-Menü den Container VPN1 aus.

Image Modified2.2.4 Wechseln Sie in das Menü VPN -> IKEv2/IPSec -> Verbindungs-Liste. Image Modified2.2.4 Wechseln Sie in das Menü VPN -> IKEv2/IPSec -> Verbindungs-Liste. Image Modified2.2.5 Erstellen Sie einen neuen Eintrag und passen folgende Parameter an: Image Modified2.2.5 Erstellen Sie einen neuen Eintrag und passen folgende Parameter an:- Name der Verbindung: Vergeben Sie einen aussagekräftigen Namen.

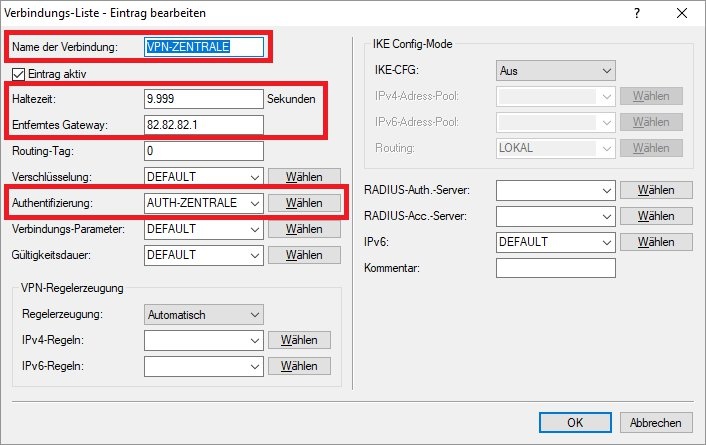

- Haltezeit: Hinterlegen Sie den Wert 9999, damit die VPN-Verbindung dauerhaft aufgebaut bleibt.

- Entferntes Gateway: Hinterlegen Sie die IP-Adresse oder den DNS-Namen der Zentrale.

- Authentifizierung: Wählen Sie im Dropdown-Menü den in Schritt 2.2.3 erstellten Eintrag aus.

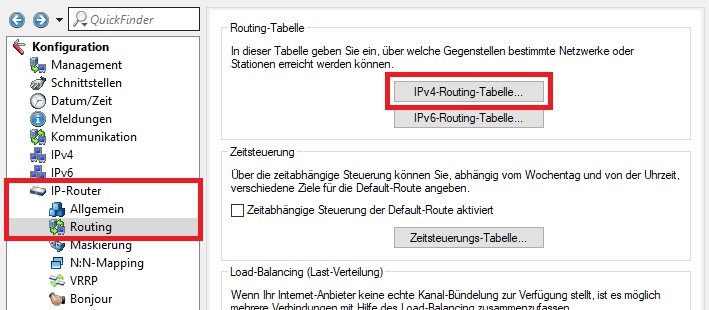

Image Modified2.2.6 Wechseln Sie nun in das Menü IP-Router -> Routing -> IPv4-Routing-Tabelle. Image Modified2.2.6 Wechseln Sie nun in das Menü IP-Router -> Routing -> IPv4-Routing-Tabelle. Image Modified2.2.7 Erstellen Sie einen neuen Eintrag und hinterlegen folgende Parameter: Image Modified2.2.7 Erstellen Sie einen neuen Eintrag und hinterlegen folgende Parameter:- IP-Adresse: Geben Sie die Netz-Adresse des Netzwerkes in der Zentrale an.

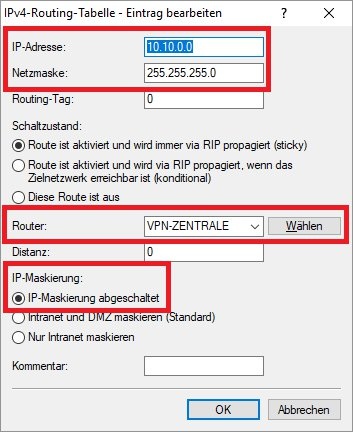

- Netzmaske: Hinterlegen Sie die zugehörige Subnetzmaske.

- Router: Wählen Sie im Dropdown-Menü die in Schritt 2.2.5 erstellte VPN-Gegenstelle aus.

- IP-Maskierung: Setzen Sie den Radio-Button bei IP-Maskierung abgeschaltet.

Image Modified2.2.8 Die Konfiguration der Außenstelle ist damit abgeschlossen. Schreiben Sie die Konfiguration in das Gerät zurück. Image Modified2.2.8 Die Konfiguration der Außenstelle ist damit abgeschlossen. Schreiben Sie die Konfiguration in das Gerät zurück. |

|