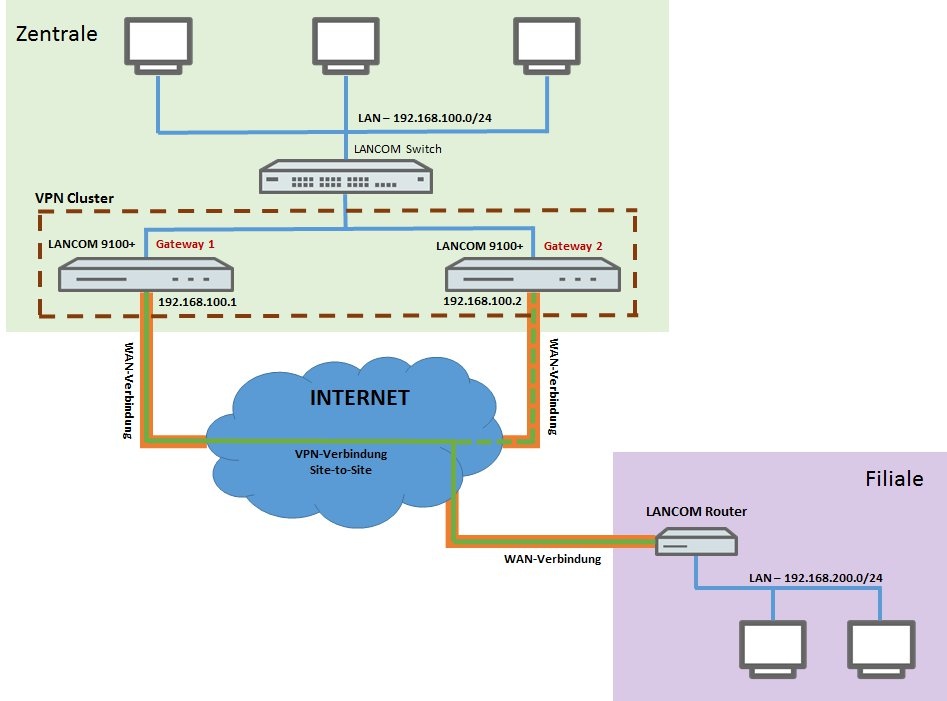

Beschreibung: Dieses Dokument beschreibt die manuellen Konfigurationsschritte zur Einrichtung eines VPN Clusters. Voraussetzungen:Szenario:- Eine Firma möchte die VPN-Anbindung von der Zentrale in eine Filiale durch den Einsatz eines VPN Clusters redundant gestalten.

- Wenn das erste Gateway in der Zentrale (in der Grafik als Gateway 1 bezeichnet) komplett ausfallen sollte, oder die WAN-Verbindung des ersten Gateways ausfällt, soll die VPN-Verbindung zur Filiale auf einem zweiten Gateway, welches über eine eigene WAN-Verbindung verfügt, aufgebaut werden.

- Wenn eines der beiden Gateways im Cluster komplett ausfallen sollte, soll das andere Gateway zudem die DHCP- und DNS-Funktion im lokalen Netzwerk der Zentrale übernehmen.

- Die VPN-Verbindungen sind auf dem ersten Gateway konfiguriert. Werden VPN-Verbindungen auf dem ersten Gateway hinzugefügt oder erfolgen Änderungen an den konfigurierten Verbindungen, sollen diese automatisch zum im Cluster befindlichen zweiten Gateway übertragen werden.

- In diesem Konfigurationsbeispiel sind die beiden Gateways bereits vollständig in das lokale Netzwerk der Zentrale eingebunden.

- Das erste Gateway ist als DHCP-Server für das lokale Netzwerk 192.168.100.0/24 eingerichtet und besitzt die lokale IP-Adresse 192.168.100.1.

- Die VPN-Verbindung zum LANCOM Router in der Filiale ist bereits funktionsfähig auf dem ersten Gateway eingerichtet, diese wird von der Filiale zur Zentrale aufgebaut.

- Das zweite Gateway ist grundkonfiguriert und besitzt die lokale IP-Adresse 192.168.100.2.

- Auf beiden Gateways ist dieLANCOM High Availability Clustering Option aktiviert.

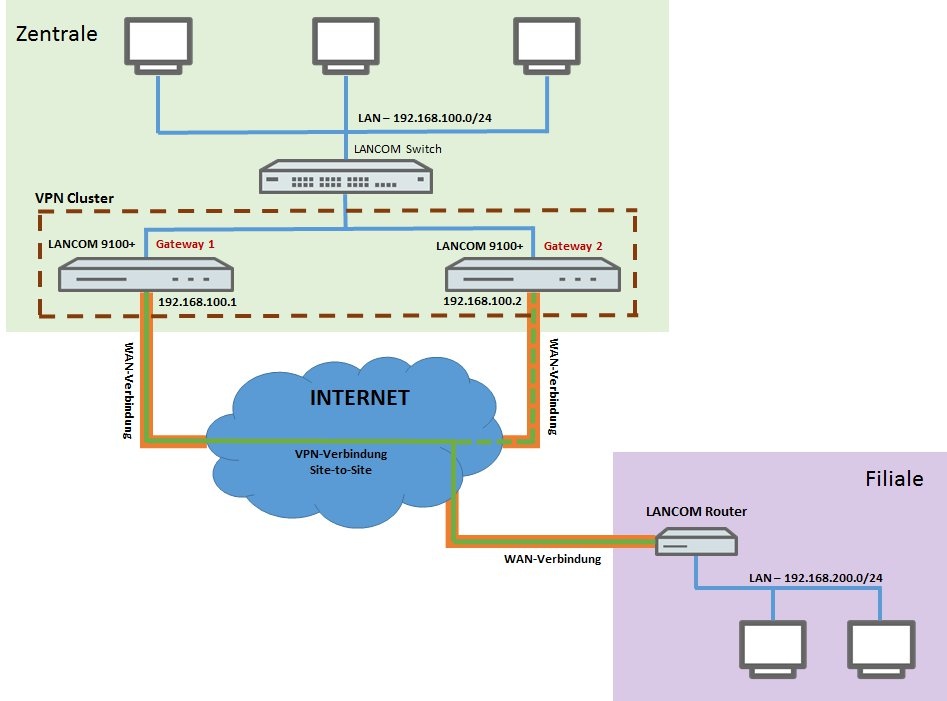

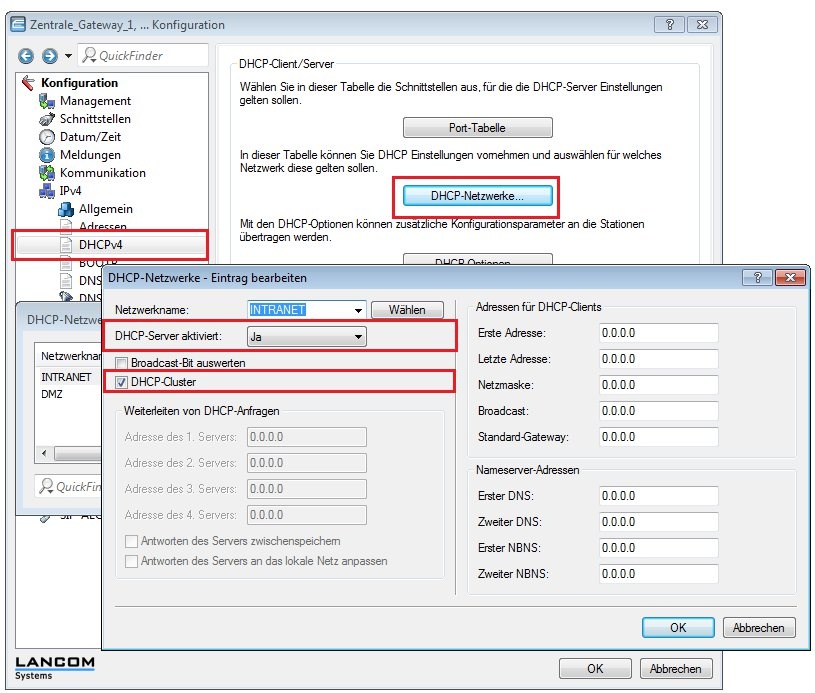

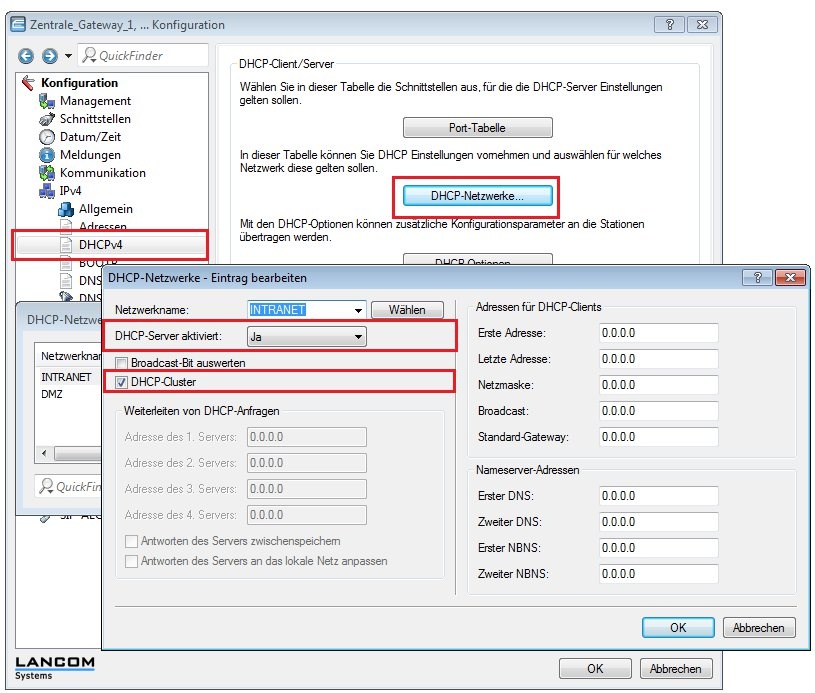

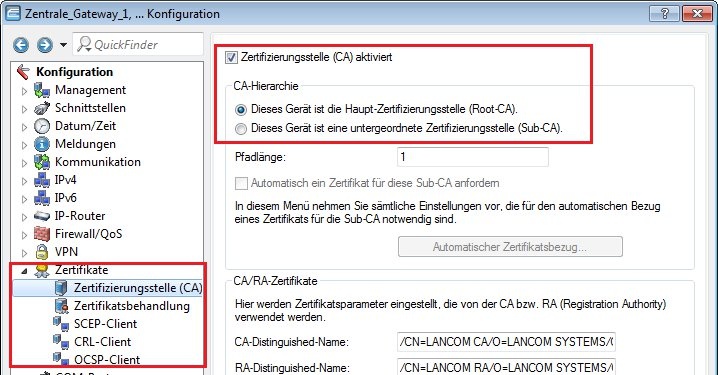

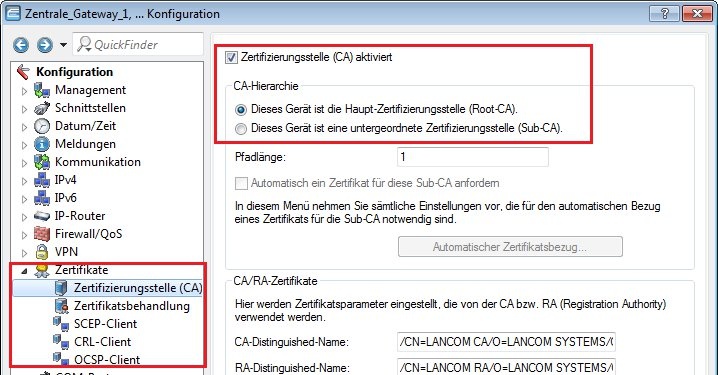

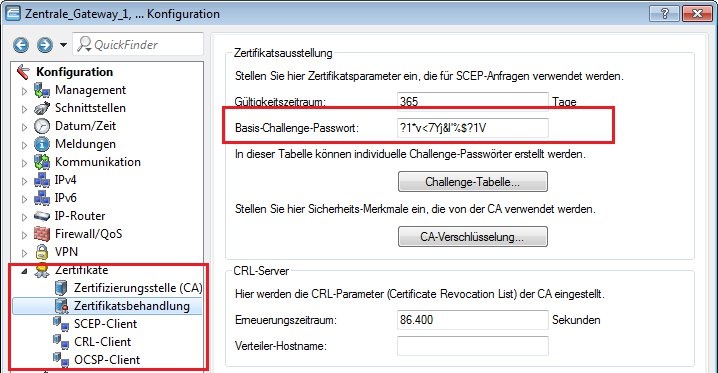

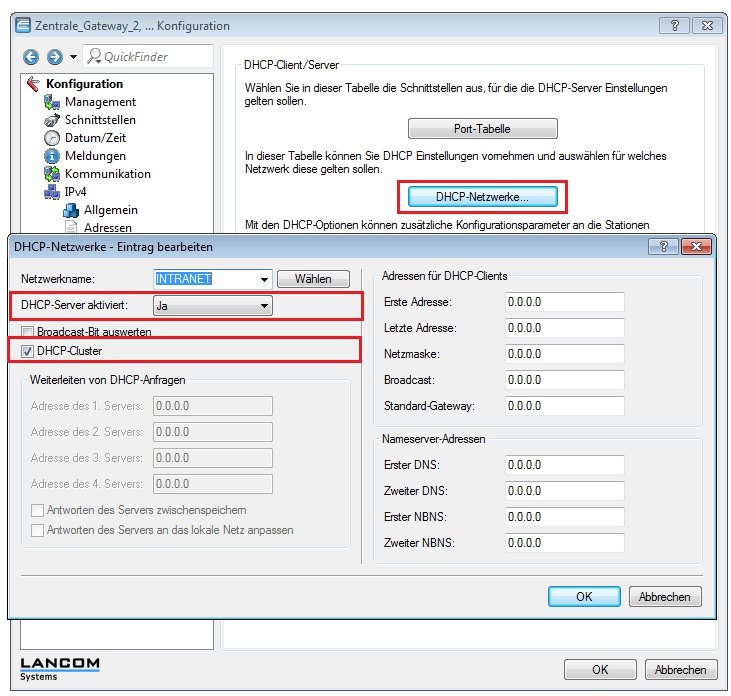

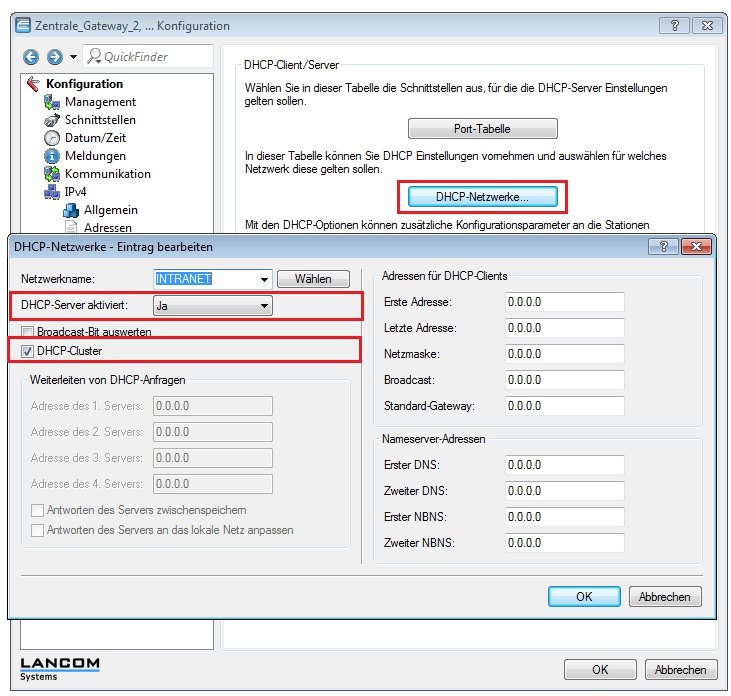

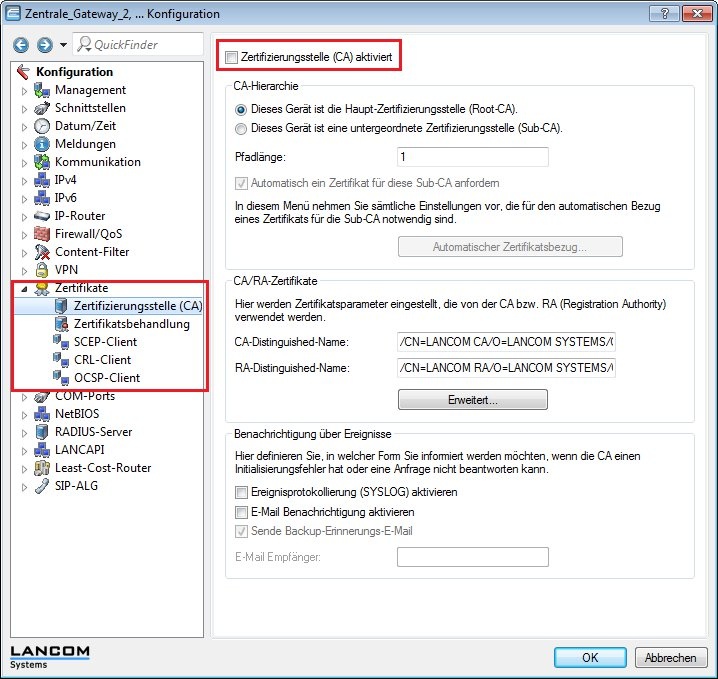

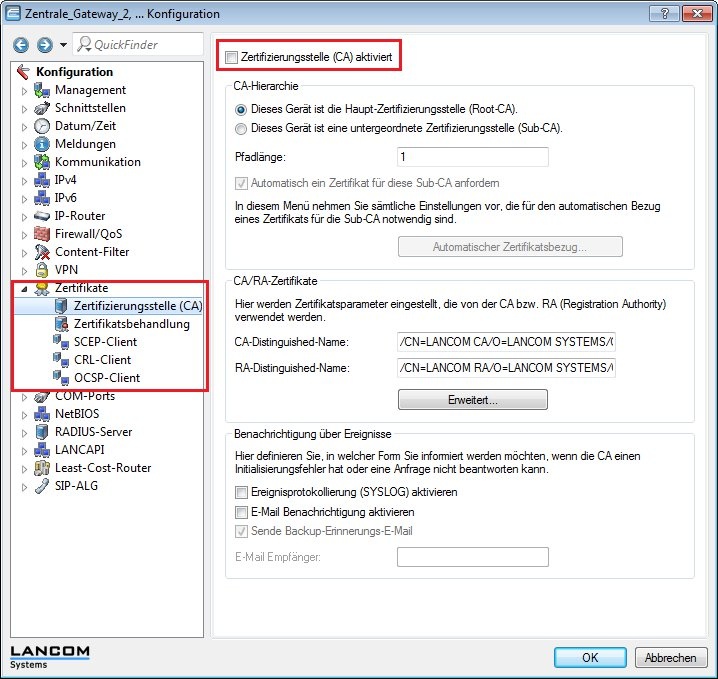

Image Added Image Added Image RemovedVorgehensweisen: Image RemovedVorgehensweisen:1. Konfigurationsschritte auf dem ersten Gateway: 1.1 Öffnen Sie die Konfiguration des Gateway in LANconfig und wechseln Sie in das Menü IPv4 → DHCPv4 → DHCP-Netzwerke. 1.2 Stellen Sie sicher, das in der DHCP-Konfiguration für das lokale Netzwerk die Option DHCP-Cluster aktiviert ist.  Image Removed Image Removed Image Added Image Added1.3 Wechseln Sie in das Menü Zertifikate → Zertifizierungsstelle (CA). 1.4 Wählen Sie die Option Zertifizierungsstelle (CA) aktiviert und legen Sie fest, dass das Gateway 1 die Haupt-Zertifizierungsstelle (Root CA) ist.  Image Removed Image Removed Image Added Image Added1.5 Wechseln Sie in das Menü Zertifikatsbehandlung und vergeben Sie ein Basis-Challenge-Passwort.

| Info |

|---|

Wenn das Feld leer bleibt, generiert die CA ein Zufalls-Passwort. |

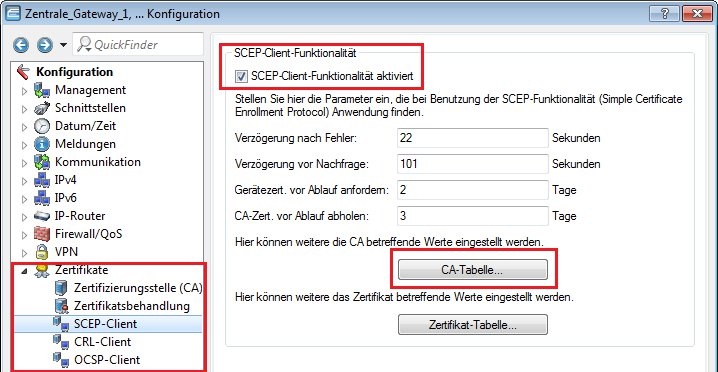

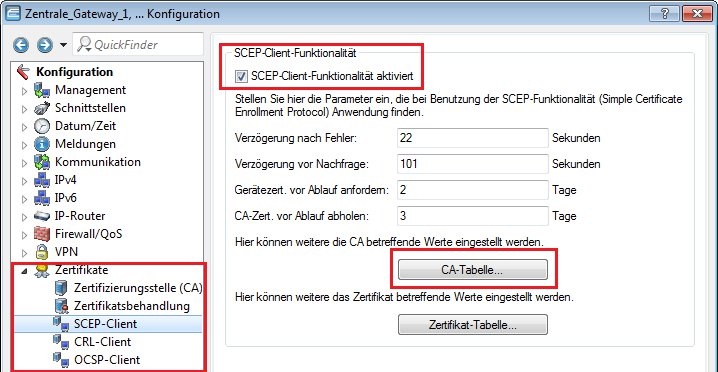

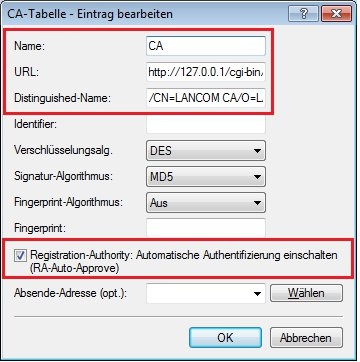

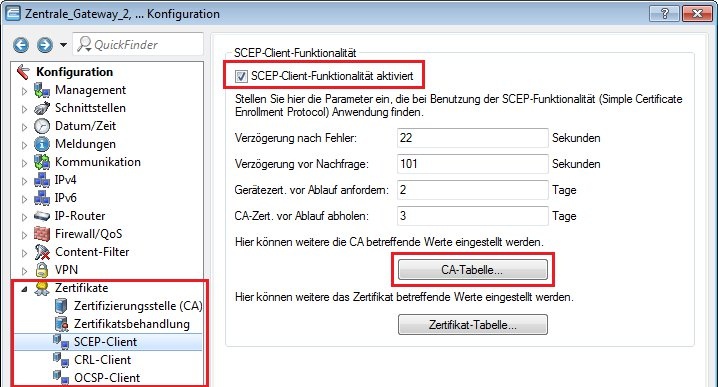

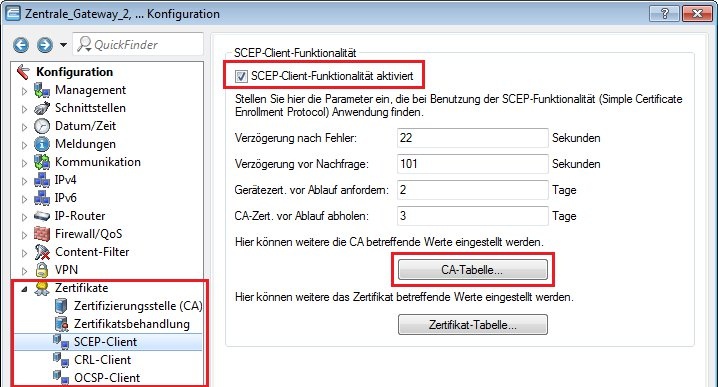

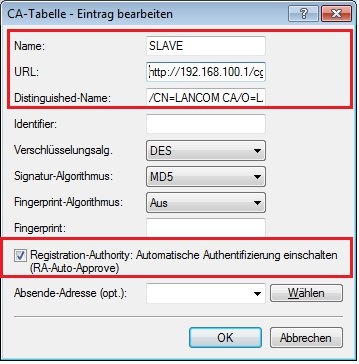

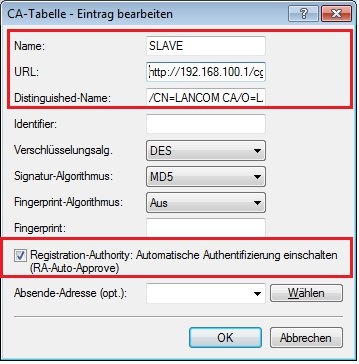

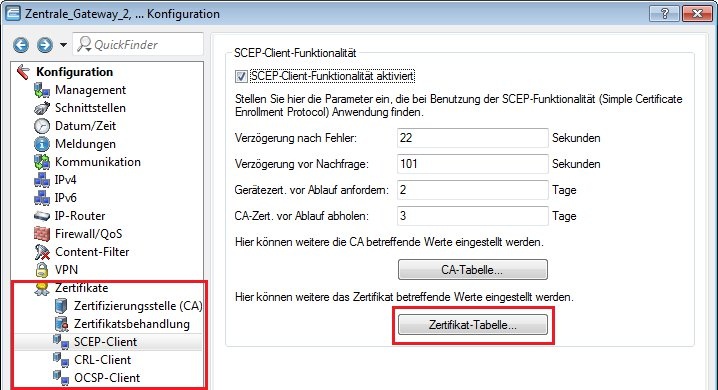

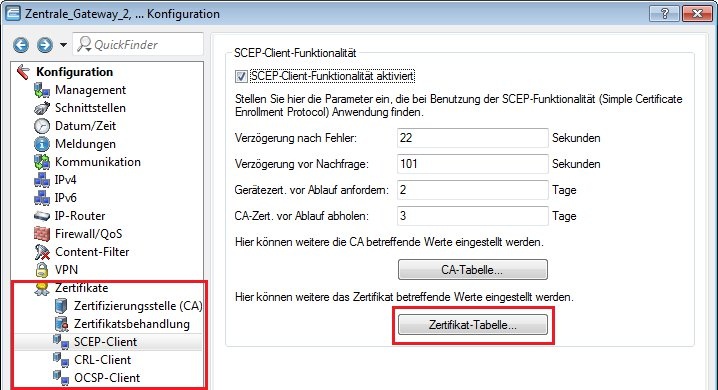

1.6 Wechseln Sie in das Menü SCEP-Client und aktivieren Sie zunächst die SCEP-Client-Funktionalität. 1.7 Klicken Sie dann auf die Schaltfläche CA-Tabelle.  Image Removed Image Removed Image Added Image Added1.8 Fügen Sie einen neuen Eintrag mit folgenden Parametern hinzu: - Name: Der Name kann frei gewählt werden und dient zur Identifizierung auf diesem Gerät.

- URL: Die URL ist nach folgendem Schema aufgebaut: http://<IP-Adresse>/cgi-bin/pkiclient.exe.

Ersetzen Sie die <IP-Adresse> mit der IPv4-Adresse unter der die CA erreichbar ist.

Da sich die CA in diesem Beispiel auf diesem Gateway (Gateway 1) befindet, wird als URLhttp://127.0.0.1/cgi-bin/pkiclient.exe eingetragen.

- Als Distinguished Name müssen Sie den Namen der CA eintragen. In diesem Beispiel ist das der Standard-Name /CN=LANCOM CA/O=LANCOM SYSTEMS/C=DE

- Aktivieren Sie die Option Registration-Authority (RA-AutoApprove).

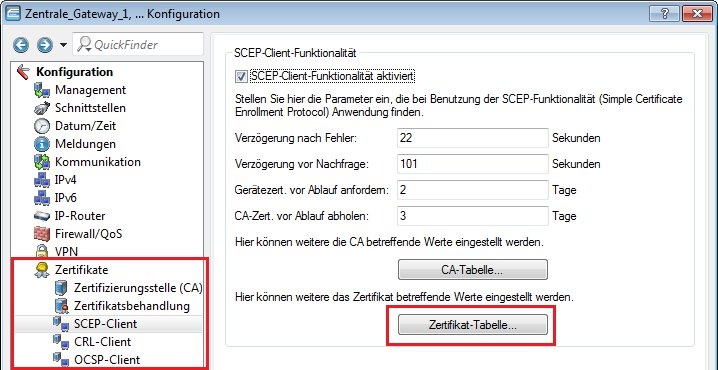

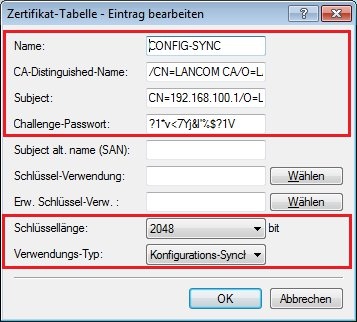

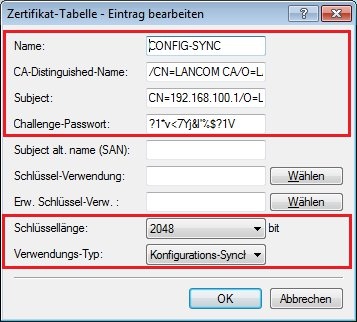

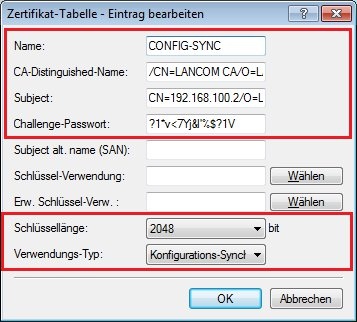

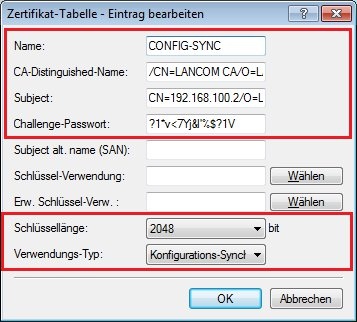

1.9 Klicken Sie dann auf die Schaltfläche Zertifikat-Tabelle.  Image Removed Image Removed Image Added Image Added1.10 Fügen Sie einen neuen Eintrag mit folgenden Parametern hinzu: - Name: Der Name kann frei gewählt werden und dient zur Identifizierung auf diesem Gerät.

- CA-Distinguished Name: Als Distinguished Name müssen Sie den Namen der CA eintragen. In diesem Beispiel ist das der Standard-Name /CN=LANCOM CA/O=LANCOM SYSTEMS/C=DE

- Subject: Als Subject tragen Sie die jeweils geräteeigene IP-Adresse ein (z.B. /CN=<IPADR>/O=LANCOM/C=DE, wobei Sie <IPADR> durch die IP-Adresse des als SCEP-CA konfigurierten Gerätes ersetzen, in diesem Beispiel ist das die 192.168.100.1.

| Info |

|---|

Es ist für die Funktion der Konfigurations-Synchronisation zwingend erforderlich, dass die IP-Adresse dieses Gerätes im Subject des Zertifikates enthalten ist. |

- Challenge Passwort: In diesem Beispiel verwenden wir das Basis-Challenge-Passwort. Tragen Sie also das Passwort ein, welches im Schritt 1.5 vergeben wurde.

- Schlüssellänge: Wählen Sie eine Schlüssellänge aus. Diese muss mindestens 2048 bit betragen.

- Verwendungs-Typ: Hier muss der Zertifikats-Container Konfigurations-Sync eingestellt werden.

Image Removed Image Removed Image Added Image Added

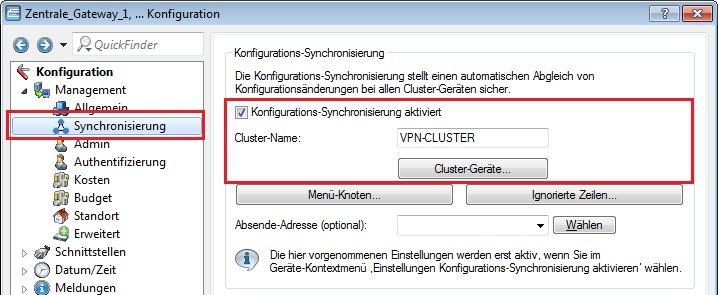

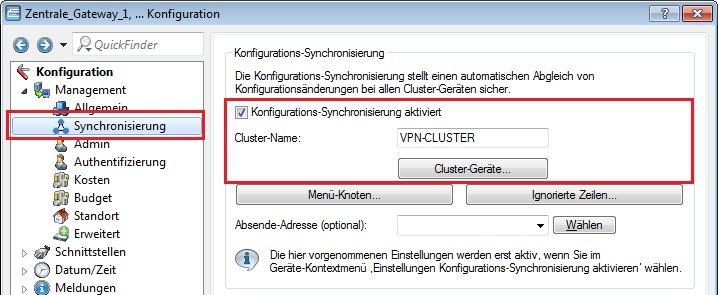

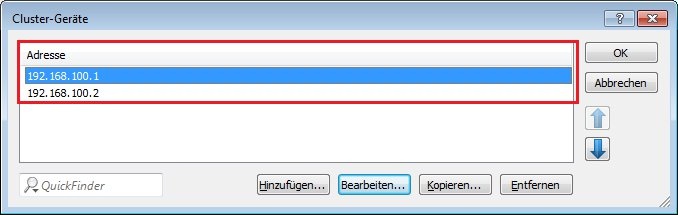

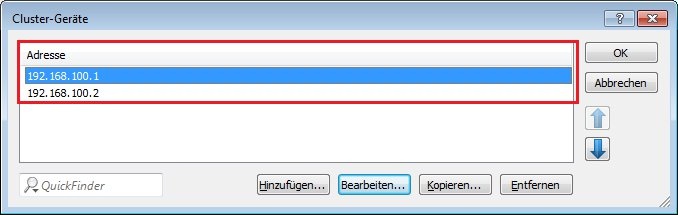

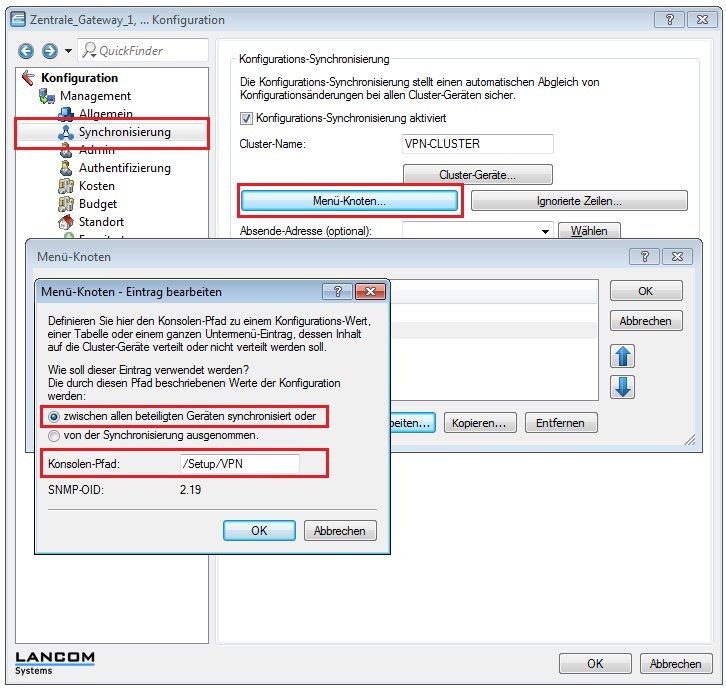

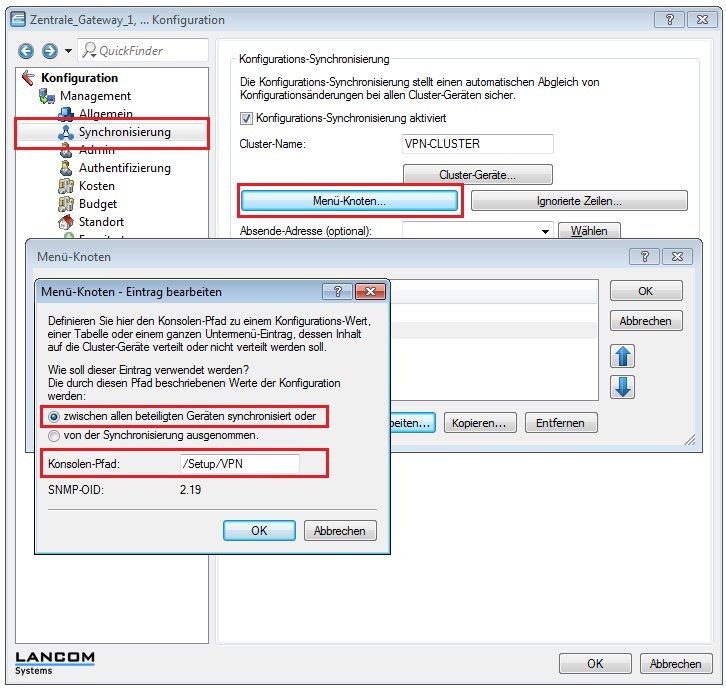

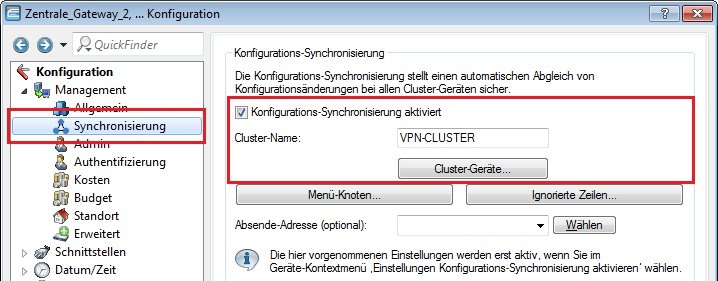

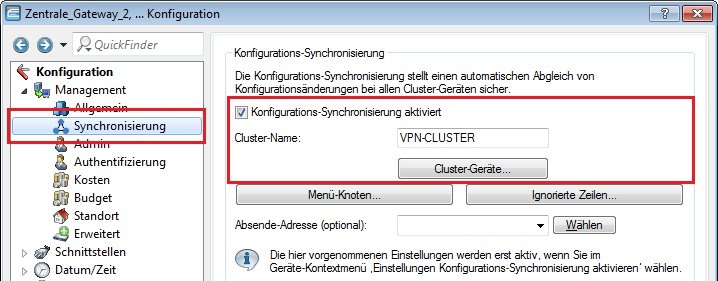

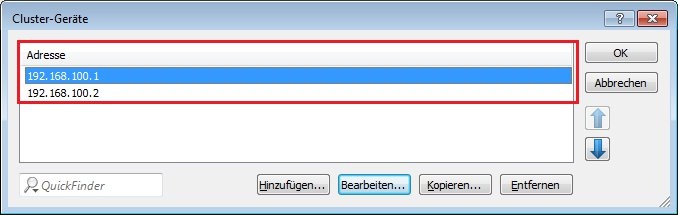

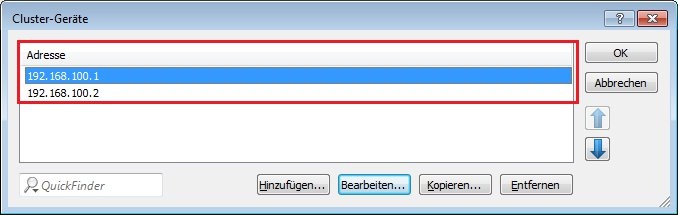

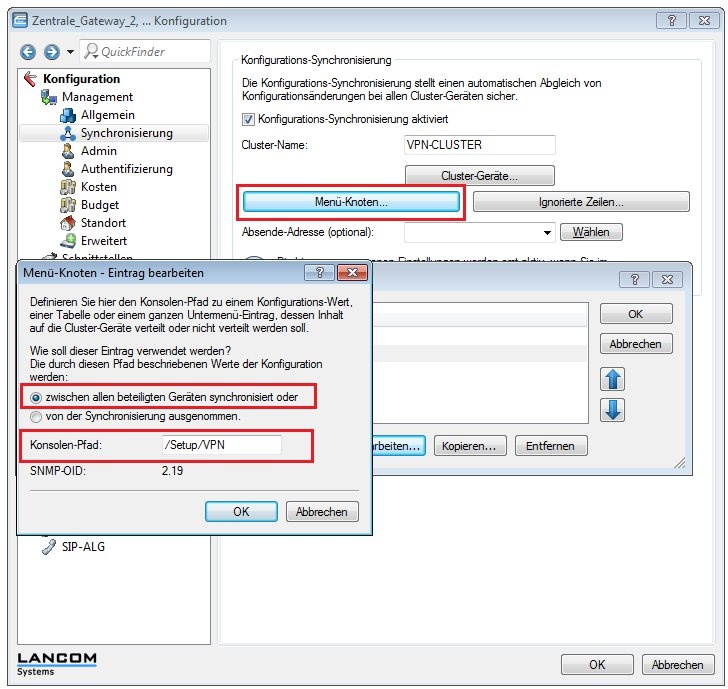

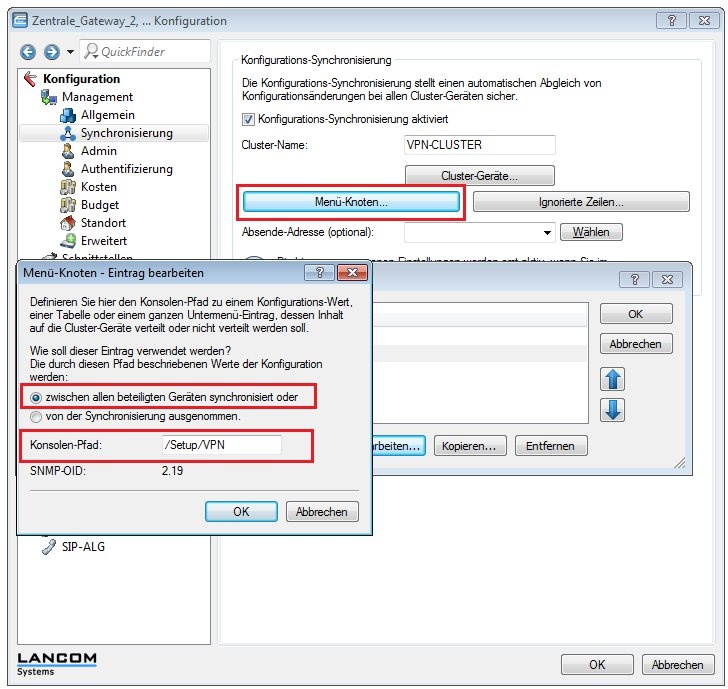

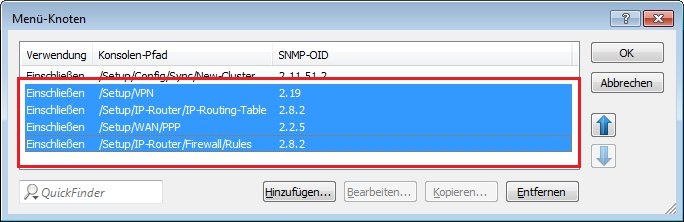

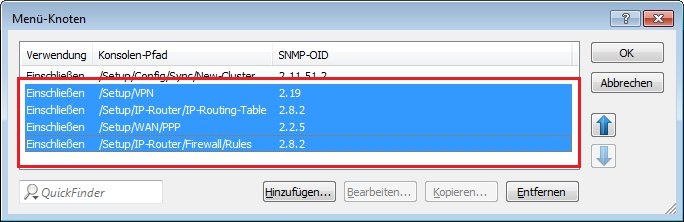

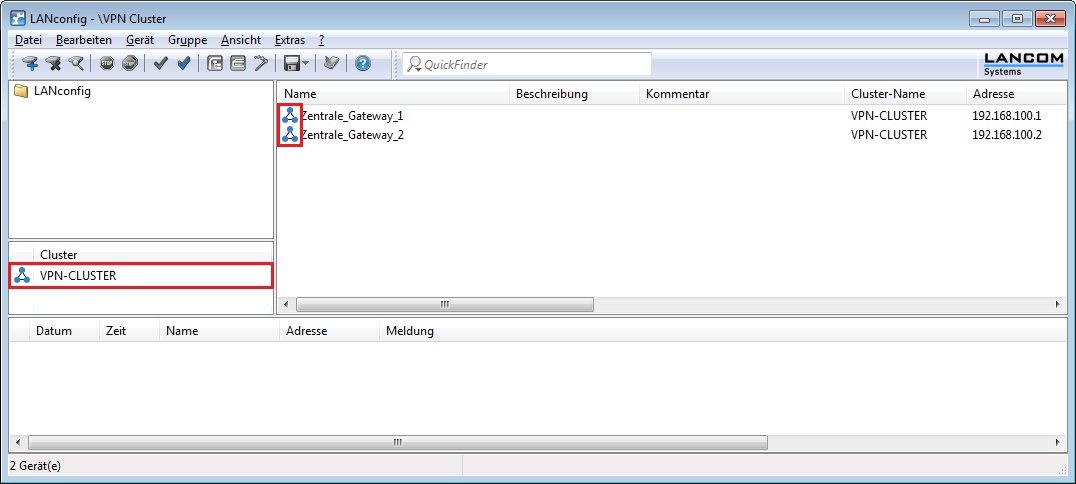

1.11 Aktivieren Sie die Konfigurations-Synchronisation unter Management → Synchronisierung mit der Option Konfigurations-Synchronisierungs-Modul aktiviert. Im Feld Cluster-Name können Sie einen benutzerdefinierten Namen für den Cluster festlegen, der anschließend auch in der LANconfig-Geräteliste erscheint. In diesem Beispiel verwenden wir den Namen VPN-CLUSTER.  Image Removed Image Removed Image Added Image Added1.12 Klicken Sie auf die Schaltfläche Cluster-Geräte und fügen Sie die lokalen IP-Adressen aller Geräte, welche dem Cluster zugeordnet sind, hinzu. In diesem Beispiel sind das die lokalen IP-Adressen des Gateway 1 und Gateway 2, 192.168.100.1 und 192.168.100.2.  Image Removed Image Removed Image Added Image Added1.13 Klicken Sie auf die Schaltfläche Menü-Knoten und definieren Sie die Konsolen-Pfade, welche zwischen den am Cluster beteiligten Geräten synchronisiert werden sollen.  Image Added Image Added Image Removed Image Removed

Für einen VPN-Cluster müssen folgende Pfade definiert werden:

- /Setup/VPN (Konfigurationspfad für VPN)

- /Setup/IP-Router/IP-Routing-Table (Routing-Einträge für die VPN-Verbindungen)

- /Setup/WAN/PPP (PPP-Listen Einträge für die VPN-Verbindungen)

- /Setup/IP-Router/Firewall (wird für VPN Client-Verbindungen benötigt)

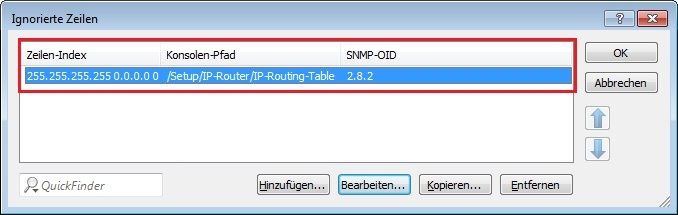

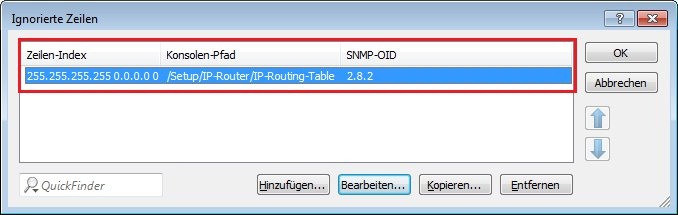

1.14 Klicken Sie auf die Schaltfläche Menü-Knoten und legen Sie fest, dass die in der IP-Routing-Tabelle festgelegte Default-Route bei der Synchronisation nicht verändert wird. Dazu müssen Sie im Feld Zeilen-Index die Syntax 255.255.255.255 0.0.0.0 0 eintragen und als Konsolen-Pfad /Setup/IP-Router/IP-Routing-Table verwenden.

| Hinweis |

|---|

Nach einem Firmware-Update auf die Version 10.40 oder höher muss der Zeilen-Index um eine 0 ergänzt werden, da die Administrative Distanz als neues Feature hinzugekommen ist. Der Eintrag muss daher 255.255.255.255 0.0.0.0 0 0 lauten. |

1.15 Schreiben Sie die Konfiguration in das Gateway 1 zurück. Die Konfigurationsschritte auf diesem Gerät sind damit abgeschlossen.

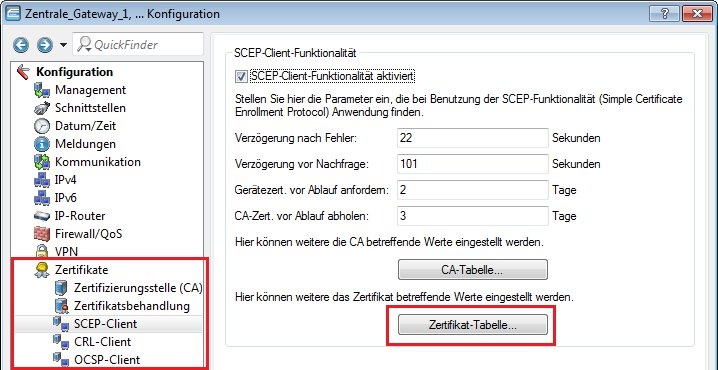

2. Konfigurationsschritte auf dem Gateway 2: 2.1 Öffnen Sie die Konfiguration des zweiten Gateway in LANconfig und wechseln Sie in das Menü IPv4 → DHCPv4 → DHCP-Netzwerke. 2.2 Stellen Sie sicher, das in der DHCP-Konfiguration für das lokale Netzwerk der DHCP-Server aktiviert und die Option DHCP-Cluster aktiviert gesetzt ist.  Image Removed Image Removed Image Added Image Added2.3 Wechseln Sie in das Menü Zertifikate → Zertifizierungsstelle (CA). 2.4 Bei diesem Gerät muss die Zertifizierungstelle (CA) nicht konfiguriert werden.  Image Removed Image Removed Image Added Image Added2.5 Wechseln Sie in das Menü SCEP-Client und aktivieren Sie zunächst die SCEP-Client-Funktionalität. 2.6 Klicken Sie dann auf die Schaltfläche CA-Tabelle.  Image Removed Image Removed Image Added Image Added2.7 Fügen Sie einen neuen Eintrag mit folgenden Parametern hinzu: - Name: Der Name kann frei gewählt werden und dient zur Identifizierung auf diesem Gerät.

- URL: Die URL ist nach folgendem Schema aufgebaut: http://<IP-Adresse>/cgi-bin/pkiclient.exe.

Ersetzen Sie die <IP-Adresse> mit der IPv4-Adresse unter der die CA im lokalen Netzwerk erreichbar ist.

Da sich die CA in diesem Beispiel auf dem ersten Gateway (Gateway 1) befindet, wird als URLhttp://192.168.100.1/cgi-bin/pkiclient.exe eingetragen.

- Als Distinguished Name müssen Sie den Namen der CA eintragen. In diesem Beispiel ist das der Standard-Name

/CN=LANCOM CA/O=LANCOM SYSTEMS/C=DE

- Aktivieren Sie die Option Registration-Authority (RA-AutoApprove).

Image Removed Image Removed Image Added Image Added2.8 Klicken Sie dann auf die Schaltfläche Zertifikat-Tabelle.  Image Removed Image Removed Image Added Image Added2.9 Fügen Sie einen neuen Eintrag mit folgenden Parametern hinzu: - Name: Der Name kann frei gewählt werden und dient zur Identifizierung auf diesem Gerät.

- CA-Distinguished Name: Als Distinguished Name müssen Sie den Namen der CA eintragen. In diesem Beispiel ist das der Standard-Name /CN=LANCOM CA/O=LANCOM SYSTEMS/C=DE

- Subject: Als Subject tragen Sie die jeweils geräteeigene IP-Adresse ein (z.B. /CN=<IPADR>/O=LANCOM/C=DE, wobei Sie <IPADR> durch die IP-Adresse des als SCEP-CA konfigurierten Gerätes ersetzen, in diesem Beispiel ist das die 192.168.100.2.

Info:

Es ist für die Funktion der Konfigurations-Synchronisation zwingend erforderlich, dass die IP-Adresse dieses Gerätes im Subject des Zertifikates enthalten ist.

- Challenge Passwort: In diesem Beispiel verwenden wir das Basis-Challenge-Passwort. Tragen Sie also das gleiche Passwort ein, welches im Schritt 1.5 vergeben wurde.

- Schlüssellänge: Wählen Sie eine Schlüssellänge aus. Diese muss mindestens 2048 bit betragen.

- Verwendungs-Typ: Hier muss der Zertifikats-Container Konfigurations-Sync eingestellt werden.

Image Removed Image Removed Image Added Image Added2.10 Aktivieren Sie die Konfigurations-Synchronisation unter Management → Synchronisierung mit der Option Konfigurations-Synchronisierungs-Modul aktiviert. Geben Sie im Feld Cluster-Name den gleichen Namen an, welcher im Schritt 1.11 für den VPN Cluster vergeben wurde. In diesem Beispiel verwenden wir den Namen VPN-CLUSTER.  Image Removed Image Removed Image Added Image Added2.11 Klicken Sie auf die Schaltfläche Cluster-Geräte und fügen Sie die lokalen IP-Adressen aller Geräte, welche dem Cluster zugeordnet sind, hinzu. In diesem Beispiel sind das die lokalen IP-Adressen des Gateway 1 und Gateway 2, 192.168.100.1 und 192.168.100.2.  Image Removed Image Removed Image Added Image Added2.12 Klicken Sie auf die Schaltfläche Menü-Knoten und definieren Sie die Konsolen-Pfade, welche zwischen den am Cluster beteiligten Geräten synchronisiert werden sollen.  Image Removed Image Removed Image Added Image AddedFür einen VPN-Cluster müssen folgende Pfade definiert werden:- /Setup/VPN (Konfigurationspfad für VPN)

- /Setup/IP-Router/IP-Routing-Table (Routing-Einträge für die VPN-Verbindungen)

- /Setup/WAN/PPP (PPP-Listen Einträge für die VPN-verbindungen)

- /Setup/IP-Router/Firewall/Rules (wird für VPN Client-Verbindungen benötigt)

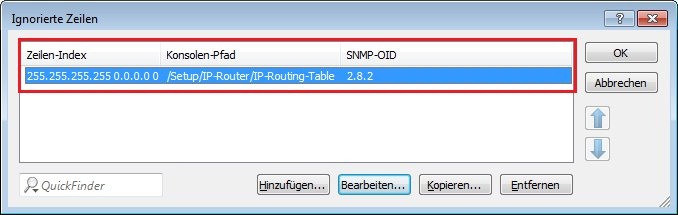

Image Removed Image Removed Image Added Image Added2.13 Klicken Sie auf die Schaltfläche Menü-Knoten und legen Sie fest, dass die in der IP-Routing-Tabelle festgelegte Default-Route bei der Synchronisation nicht verändert wird. Dazu müssen Sie im Feld Zeilen-Index die Syntax 255.255.255.255 0.0.0.0 0 eintragen und als Konsolen-Pfad /Setup/IP-Router/IP-Routing-Table verwenden.

| Hinweis |

|---|

Nach einem Firmware-Update auf die Version 10.40 oder höher muss der Zeilen-Index um eine 0 ergänzt werden, da die Administrative Distanz als neues Feature hinzugekommen ist. Der Eintrag muss daher 255.255.255.255 0.0.0.0 0 0 lauten. |

Image Removed Image Removed Image Added Image Added2.14 Schreiben Sie die Konfiguration in das Gateway 2 zurück. Die Konfigurationsschritte auf diesem Gerät sind damit ebenfalls abgeschlossen.

3. Aktivieren des VPN Clusters: 3.1 Starten Sie nun den Cluster auf dem Gerät, welches initial seine Konfiguration auf alle Mitglieder des Clusters verteilen soll. In diesem Beispiel ist dies das Gateway 1. Wählen Sie dazu im Kontextmenü des Gerätes die Option Einstellungen Konfigurations-Synchronisierung aktivieren.  Image Added Image Added

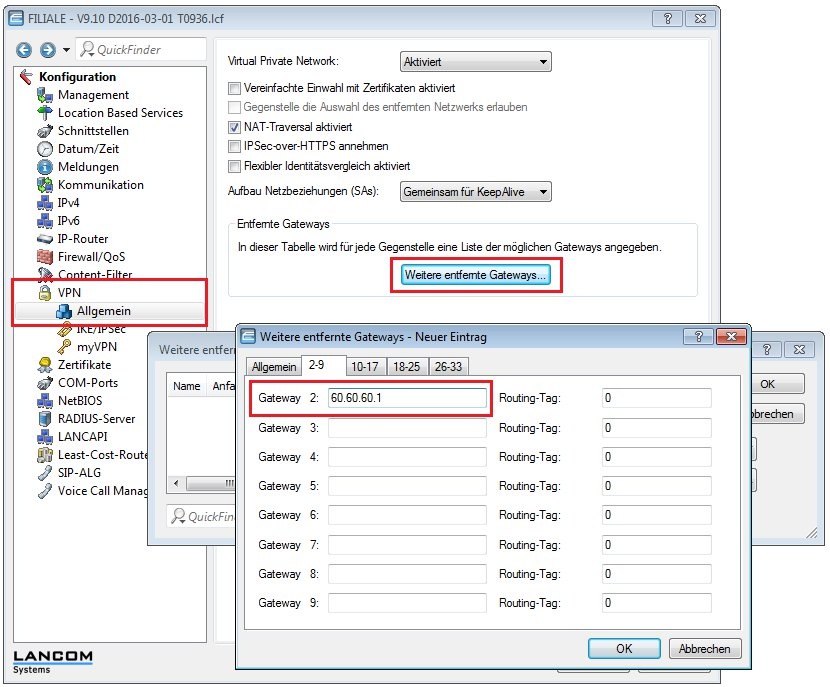

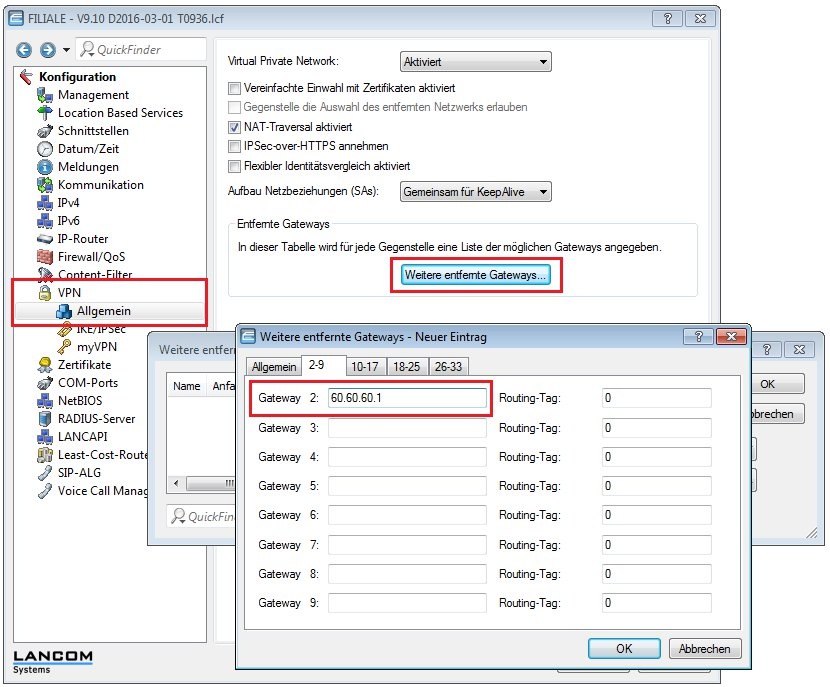

4. Anpassungen in der VPN-Konfiguration des LANCOM Routers in der Filiale: Damit die VPN-Verbindung zur Zentrale beim Ausfall einer der beiden WAN-Verbindungen (oder Gateways) auf die jeweils andere WAN-Verbindung, bzw. das andere Gateway aufgebaut wird, muss die öffentliche IP-Adresse der zweiten WAN-Verbindung im LANCOM Router der Filiale als weiteres entferntes Gateway eingetragen werden. 4.1 Öffnen Sie dazu die Konfiguration des LANCOM Router der Filiale und wechseln Sie in das Menü VPN → Algemein → Weitere entfernte Gateways. 4.2 Tragen Sie die öffentliche IP-Adresse der zweiten WAN-Verbindung der Zentrale in die Konfiguration ein.  Image Removed Image Removed Image Added Image Added |