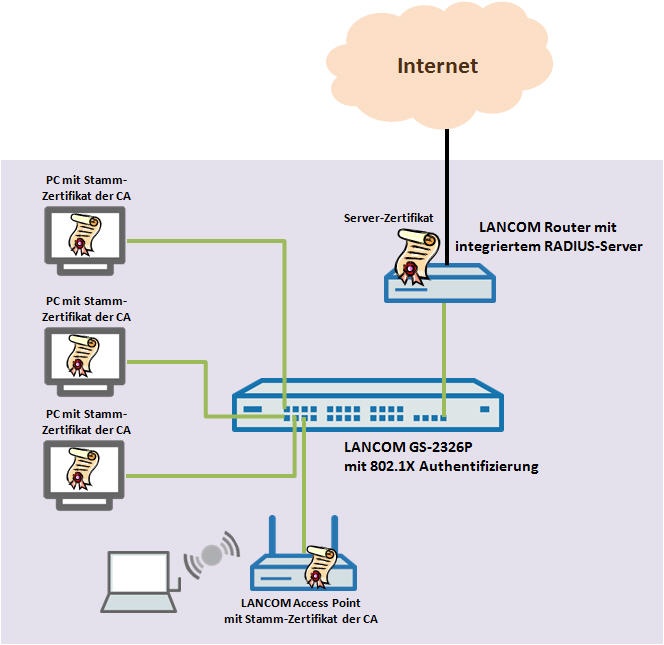

Beschreibung: Dieses Dokument beschreibt die Vorgehensweise zur Einrichtung einer zertifikatsbasierten (IEEE 802.1X) Zugangskontrolle für Netzwerk-Clients unter Verwendung eines LANCOM Switch (z.B. LANCOM GS-2326P) und einem RADIUS-Server, welcher von einem LANCOM Router bereitgestellt wird. Die Authentifizierung zwischen Netzwerk-Client und LANCOM Switch wird in diesem Konfigurationsbeispiel über das Extensible Authentication Protocol (EAP) und dem Authentifizierungsverfahren Protected Extensible Authentication Protocol (PEAP) durchgeführt. Bei der EAP-basierten Authentifizierung muss immer ein RADIUS-Server verwendet werden, welcher als Authentifizierungs-Server fungiert. Da alle LANCOM Router über einen integrierten RADIUS-Server verfügen, wird in diesem Dokument der RADIUS-Server des LANCOM Routers als Authentifizierungs-Server verwendet. Die Ports des LANCOM Switch sollen erst für eine Datenübertragung freigeschaltet werden, nachdem ein Netzwerk-Client erfolgreich vom RADIUS-Server authentifiziert wurde. Der LANCOM Switch fungiert daher in diesem Szenario als Authenticator. Voraussetzungen:- gültiges X.509 Server-Zertifikat und Stamm-Zertifikat der CA

- Ab der LCOS Version 9.10 können Zertifikate auch direkt auf einem LANCOM Router erstellt werden.

Eine Anleitung finden Sie in diesem Knowledge Base-Dokument.

- LANCOM Switch (z.B. LANCOM GS-23xx)

- LANCOM Router mit integriertem RADIUS-Server (z.B. LANCOM 1781AW)

Szenario:- Der LANCOM Router stellt bereits die Internet-Verbindung zur Verfügung. Des weiteren wird der integrierte RADIUS-Server des LANCOM Routers für die Authentifizierung der am LANCOM Switch angeschlossenen Netzwerk-Clients verwendet. Das zur Authentifizierung benötigte X.509 Server-Zertifikat ist auf dem LANCOM Router verfügbar.

- Am LANCOM Switch werden die Ports so konfiguriert, dass sich per Kabel verbundene Netzwerk-Clients zunächst mit dem Stamm-Zertifikat der CA am RADIUS-Server authentifizieren müssen, bevor der entsprechende Port zur Datenübertragung freigeschaltet wird. Aus Sicherheitsgründen wird die Port-Konfiguration des Switches im sogenannten Single Mode betrieben, sodass pro Switch-Port immer nur ein Netzwerk-Client authentifiziert werden kann.

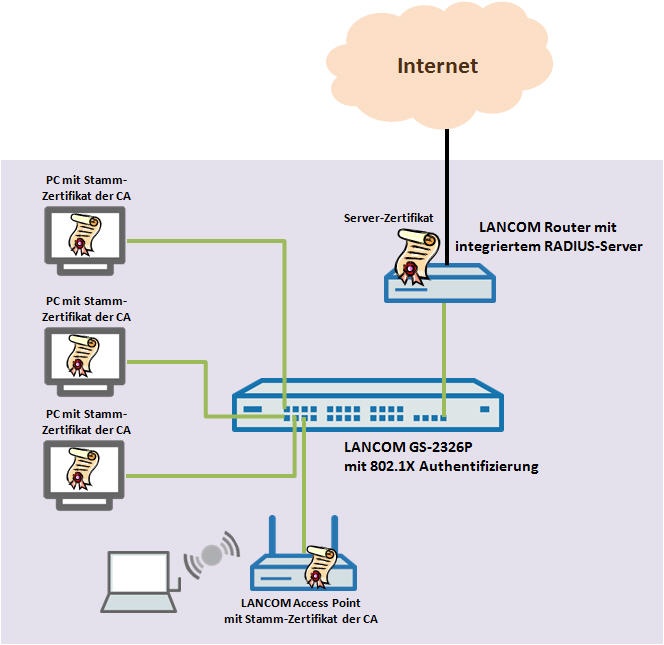

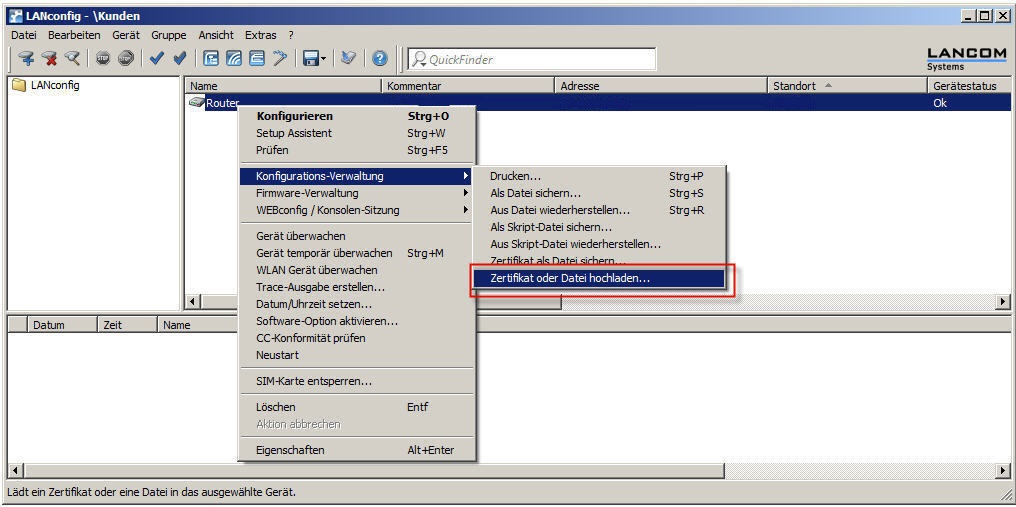

Info:Wie in der Szenariografik zu erkennen ist, kann auch ein LANCOM Access Point als Netzwerk-Client am Switch authentifiziert werden. Hierzu muss der LANCOM Access Point lediglich (genau wie alle anderen Netzwerk-Clients) über das Stamm-Zertifikat der CA verfügen. WLAN-Clients, welche sich zum LANCOM Access Point verbinden, benötigen das Stamm-Zertifikat nicht, da der Access Point bereits am Switch authentifiziert wurde und eine Datenübertragung möglich ist.  Image Added Image Added Image RemovedBeispiel-Zertifikate: Image RemovedBeispiel-Zertifikate:In diesem Konfigurations-Beispiel wird ein X.509-Zertifikat für das RADIUS-Modul des LANCOM Routers verwendet (LANCOM_Router.p12). Auf dem Netzwerk-Client wird das Stamm-Zertifikat der CA (CA-LANCOM.cer) benötigt. Beide Beispiel-Zertifikate besitzten eine Gültigkeit von 10 Jahren. Das im Beispiel-Zertifikat und im Stamm-Zertifikat der CA verwendete Passwort lautet lancom. 1. Hochladen des Server-Zertifikates Info:Eine Anleitung zum Erstellen von X.509-Zertifikaten mit der Anwendung XCA ist in diesem Knowledge Base-Dokument enthalten. 1.1 Führen Sie in LANconfig einen rechten Mausklick auf dem LANCOM Router aus und wählen Sie die Option Konfigurations-Verwaltung → Zertifikat als Datei hochladen...  Image Removed Image Removed Image Added Image Added1.2 Wählen Sie im folgenden Dialog die Zertifikats-Datei für den LANCOM Router aus. In diesem Beispiel wird die Datei LANCOM_Router.p12 verwendet. 1.3 Wählen Sie im Auswahlfeld Zertifikattyp die Einstellung EAP/TLS-Container als PKCS#12-Datei aus. 1.4 Geben Sie im Feld Passwort das Passwort des Zertifikates ein. In diesem Beispiel lautet das Passwort lancom. 1.5 Klicken Sie auf Öffnen, um das Zertifikat in den LANCOM Router zu laden.  Image Removed Image Removed Image Added Image Added

Info:| Info |

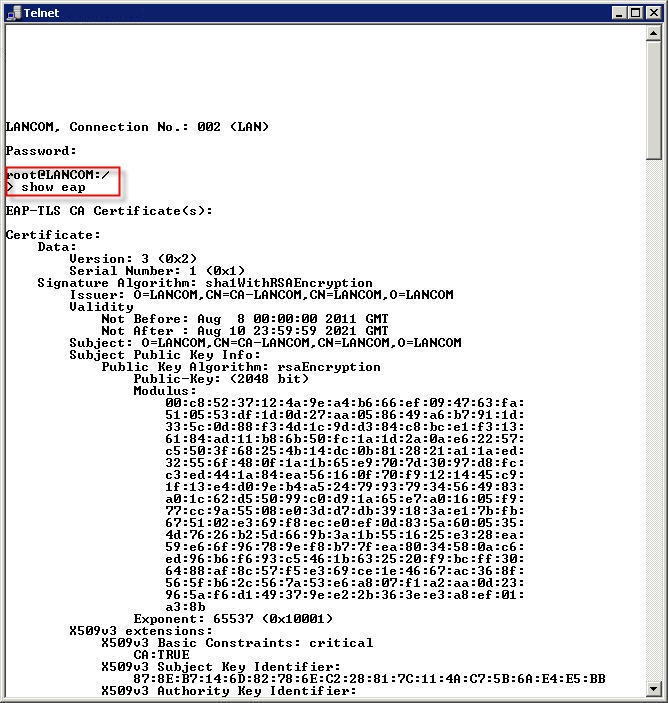

|---|

| Sie können sich das Zertifikat, welches Sie in den LANCOM Router geladen haben, ansehen, indem Sie eine Telnet- oder SSH-Sitzung auf dem LANCOM Router starten und an der Eingabeaufforderung den Befehl show eap eingeben. |

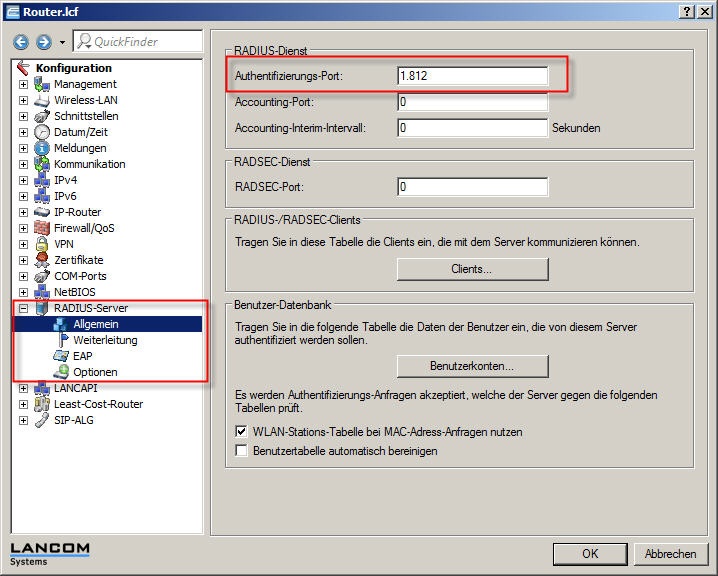

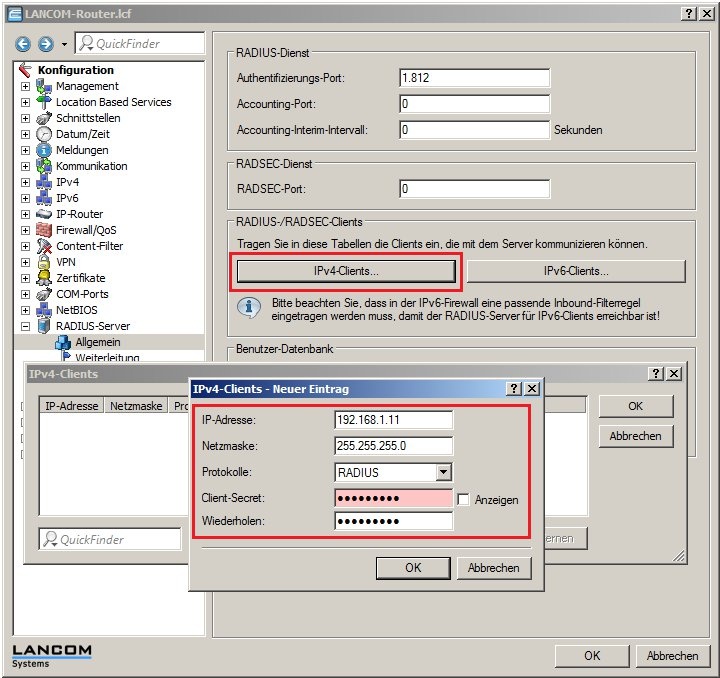

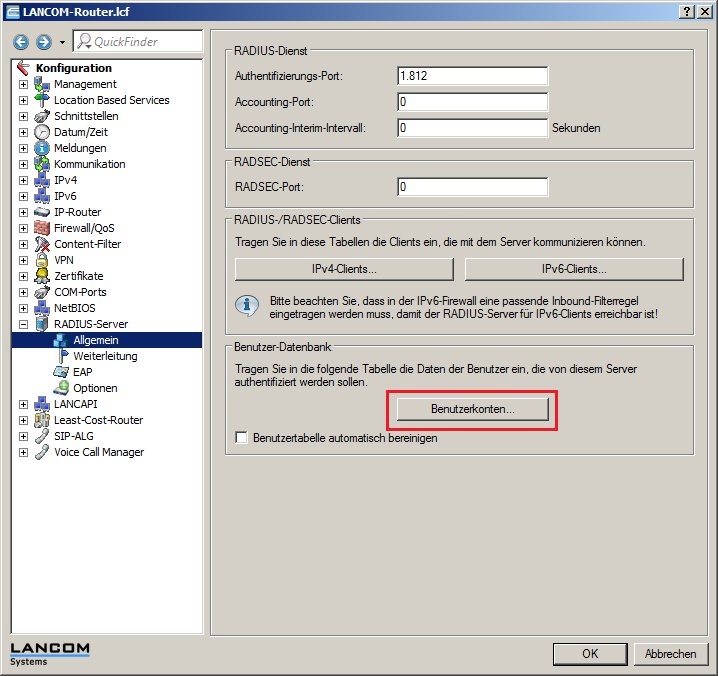

Image Removed2. Konfiguration des im LANCOM Router integrierten RADIUS-Servers Image Removed2. Konfiguration des im LANCOM Router integrierten RADIUS-Servers2.1 Öffnen Sie das Menü Konfiguration → RADIUS -Server → Allgemein→ RADIUS Dienste Ports. 2.2 Tragen Sie den Wert für den Authentifizierungs-Port des internen RADIUS-Servers ein (1.812).  Image Removed Image Removed Image Added Image Added2.3 Klicken Sie auf die Schaltfläche IPv4-Clients und fügen Sie den LANCOM-Switch als erlaubten RADIUS-Kommunikationspartner hinzu. - In diesem Beispel hat der LANCOM Switch die lokale IP-Adresse 192.168.1.11, die Netzmaske ist 255.255.255.0

- Als Protokoll muss der Wert RADIUS eingestellt werden.

- Da sich der Switch als erlaubter RADIUS-Client am RADIUS-Server authentifizieren muss, müssen Sie ein Passwort vergeben (Shared Secret). Das hier vergebene Passwort wird bei der späteren Konfiguration des Switches benötigt.

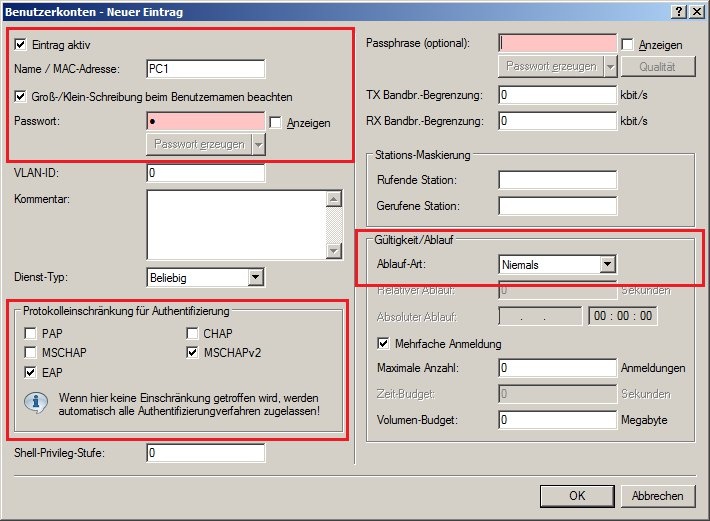

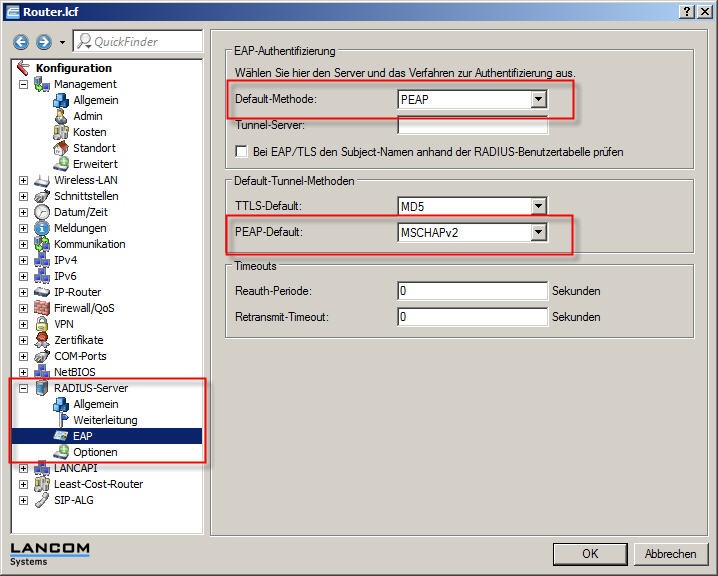

Image Removed Image Removed Image Added Image Added2.4 Klicken Sie auf die Schaltfläche Benutzerkonten und fügen Sie der Liste einen oder mehrere Einträge für die zu authentifizierenden Netzwerk-Clients hinzu.  Image Removed Image Removed Image Added Image Added2.5 In diesem Beispiel wird ein PC mit dem Benutzernamen PC1 und dem Passwort lancom angelegt. 2.6 Im Bereich Protokolleinschränkung für Authentifizierung müssen mindestens die Protokolle EAP und MSCHAPv2 ausgewählt werden. Wenn der erlaubte Zugang des PC zeitlich nicht begrenzt sein soll, können Sie die Ablauf-Art auf den Wert Niemals einstellen. 2.7 Schließen Sie den Dialog mit der Schaltfläche OK. Optional können Sie noch weitere Benutzerkonten für Netzwerk-Clients anlegen.  Image Removed Image Removed Image Added Image Added2.8 Wechseln Sie auf die Registerkarte Konfiguration → RADIUS -→ Server → EAP. 2.9. Stellen Sie im Auswahlfeld Default-Methode den Wert PEAP ein. 2.10 Im Auswahlfeld PEAP-Default stellen Sie den Wert MSCHAPv2 ein.  Image Removed Image Removed Image Added Image Added2.11 Klicken Sie auf OK, um die Einstellungen zu übernehmen und in den LANCOM Router zurück zu schreiben.

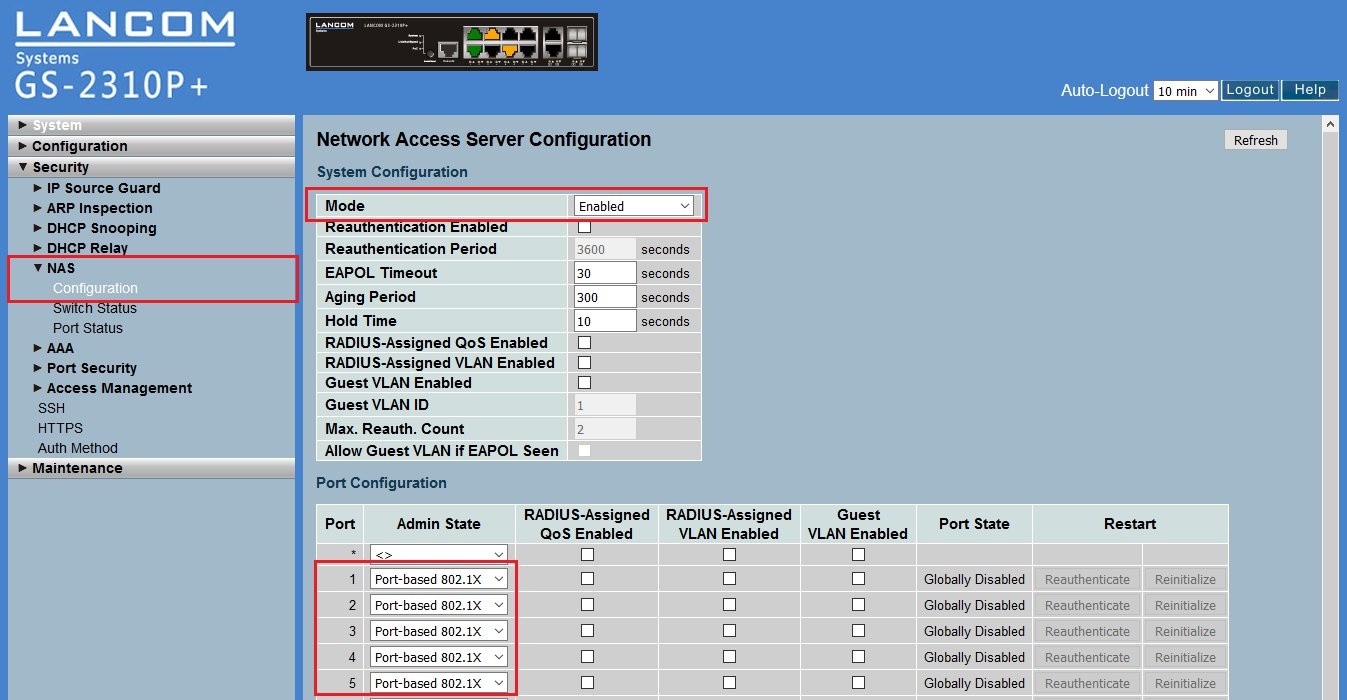

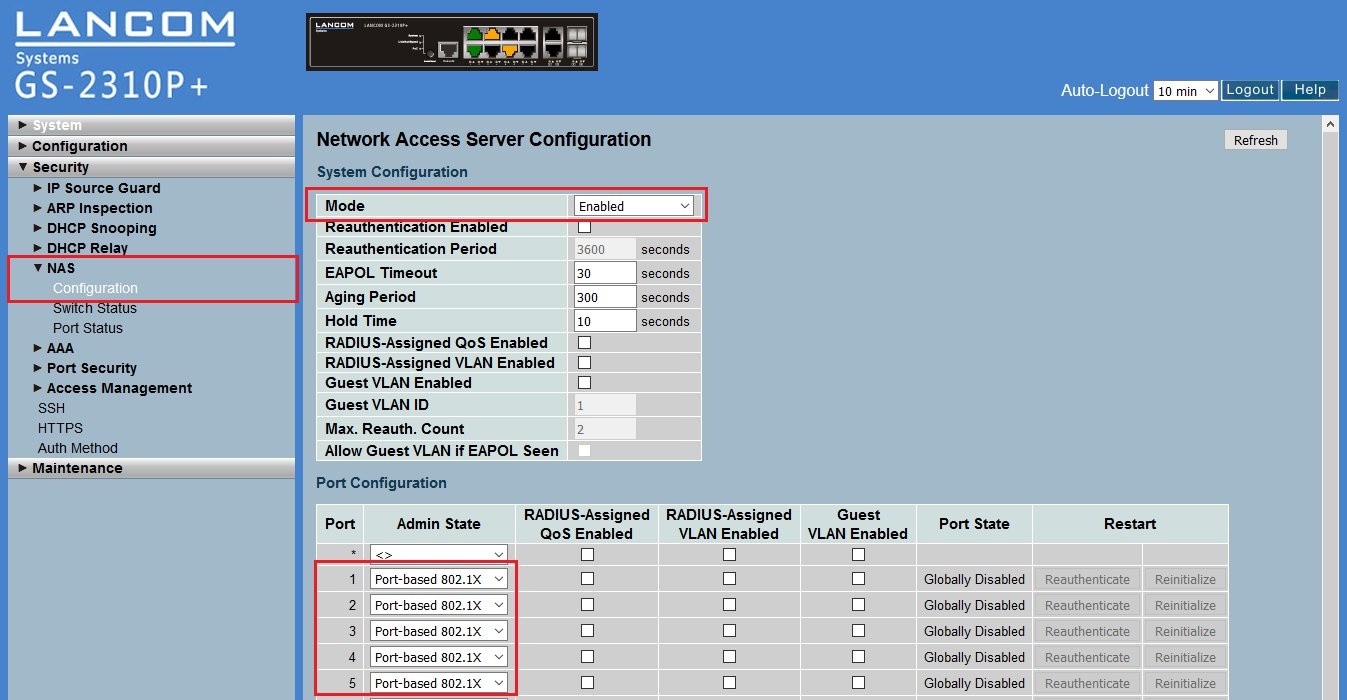

Konfigurationsschritte auf dem LANCOM Switch: 3.1 Öffnen Sie die Konfigurationsoberfläche des LANCOM Switch und wechseln Sie in das Menü Security → NAS → Configuration. - Stellen Sie die Option Mode auf Enabled.

- In der Port Configuration müssen Sie für die Ports, auf welchen eine Authentifizierung nach 802.1X durchgeführt werden soll, die Option Port-based 802.1X einstellen.

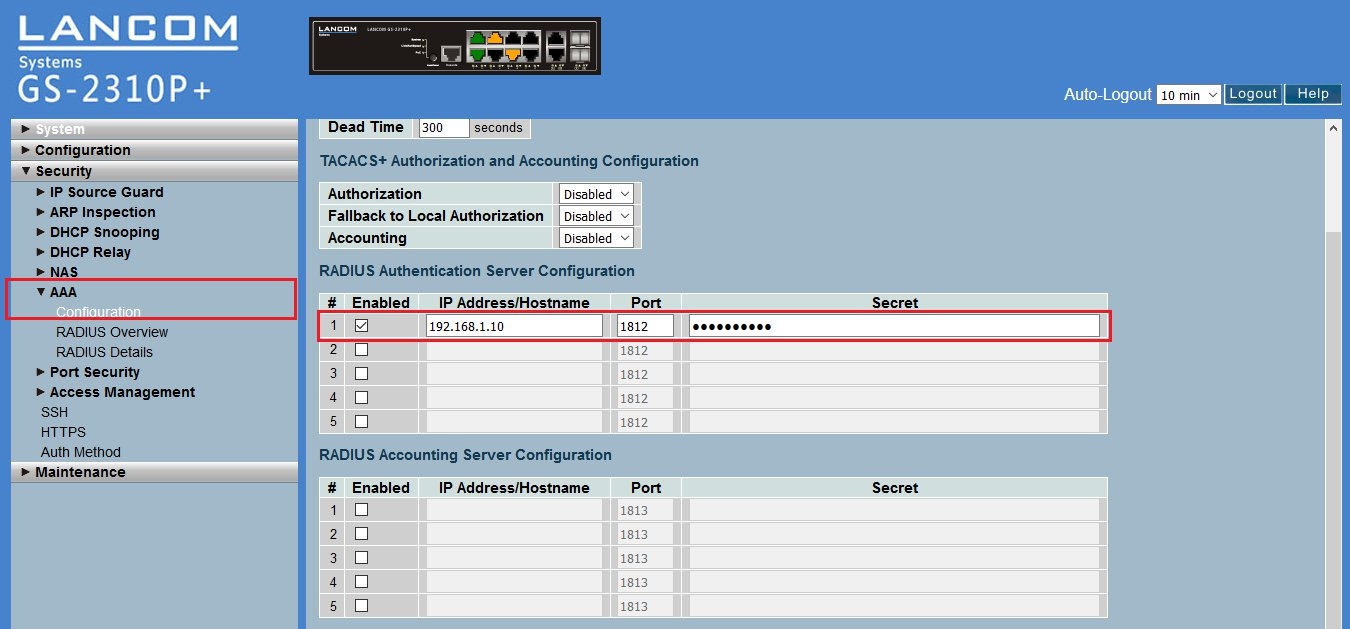

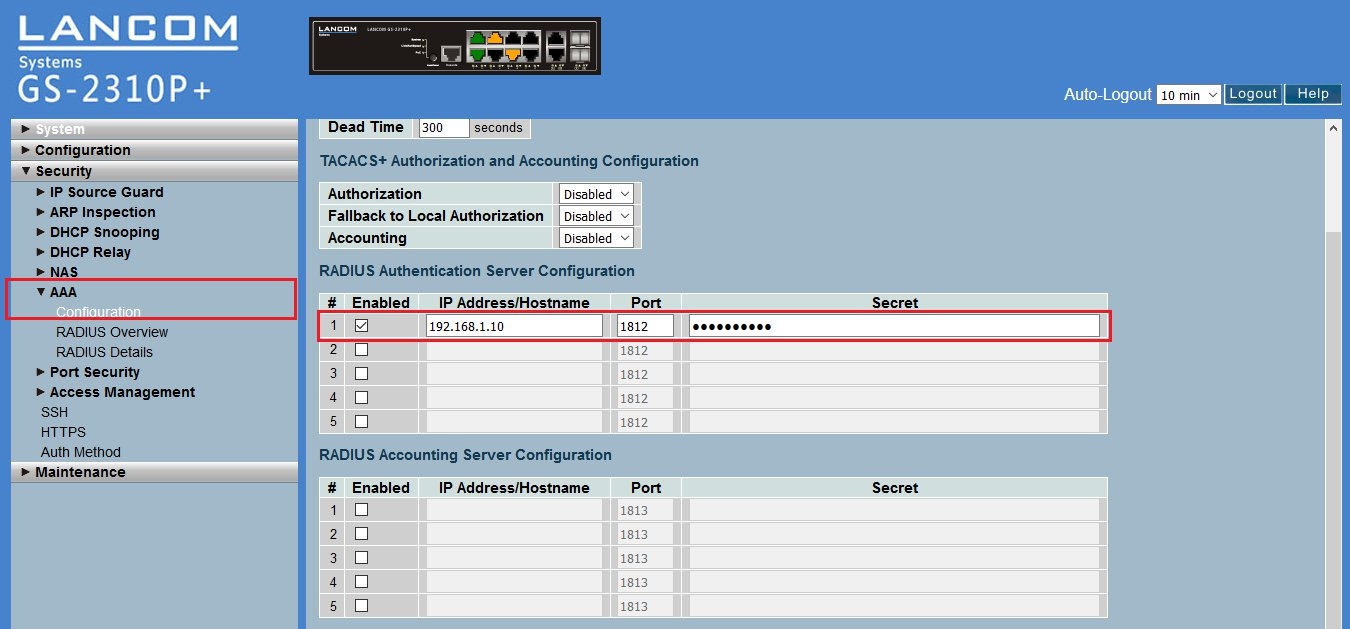

3.2 Scrollen Sie an das Ende der Konfigurationsseite und klicken Sie auf Apply,um die geänderten Einstellungen zu übernehmen.  Image Removed Image Removed Image Added Image Added3.3 Wechseln Sie in das Menü Security → AAA → Configuration. Im Bereich RADIUS Authentication Server Configuration aktivieren Sie in der ersten Zeile die Option Enabled. - Im Feld IP-Address/Hostname geben Sie die lokale IP-Adresse des LANCOM Routers ein.

- Der Standard-Port 1812 kann übernommen werden, da der LANCOM Router diesen ebenfalls als RADIUS-Authentifizierungsport verwendet.

- Im Feld Secret müssen Sie das gleiche Shared Secret eingeben, welches Sie bei der Konfiguration des LANCOM Routers im Schritt 2.3 verwendet haben.

Image Removed Image Removed Image Added Image Added3.4 Scrollen Sie an das Ende der Konfigurationsseite und klicken Sie auf Apply,um die geänderten Einstellungen zu übernehmen. Die Konfiguration des LANCOM Switches ist damit abgeschlossen.

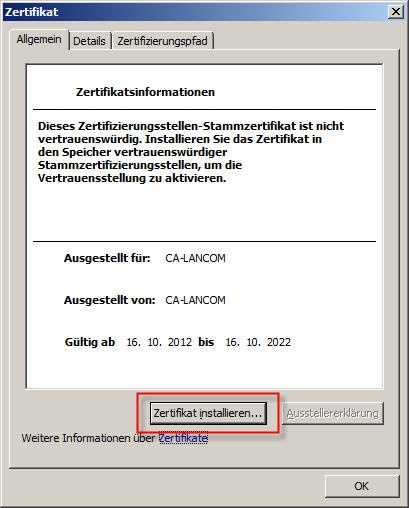

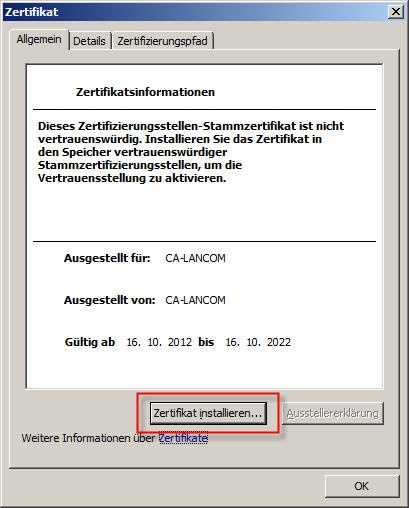

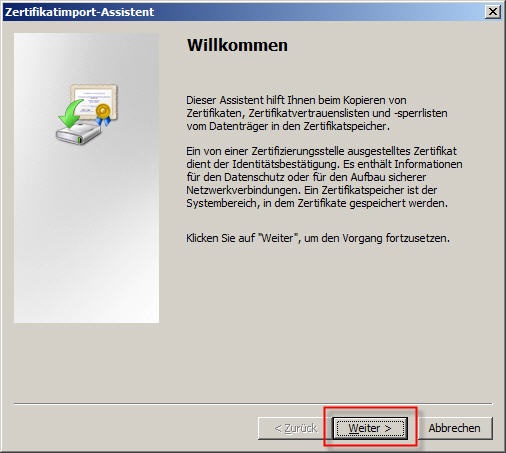

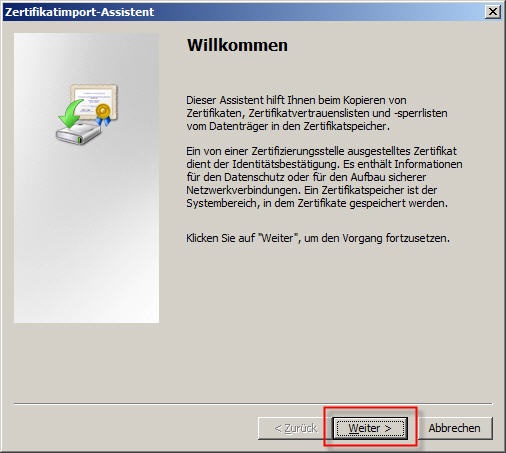

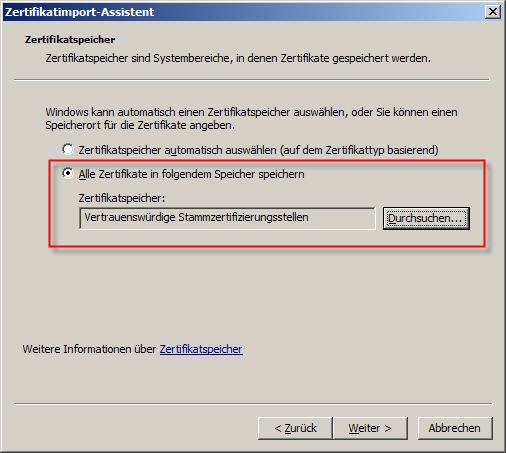

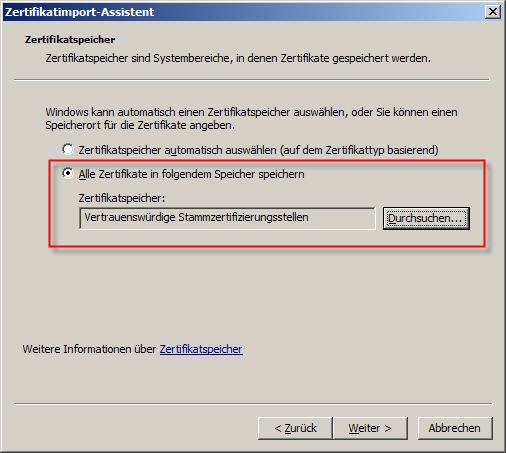

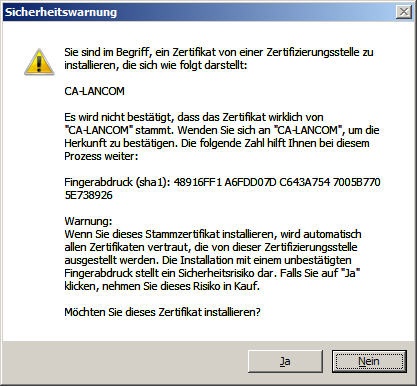

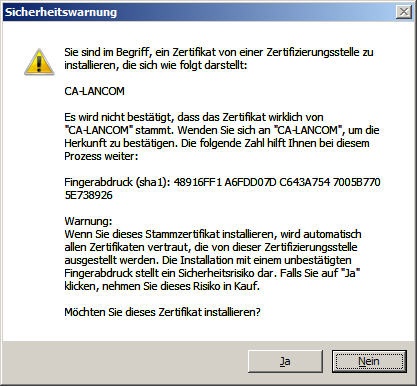

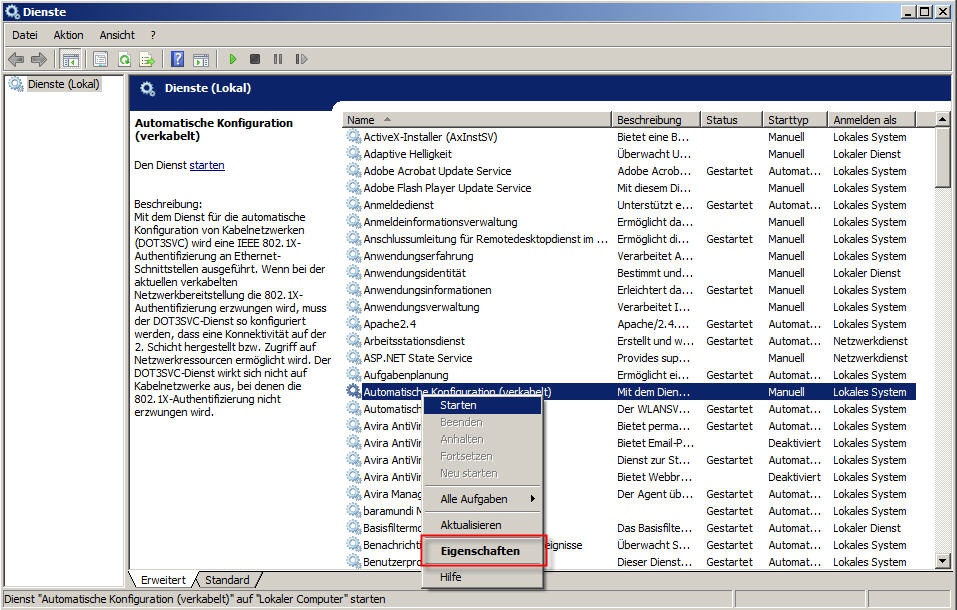

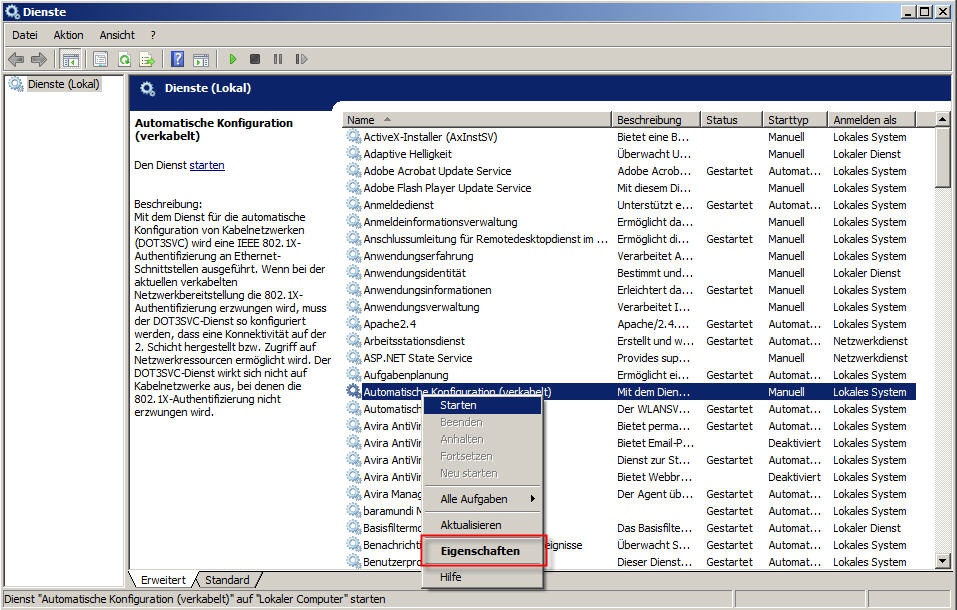

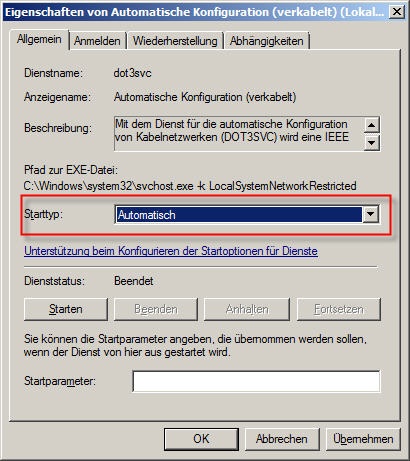

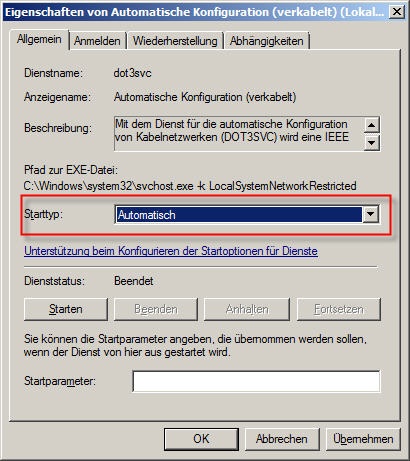

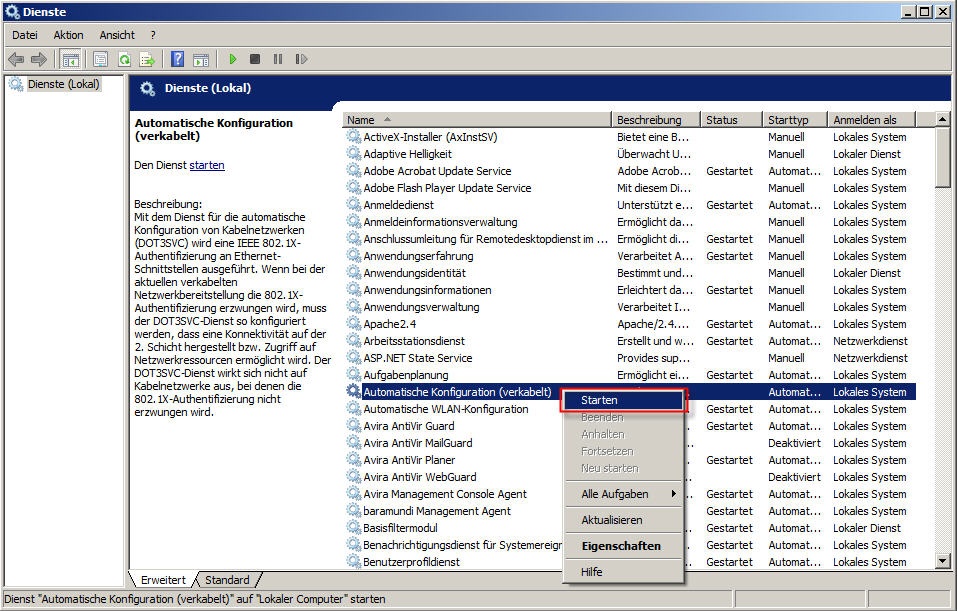

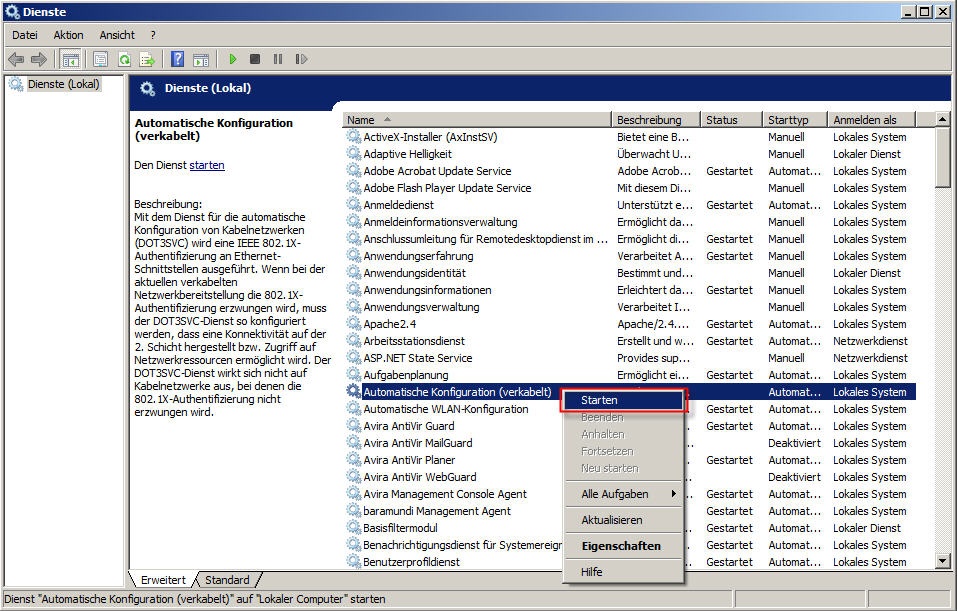

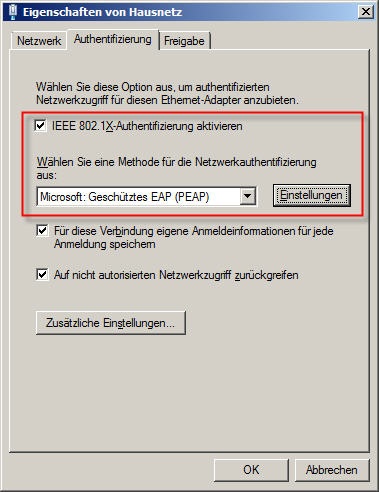

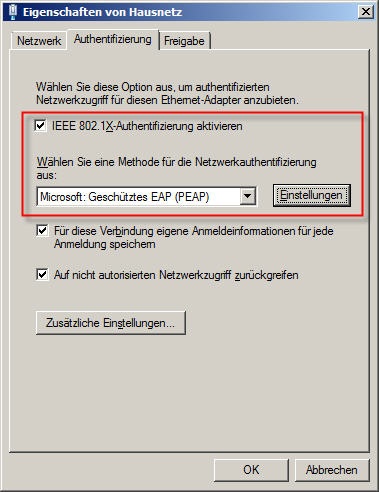

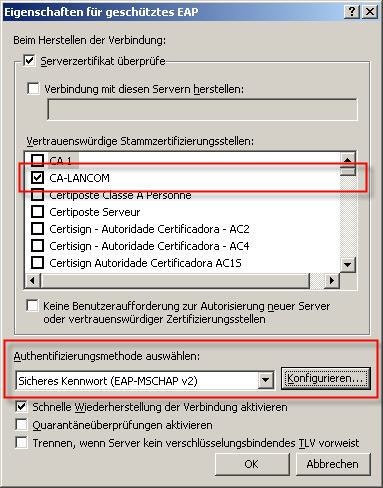

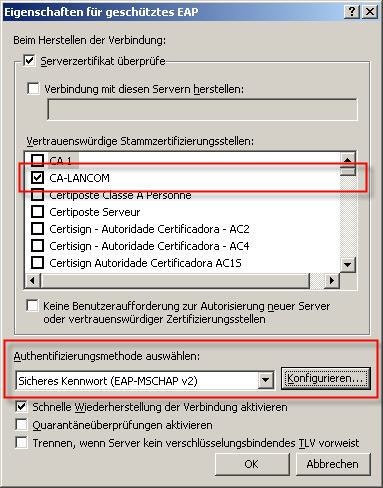

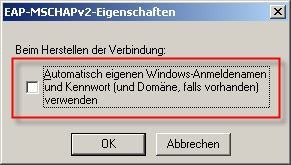

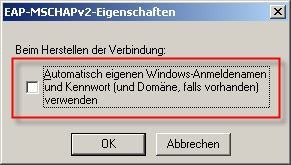

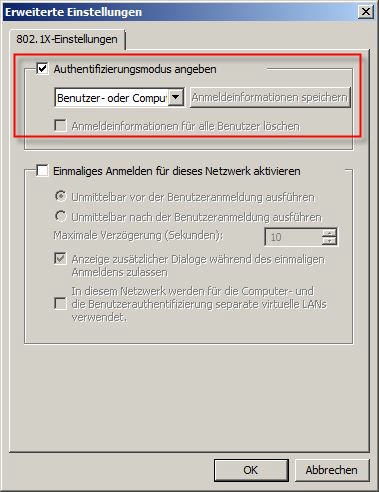

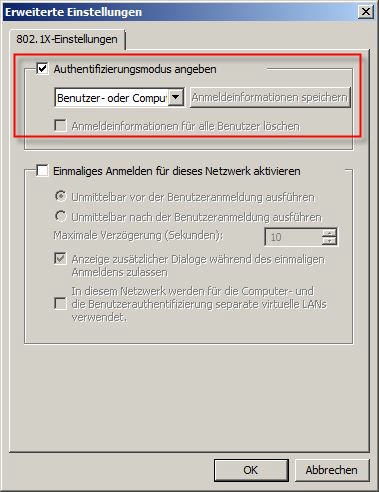

Konfiguration eines Netzwerk-Clients (PC): Installieren des Stamm-Zertifikates in Windows Vista und Windows 7: Info:Eine Anleitung zum Erstellen von X.509-Zertifikaten mit der Anwendung XCA ist in diesem Knowledge Base-Dokument enthalten. 4.1 Führen Sie einen doppelten Mausklick auf dem Stamm-Zertifikat der CA aus. In unserem Beispiel wird die Datei CA-LANCOM.cer verwendet. 4.2 Klicken Sie auf Zertifikat installieren.  Image Removed Image Removed Image Added Image Added4.3 Klicken Sie auf Weiter.  Image Removed Image Removed Image Added Image Added4.4 Das Zertifikat muss in den Zertifikatsspeicher Vertrauenswürdige Stammzertifizierungsstellen abgelegt werden.  Image Removed Image Removed Image Added Image Added4.5 Klicken Sie auf Fertig stellen, um den Zertifikats-Import abzuschließen.  Image Removed Image Removed Image Added Image Added4.6 Bestätigen Sie die folgende Sicherheitswarnung mit Ja.  Image Removed Image Removed Image Added Image Added4.7 Der erfolgreiche Zertifikats-Import wird mit einer Meldung angezeigt.  Image Added Image Added Image RemovedKonfiguration des PCs: Image RemovedKonfiguration des PCs:5.1 Starten Sie den Dienste-Manager von Windows und öffnen Sie den Eigenschaften-Dialog des Dienstes Automatische Konfiguration (verkabelt).  Image Removed Image Removed Image Added Image Added5.2 Stellen Sie den Starttyp auf Automatisch ein und schließen Sie den Dialog mit OK.  Image Removed Image Removed Image Added Image Added5.3 Starten Sie den Dienst einmalig manuell. Nach einem Neustart des PC wird der Dienst automatisch gestartet.  Image Removed Image Removed Image Added Image Added5.4 Öffnen Sie im Netzwerk- und Freigabecenter den Eigenschaften-Dialog Ihrer Netzwerkkarte. Aktivieren Sie dort auf der Registerkarte Authentifizierung die Option IEEE 802.1X-Authentifizierung und wählen Sie als Authentifizierungsmethode Geschütztes EAP (PEAP) aus.  Image Removed Image Removed Image Added Image Added5.5 Klicken Sie auf die Schaltfläche Einstellungen. 5.6 Aktivieren Sie die Option Serverzertifikat überprüfen und wählen Sie dann aus der unteren Liste die zum Zertifikat gehörende Stammzertifizierungsstelle aus. In unserem Beispiel ist das CA-LANCOM. Als Authentifizierungsmethode wählen Sie Sicheres Kennwort (EAP-MSCHAPv2) aus.  Image Removed Image Removed Image Added Image Added5.7 Klicken Sie dann auf die Schaltfläche Konfigurieren.  Image Removed Image Removed Image Added Image Added5.8 Deaktivieren Sie die Option Automatisch eigenen Windows-Anmeldenamen und Kennwort verwenden. 5.9 Klicken Sie auf OK, um die Einstellungen zu übernehmen. 5.10. Klicken Sie in der Registerkarte Authentifizierung auf die Schaltfläche Zusätzliche Einstellungen. 5.11 Aktivieren Sie im Dialog 802.1X-Einstellungen den Authentifizierungsmodus und wählen Sie als Methode Benutzer- oder Computerauthentifizierung aus.  Image Removed Image Removed Image Added Image Added5.12. Schließen Sie die Konfigurationsdialoge mit der Schaltfläche OK. Die Konfiguration des PCs ist damit abgeschlossen.

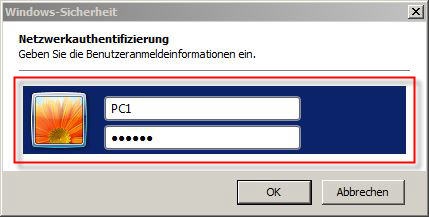

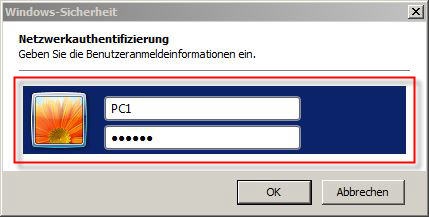

Funktionsüberprüfung: 6.1 Stellen Sie sicher, dass der PC an dem Switch-Port angeschlossen ist, für welchen Sie eine Zugangskontrolle nach IEEE 802.1X konfiguriert haben. 6.2 Starten Sie Ihren PC neu und melden Sie sich wie gewohnt am System an. 6.3 Während der PC versucht, eine Netzwerkverbindung aufzubauen, erhalten Sie in der Taskleiste einen Hinweis, dass zum Aufbau der Netzwerkverbindung weitere Anmeldeinformationen benötigt werden. 6.4 Klicken Sie auf diesen Hinweis und es öffnet sich ein Fenster, in welchem Sie zur Netzwerkauthentifizierung einen Benutzernamen und ein Passwort eingeben müssen.  Image Removed Image Removed Image Added Image Added6.5 Geben Sie die Benutzerdaten ein, welche in der Benutzertabelle des LANCOM RADIUS-Servers im Konfigurationsschritt 2.5 konfiguriert wurden. In diesem Beispiel ist der Benutzername PC1 und das Passwort lautet lancom. 6.6 Nachdem Sie auf OK geklickt haben, wird der PC authentisiert und der Switch-Port, an welchem der PC angeschlossen ist, wird für die Datenübertragung freigeschaltet. |