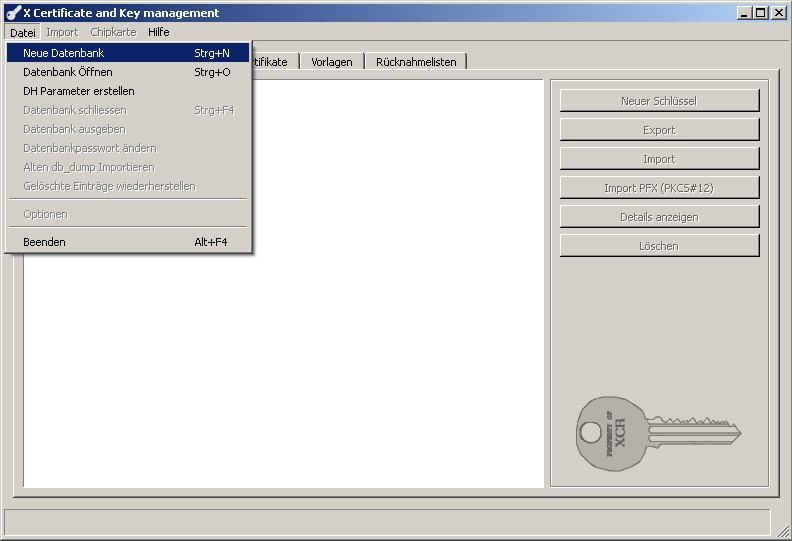

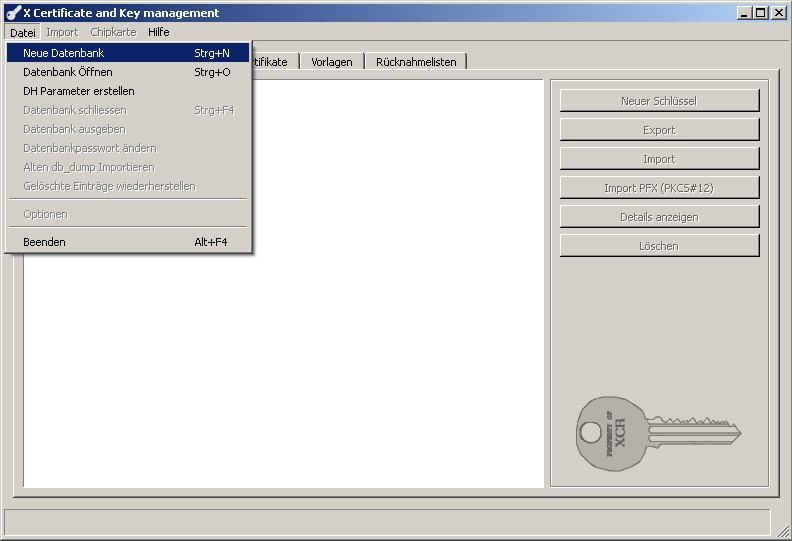

Beschreibung: Dieses Dokument beschreibt, wie Sie X.509-Zertifikate mit Hilfe der Anwendung XCA erstellen. Die erstellten Zertifikate können verwendet werden, um zertifikatsbasierte VPN- oder WLAN-Verbindungen zu betreiben.Voraussetzungen: Informationen zu X.509-Zertifikaten erhalten Sie auf dieser Webseite.Vorgehensweise: 1. Erstellen der Zertifikatsdatenbank: 1.1 Starten Sie XCA und klicken Sie auf Datei → Neue Datenbank. |

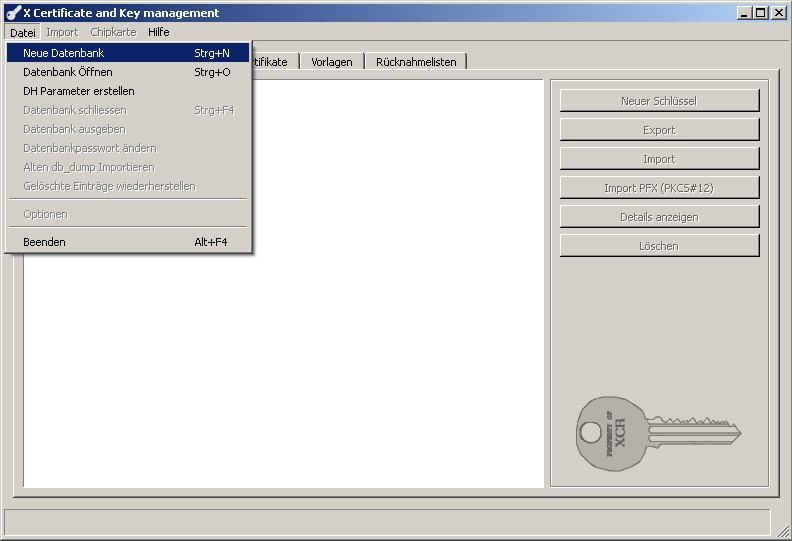

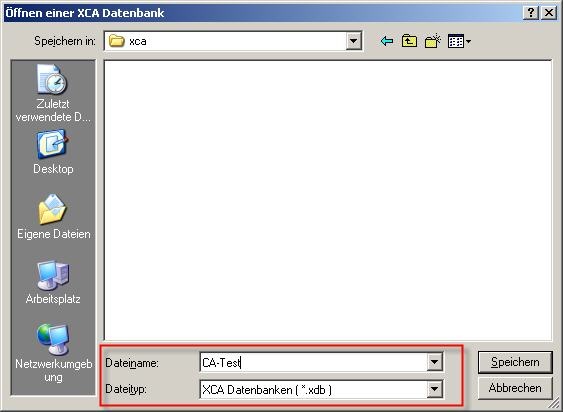

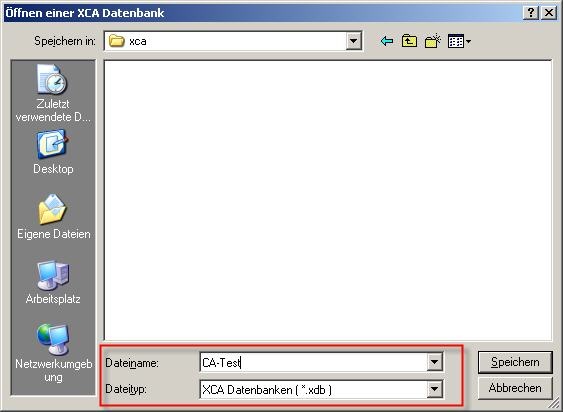

Image Removed Image Removed Image Added Image Added1.2 Stellen Sie den Pfad zu dem Ordner ein, in dem Sie die Datenbankdatei speichern möchten und vergeben Sie einen Namen für die Datenbankdatei. Klicken Sie dann auf Speichern. |

Image Removed Image Removed Image Added Image Added1.3 Vergeben Sie nächsten Dialog ein Passwort für die Datenbank und klicken Sie dann auf OK. |

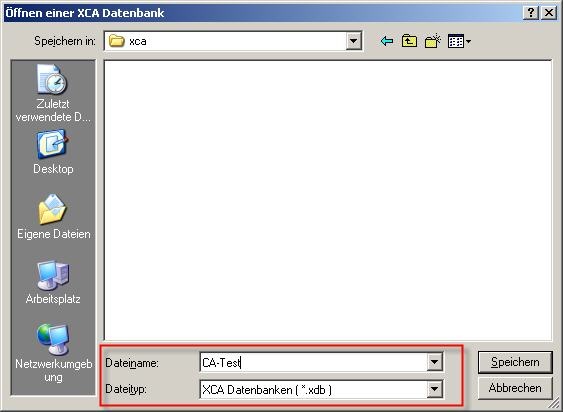

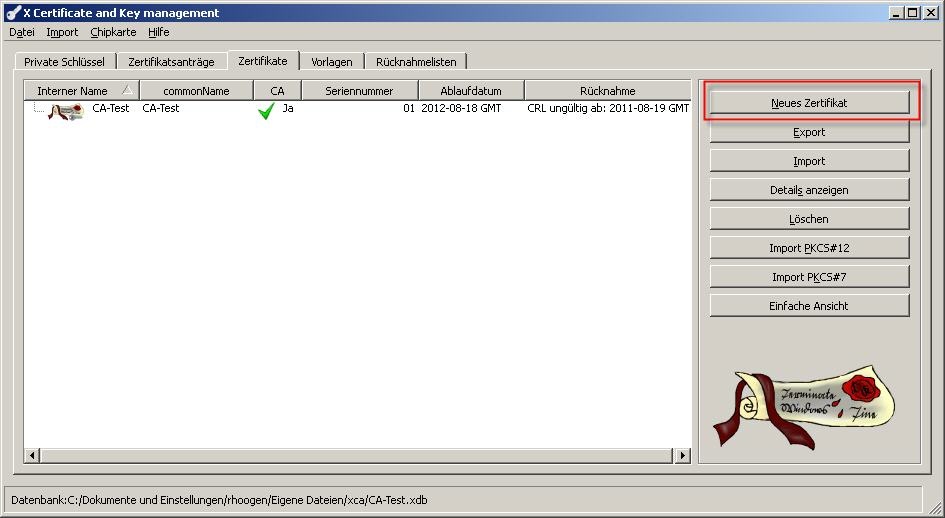

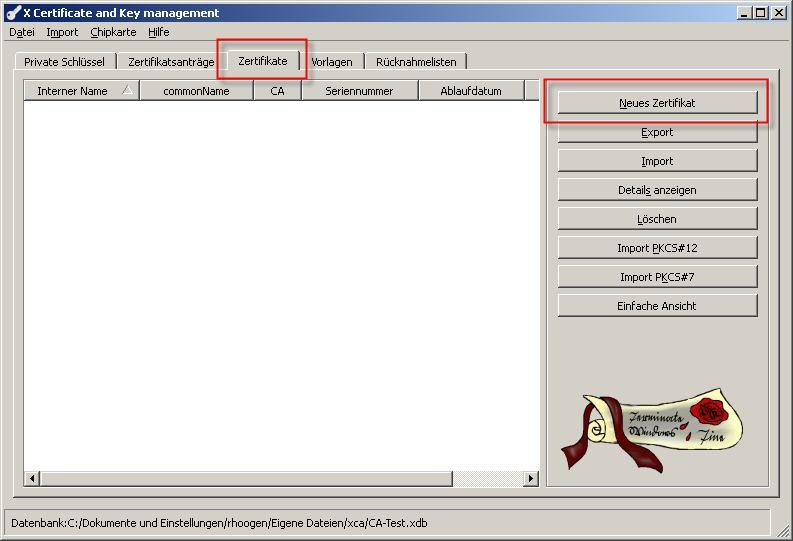

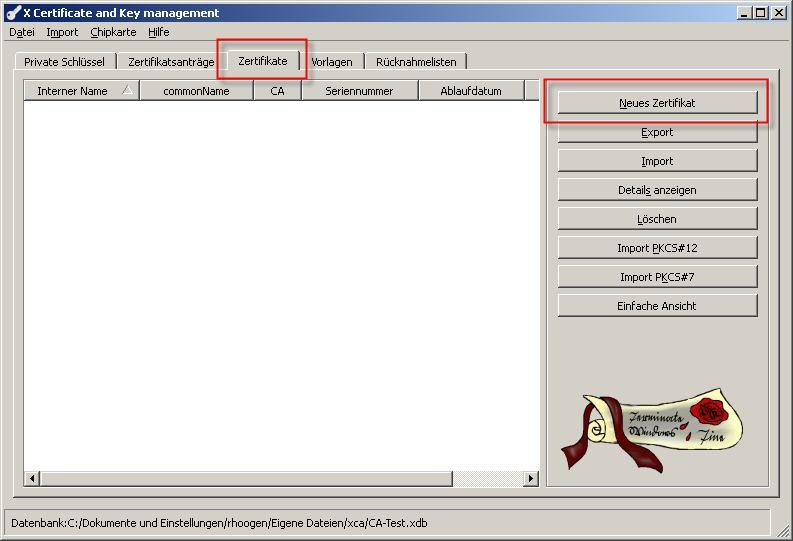

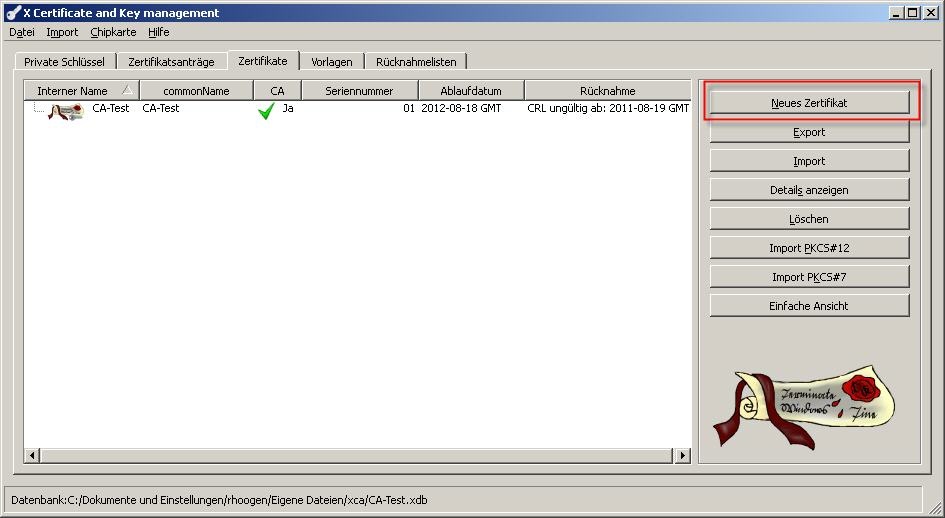

Image Removed Image Removed Image Added2. Erstellen eines Root-Zertifikats: Image Added2. Erstellen eines Root-Zertifikats:Zum Aufbau Ihrer PKI (Public Key Infrastructure) benötigen Sie zunächst ein sogenanntes Root-Zertifikat (auch Wurzelzertifikat genannt). Dieser Zertifikatstyp ist ein unsigniertes Public-Key-Zertifikat oder selbstsigniertes Zertifikat einer oberen Zertifizierungsstelle (Root-CA), das dazu dient, die Gültigkeit aller untergeordneten Zertifikate zu validieren. 2.1 Wechseln Sie auf die Registerkarte Zertifikate und klicken Sie auf die Schaltfläche Neues Zertifikat. |

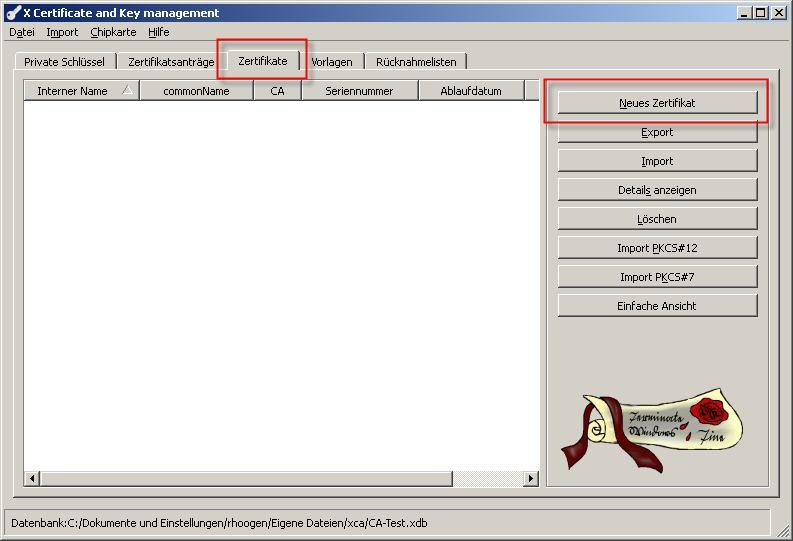

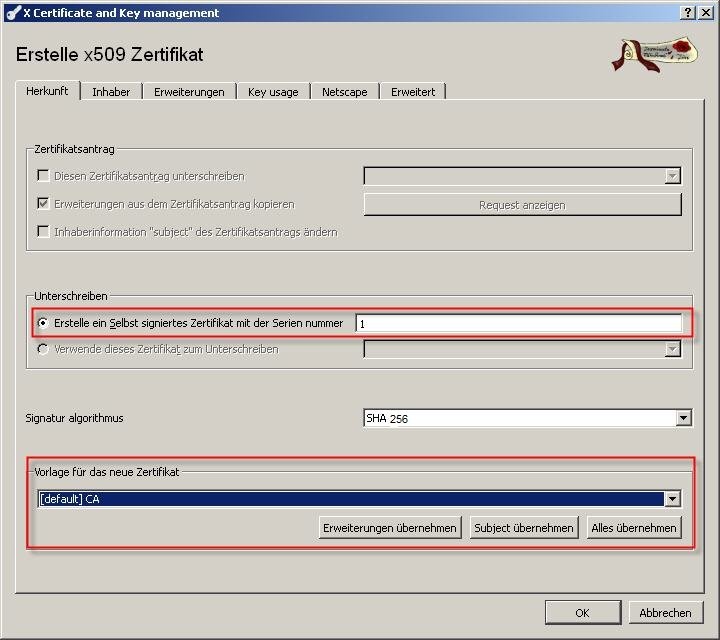

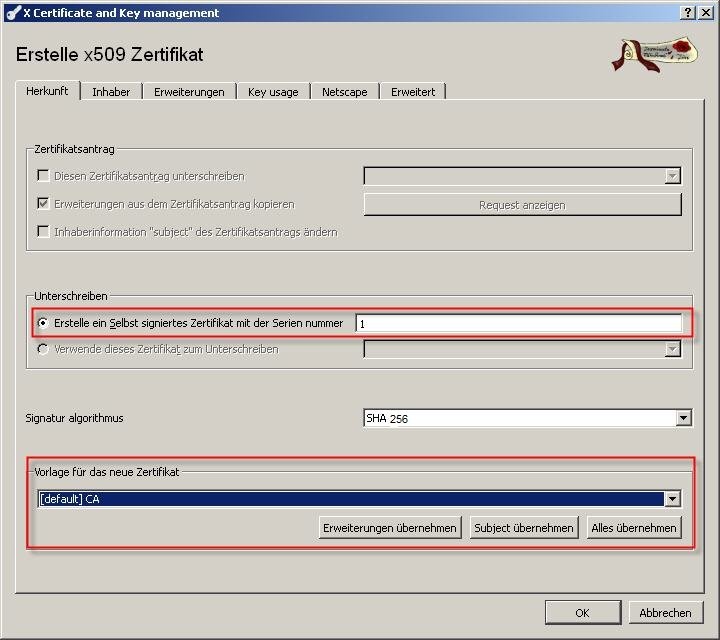

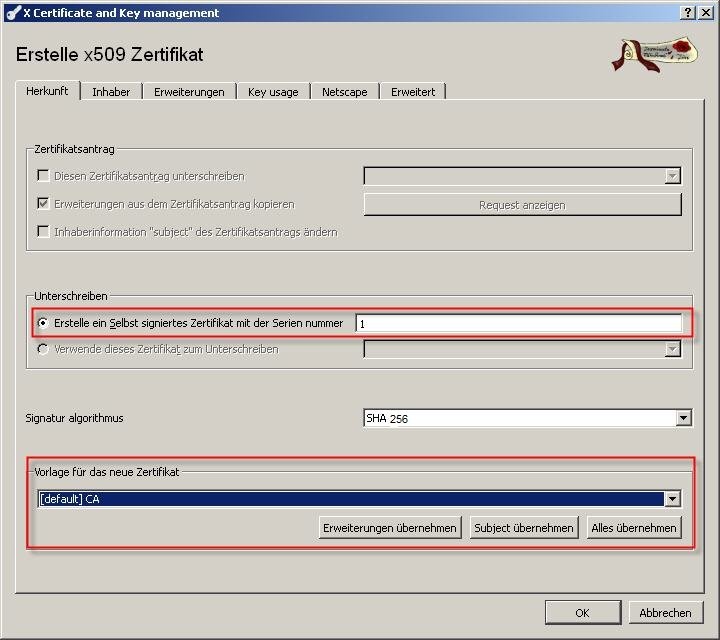

Image Removed Image Removed Image Added Image Added2.2 In diesem Beispiel wird ein selbst signiertes Zertifikat mit der Seriennummer 1 erstellt. Als Signatur Algorithmus müssen Sie mindestens SHA 256 einstellen. Wählen Sie als Vorlage für dieses Zertifikat [default] CA aus. |

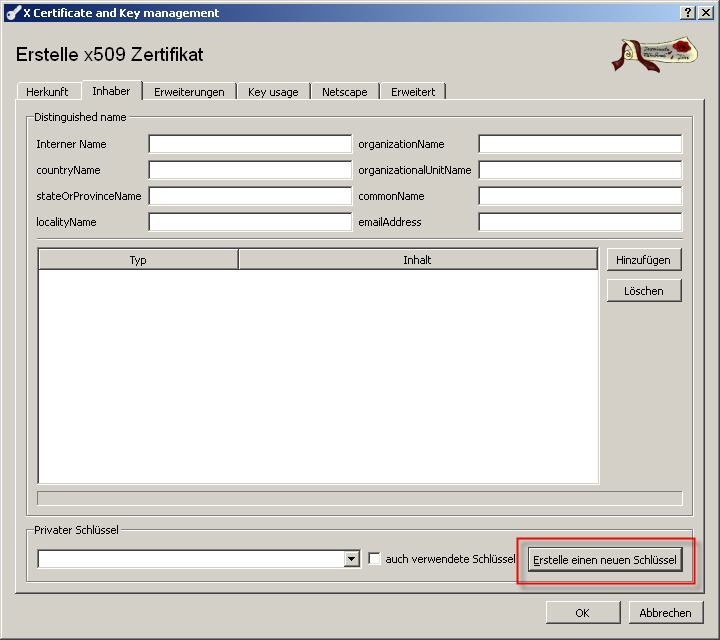

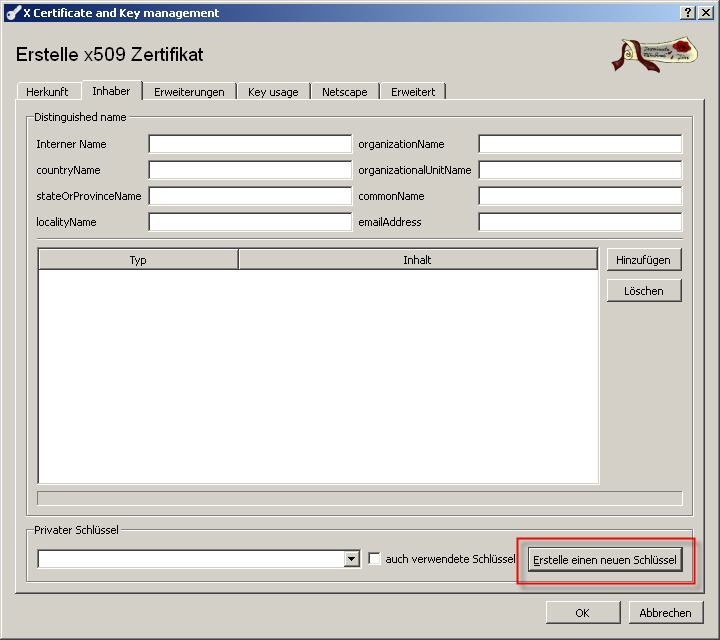

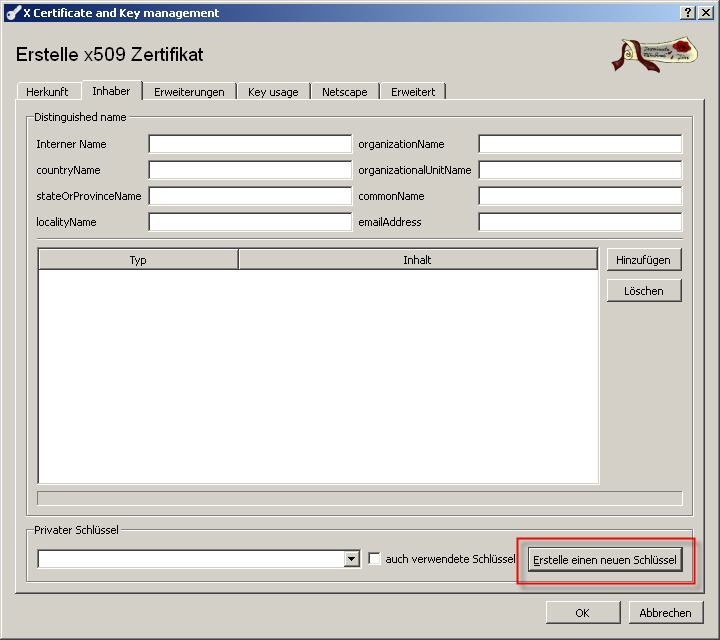

Image Removed Image Removed Image Added Image Added2.3 Wechseln Sie auf die Registerkarte Inhaber und erstellen Sie zunächst einen privaten Schlüssel für das Root-Zertifikat, indem Sie auf die Schaltfläche Erstelle einen neuen Schlüssel klicken. |

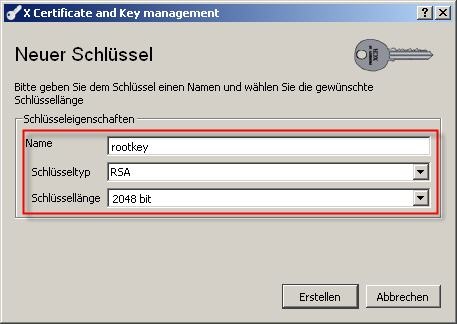

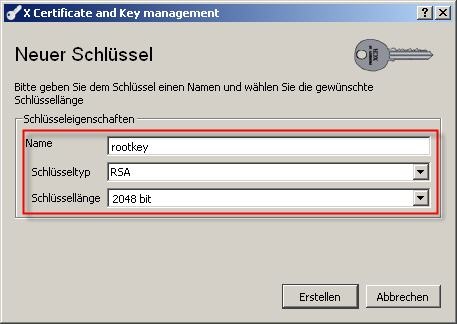

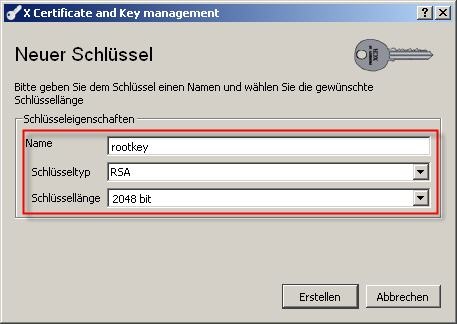

Image Removed Image Removed Image Added Image Added2.4 Vergeben Sie einen Namen für den privaten Schlüssel (z.B. rootkey). Stellen Sie dann noch den Schlüsseltyp und die Schlüssellänge ein. In diesem Beispiel wird RSA-Verschlüsselung mit einer Schlüssellänge von 2048 bit verwendet. Klicken Sie dann auf Erstellen. |

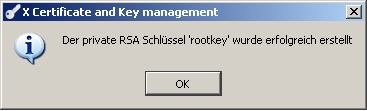

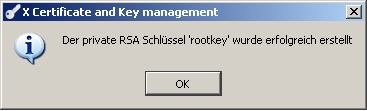

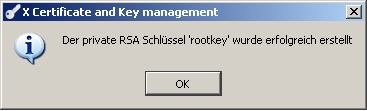

Image Removed Image Removed Image Added Image Added2.5 Die erfolgreiche Erstellung des privaten Schlüssels wird Ihnen mit einer Meldung angezeigt. |

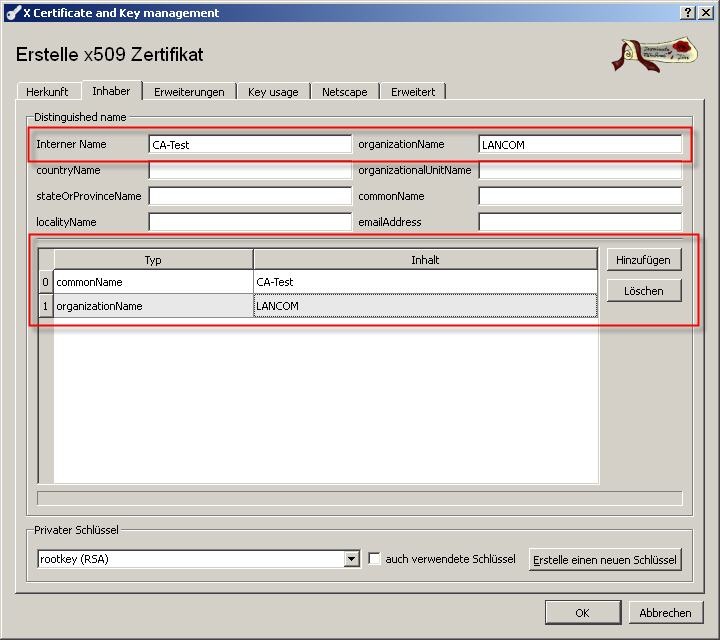

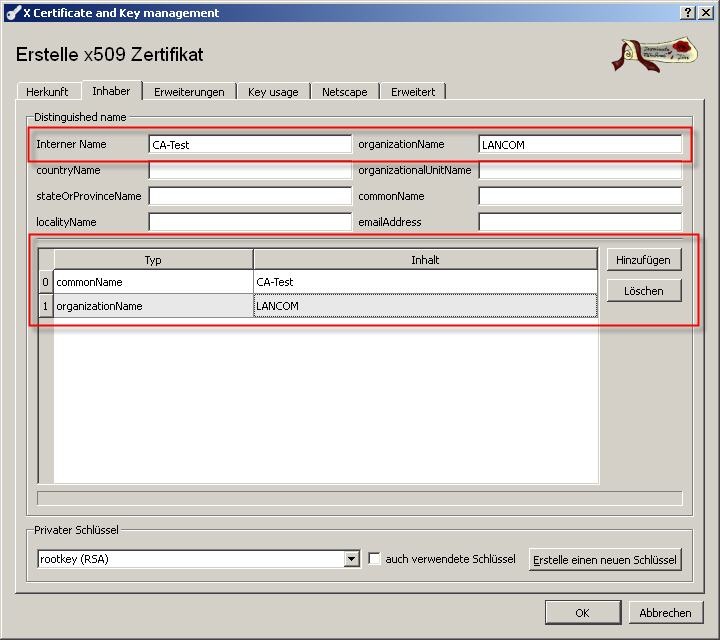

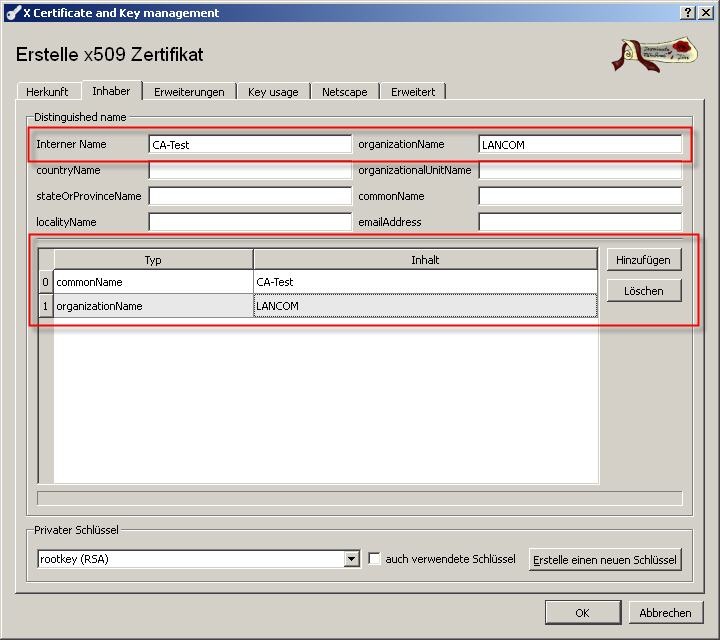

Image Removed Image Removed Image Added Image Added2.6 Geben Sie in den Feldern Interner Name und organizationName entsprechende Namensbezeichnungen ein. 2.7 Klicken Sie auf die Schaltfläche Hinzufügen und stellen Sie dann im Dropdown-Menü auf der linken Seite der Liste den Wert commonName ein. Im rechten Feld müssen Sie dann nochmal die Namensbezeichnung eintragen (hier: CA-Test). 2.8 Klicken Sie erneut auf die Schaltfläche Hinzufügen und stellen Sie dann im Dropdown-Menü auf der linken Seite der Liste den Wert organizationName ein. Im rechten Feld müssen Sie dann nochmal die Namensbezeichnung eintragen (hier: LANCOM). |

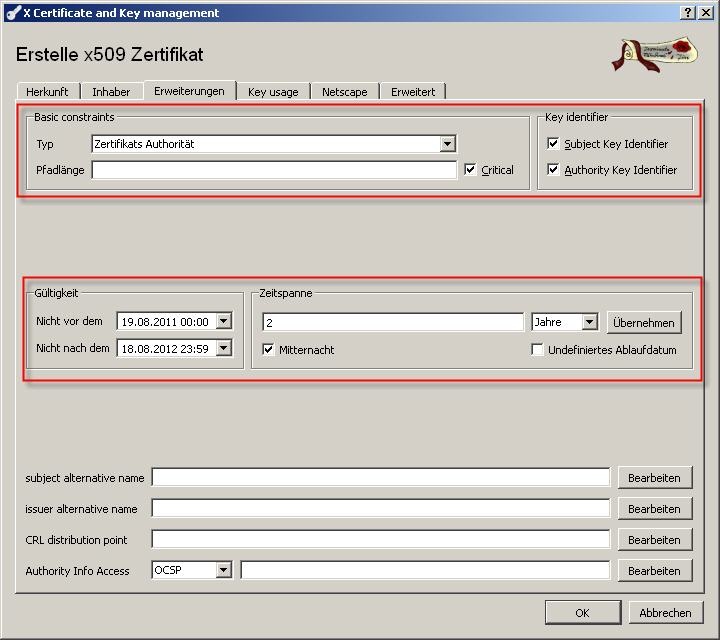

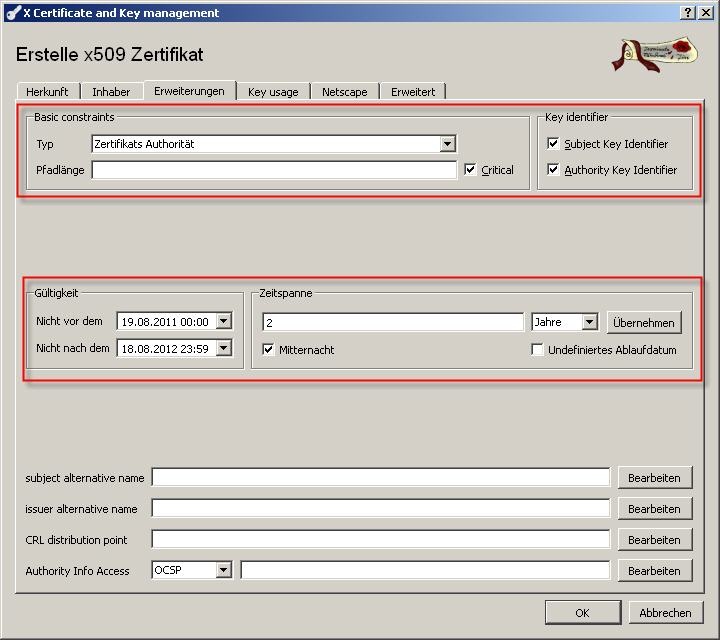

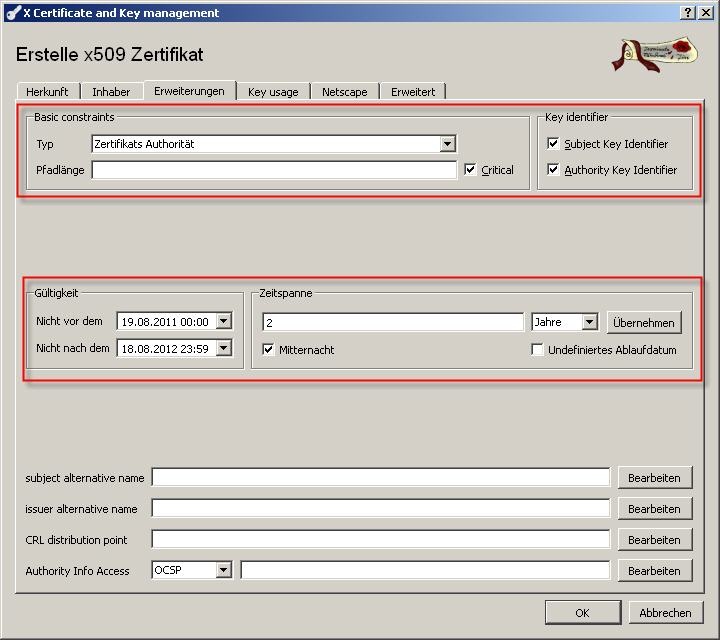

Image Removed Image Removed Image Added Image Added2.9 Wechseln Sie auf die Registerkarte Erweiterungen und wählen Sie im Feld Typ den Wert Zertifikats Authorität aus. Aktivieren Sie im Bereich Key Identifier die Optionen Subject Key Identifier und Authority Key Identifier. 2.10 In den Bereichen Gültigkeit und Zeitspanne müssen Sie den Gültigkeitszeitraum für das Root-Zertifikat festlegen. |

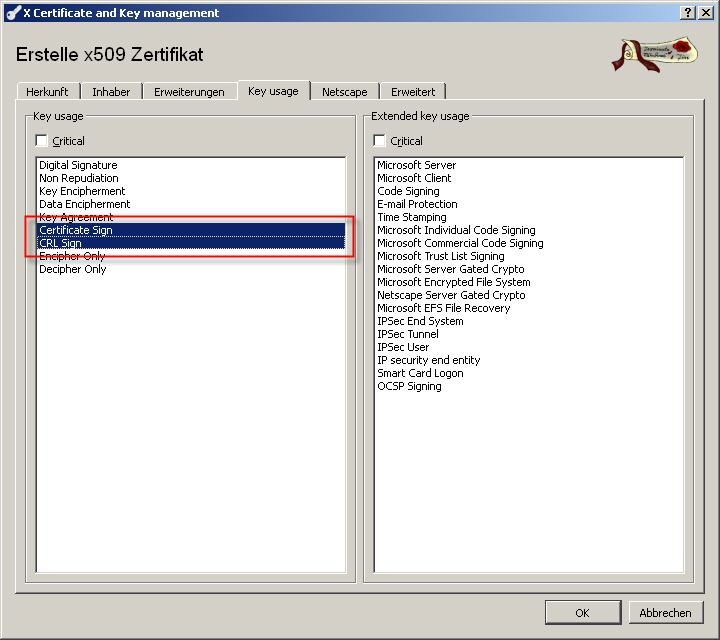

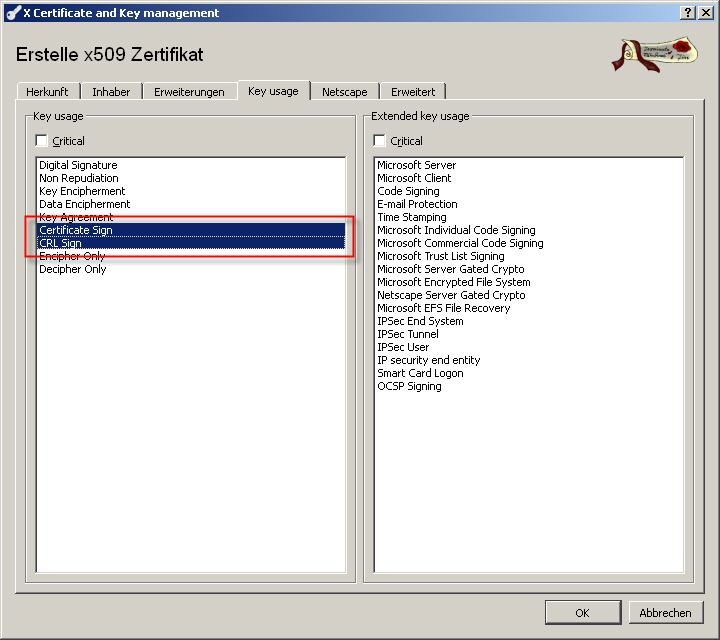

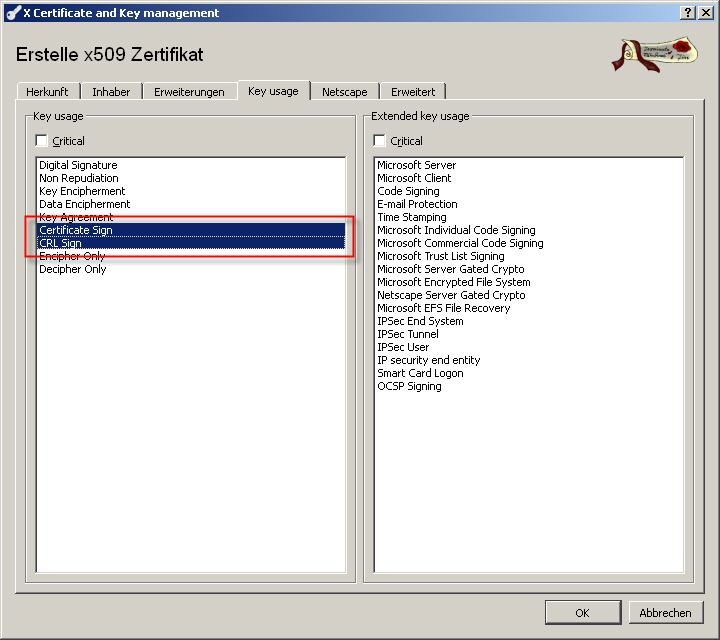

Image Removed Image Removed Image Added Image Added2.11 Wechseln Sie auf die Registerkarte Key usage und wählen Sie die Optionen Certificate Sign und CRL sign mit jeweils einem Mausklick aus. |

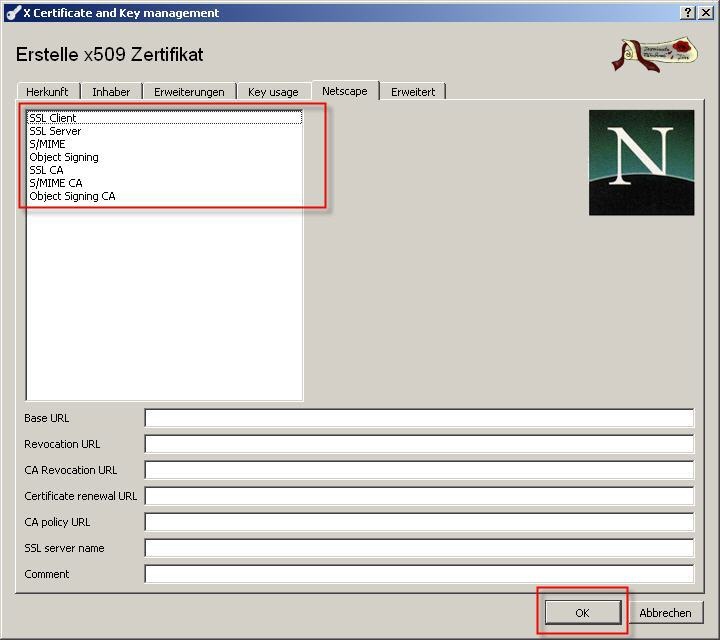

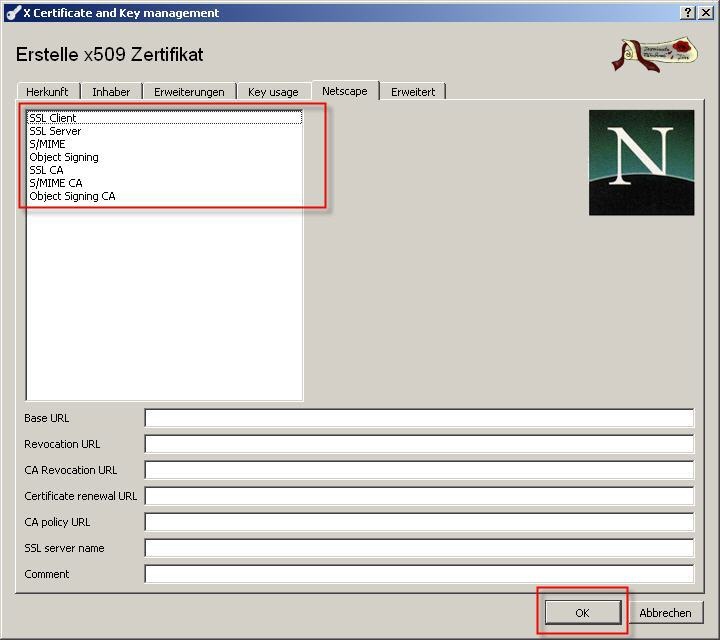

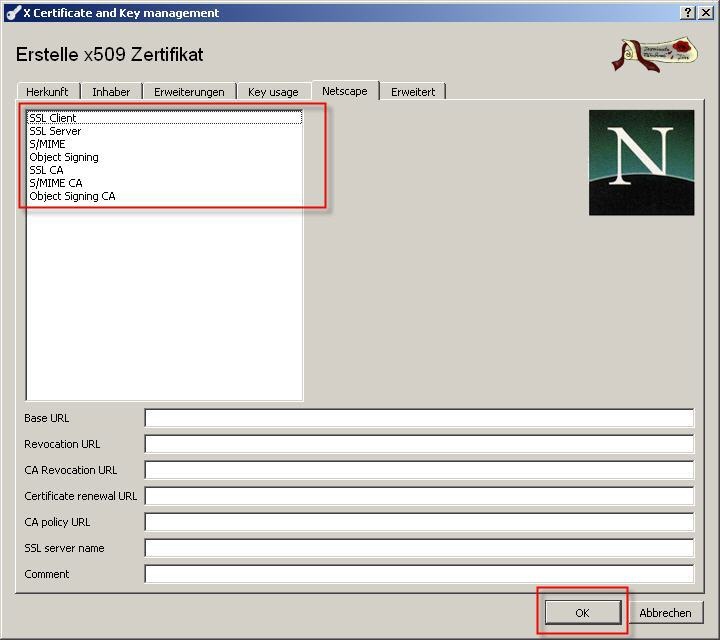

Image Removed Image Removed Image Added Image Added2.12 Wechseln Sie auf die Registerkarte Netscape und stellen Sie sicher, dass keine Option ausgewählt ist. |

Image Removed Image Removed Image Added Image Added2.13 Klicken Sie auf die Schaltfläche OK um das Root-Zertifikat zu erstellen. |

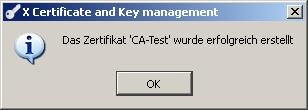

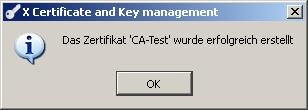

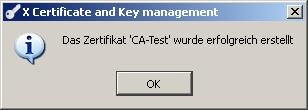

Image Removed Image Removed Image Added Image Added2.14 Die erfolgreiche Erstellung des Root-Zertifikats wird Ihnen mit einer Meldung angezeigt.

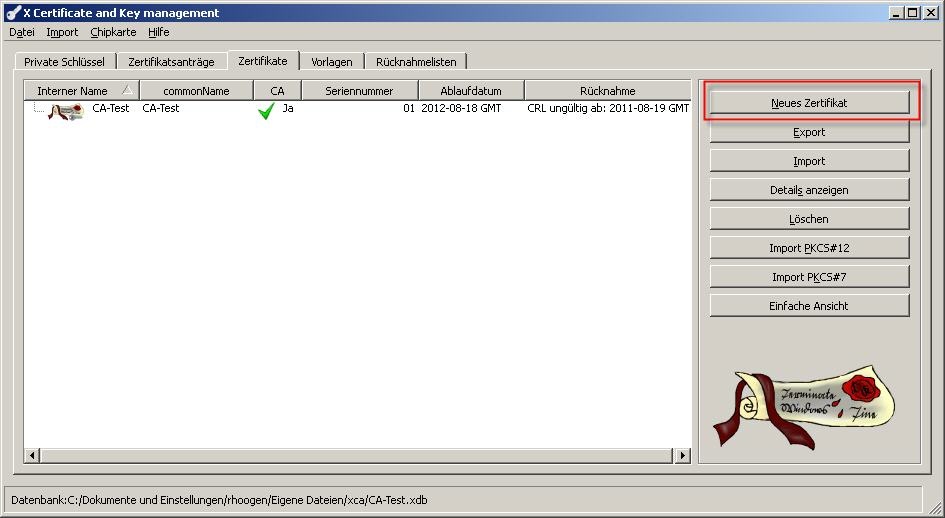

3. Erstellen eines Client-Zertifikats: 3.1 Wechseln Sie auf die Registerkarte Zertifikate und klicken Sie auf die Schaltfläche Neues Zertifikat. |

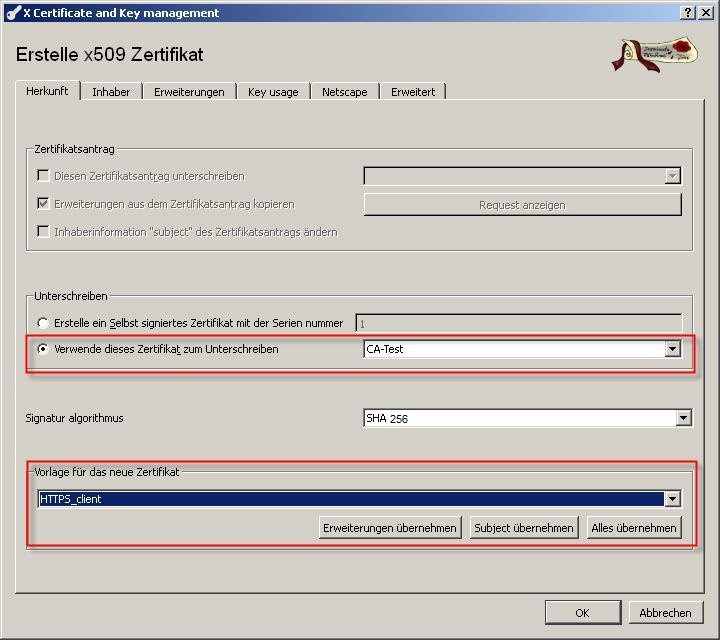

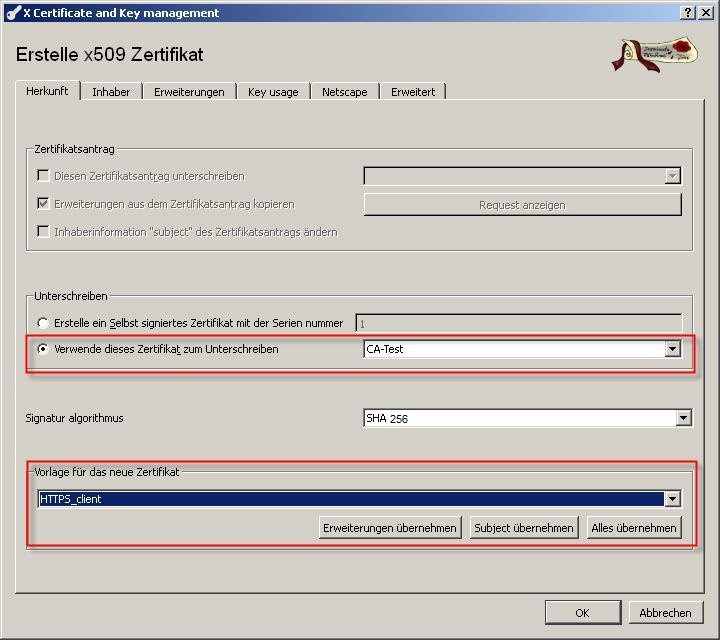

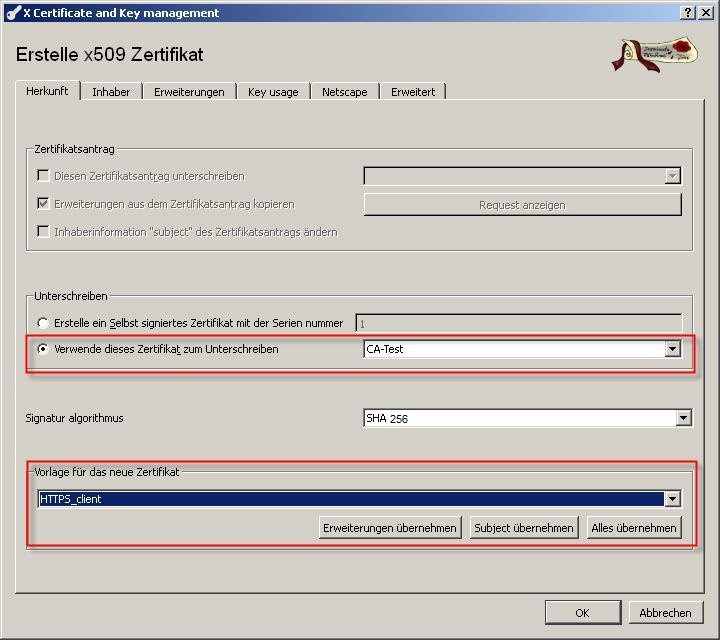

Image Removed Image Removed Image Added Image Added3.2 Stellen Sie im Bereich Unterschreiben ein, dass Sie das im Schritt 2 erstellte Root-Zertifikat mit dem namen CA-Test zum Unterschreiben des Client-Zertifikates verwenden. Als Signatur Algorithmus müssen Sie mindestens SHA 256 einstellen. Als Vorlage für das Client-Zertifikat wählen Sie die Option HTTPS_client aus. |

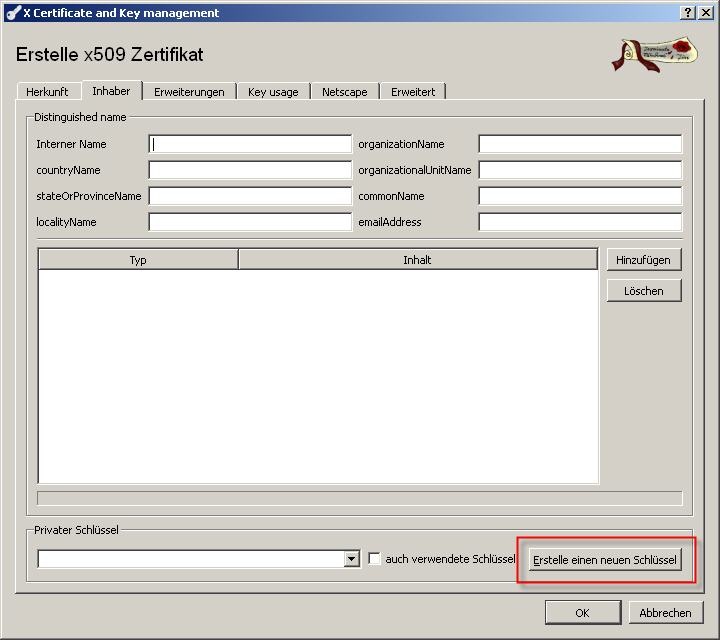

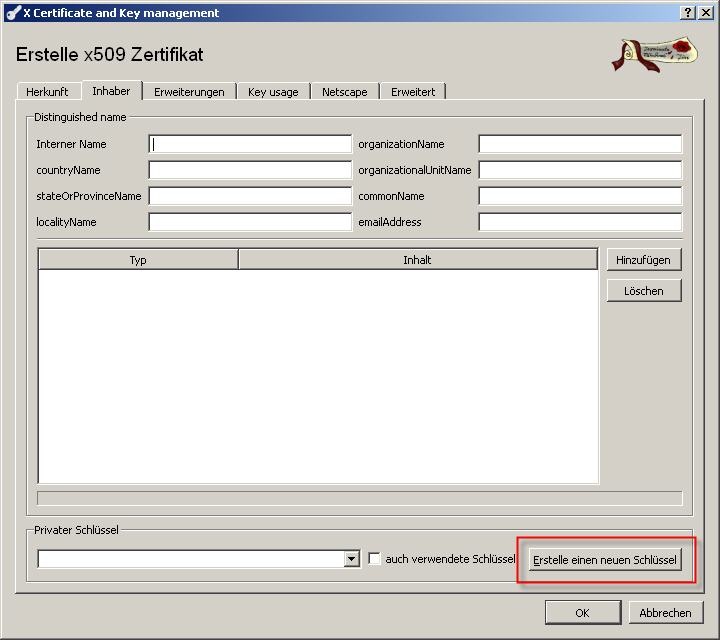

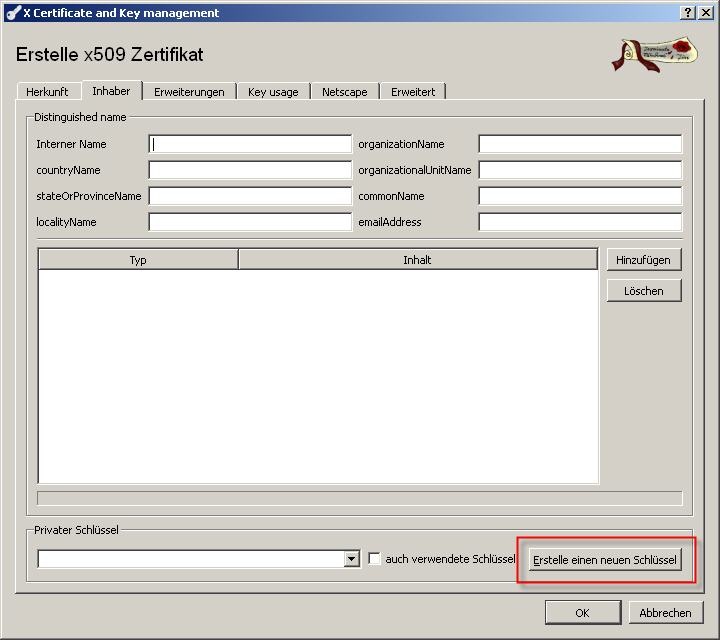

Image Removed Image Removed Image Added Image Added3.3 Wechseln Sie auf die Registerkarte Inhaber und erstellen Sie zunächst einen privaten Schlüssel für das Client-Zertifikat, indem Sie auf die Schaltfläche Erstelle einen neuen Schlüssel klicken. |

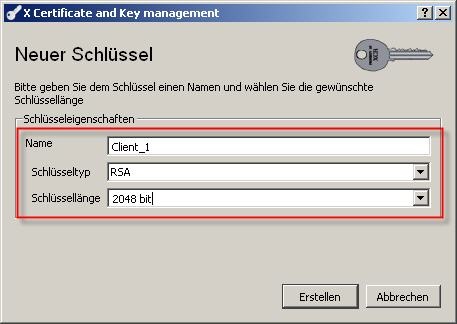

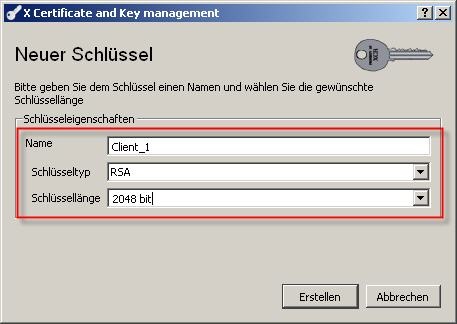

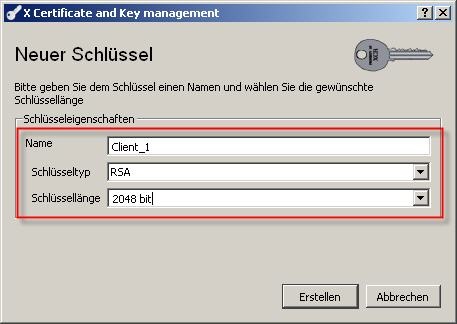

Image Removed Image Removed Image Added Image Added3.4 Vergeben Sie einen Namen für den privaten Schlüssel (z.B. Client_1). Stellen Sie dann noch den Schlüsseltyp und die Schlüssellänge ein. In diesem Beispiel wird RSA-Verschlüsselung mit einer Schlüssellänge von 2048 bit verwendet. Klicken Sie dann auf Erstellen. |

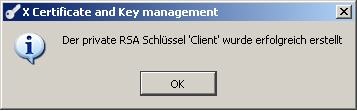

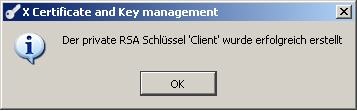

Image Removed Image Removed Image Added Image Added3.5 Die erfolgreiche Erstellung des privaten Schlüssels wird Ihnen mit einer Meldung angezeigt. |

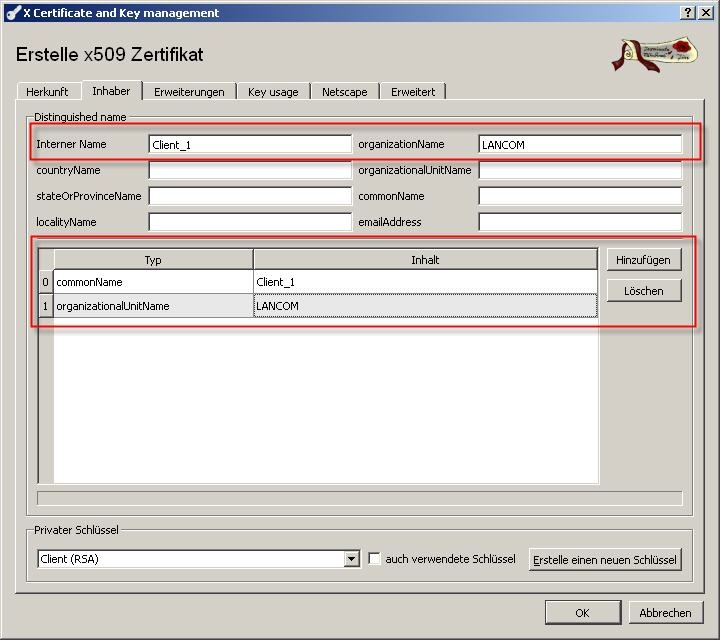

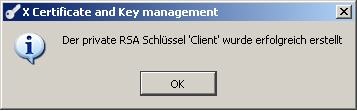

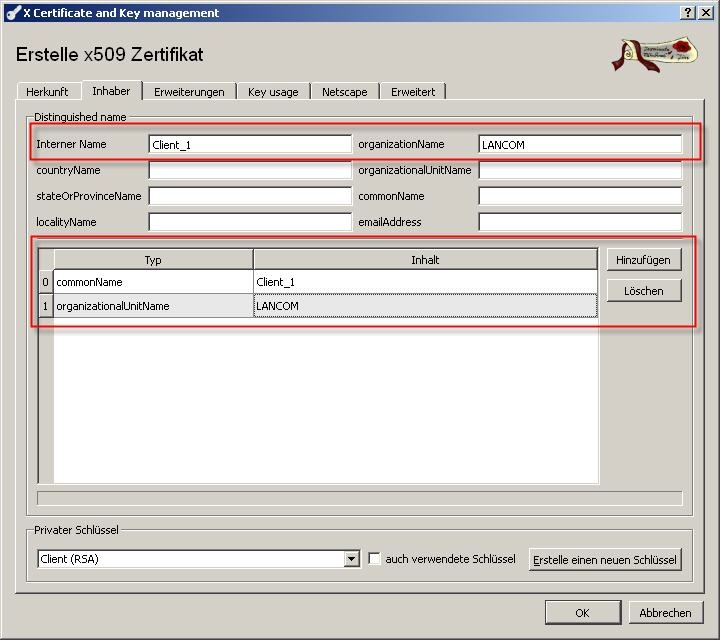

Image Removed Image Removed Image Added Image Added3.6 Geben Sie in den Feldern Interner Name und organizationName entsprechende Namensbezeichnungen ein. 3.7 Klicken Sie auf die Schaltfläche Hinzufügen und stellen Sie dann im Dropdown-Menü auf der linken Seite der Liste den Wert commonName ein. Im rechten Feld müssen Sie dann nochmal die Namensbezeichnung eintragen (hier: Client-1). 3.8 Klicken Sie erneut auf die Schaltfläche Hinzufügen und stellen Sie dann im Dropdown-Menü auf der linken Seite der Liste den Wert organizationName ein. Im rechten Feld müssen Sie dann nochmal die Namensbezeichnung eintragen (hier: LANCOM). |

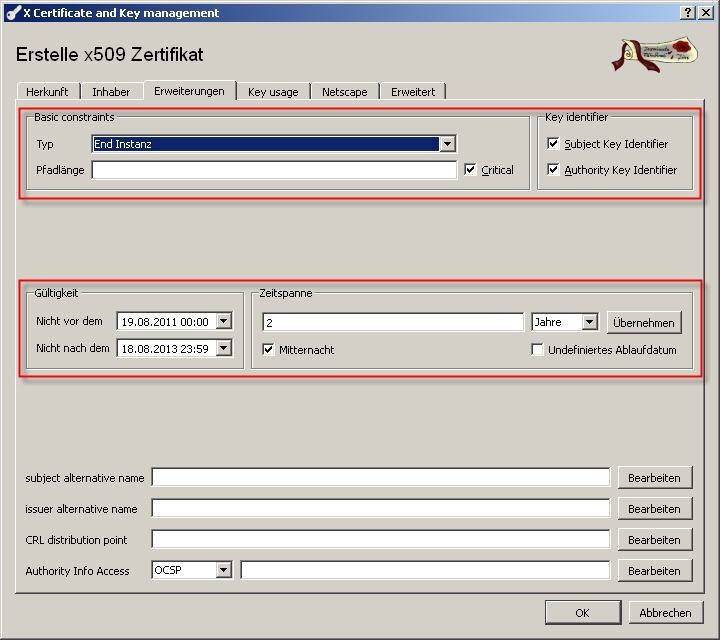

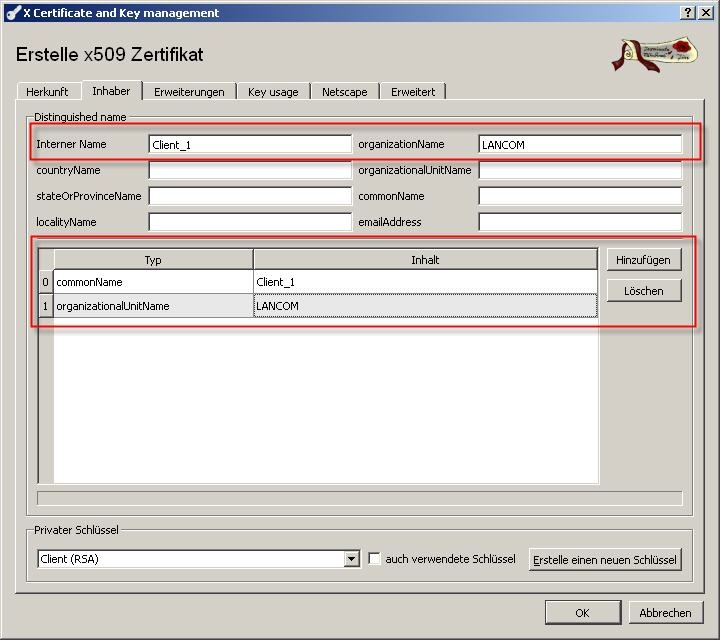

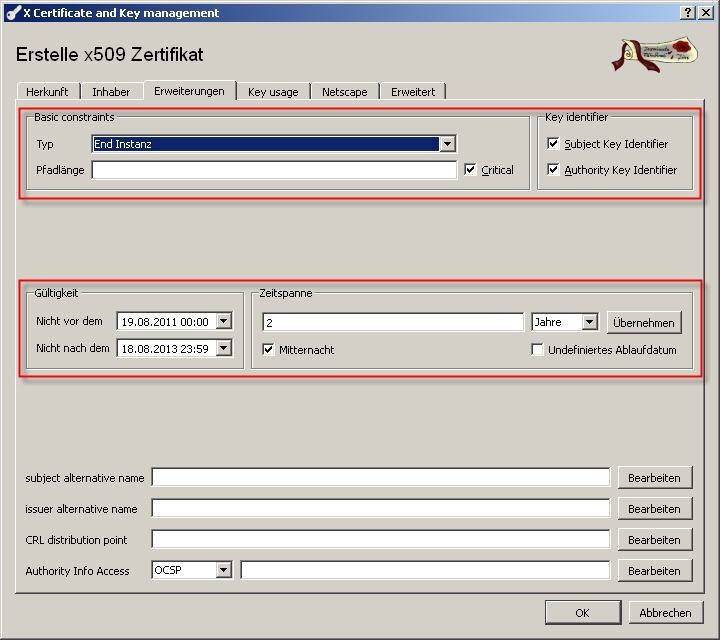

Image Removed Image Removed Image Added Image Added3.9 Wechseln Sie auf die Registerkarte Erweiterungen und wählen Sie im Feld Typ den Wert End Instanz aus. Aktivieren Sie im Bereich Key Identifier die Optionen Subject Key Identifier und Authority Key Identifier. 3.10 In den Bereichen Gültigkeit und Zeitspanne müssen Sie den Gültigkeitszeitraum für das Client-Zertifikat festlegen. |

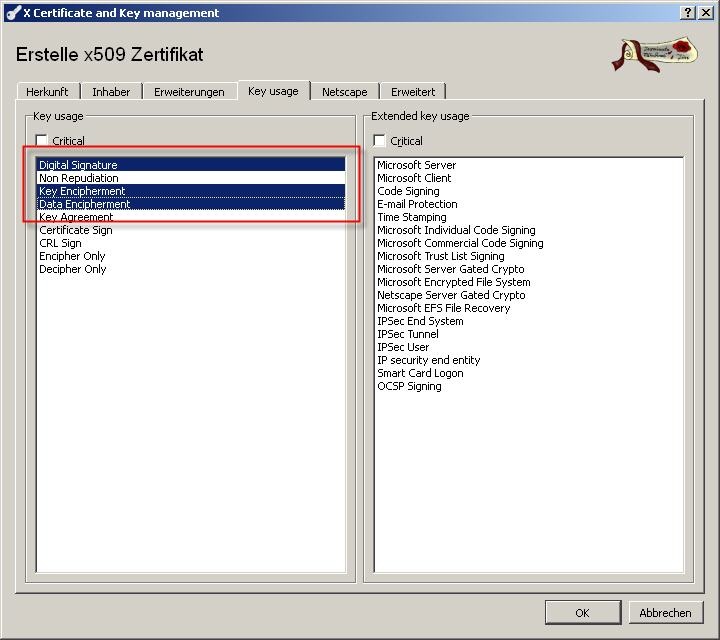

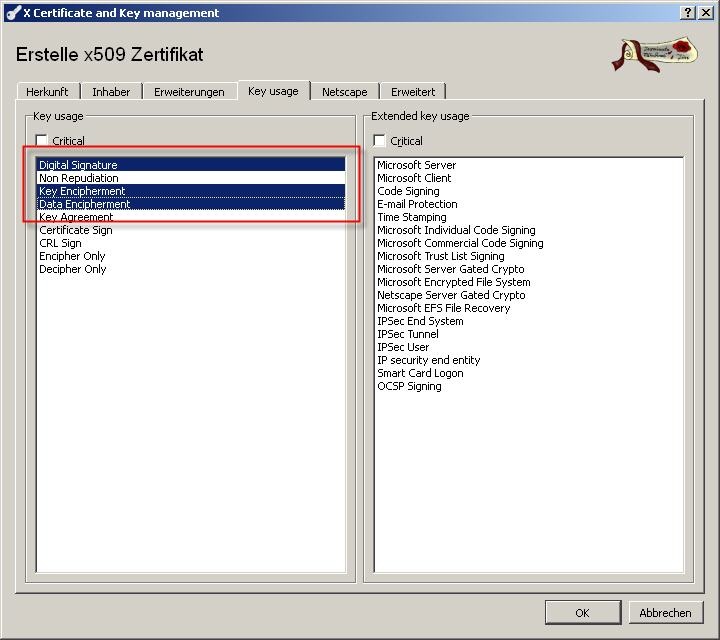

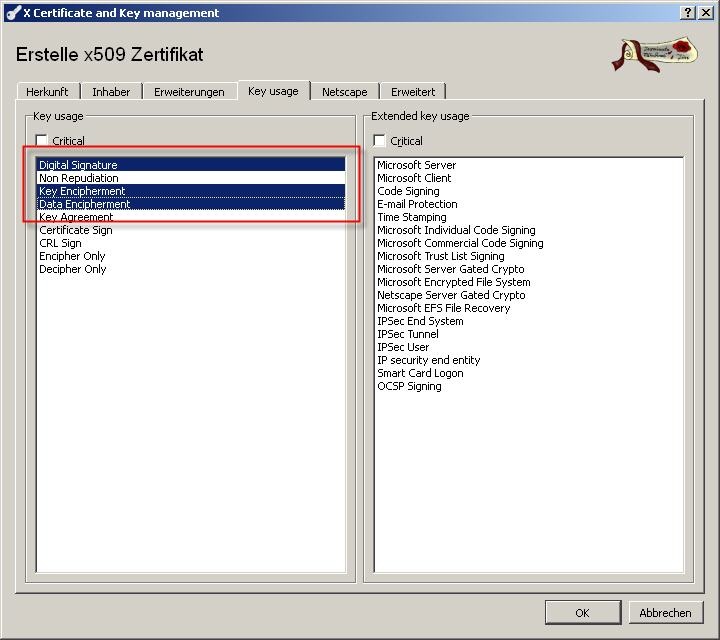

Image Removed Image Removed Image Added Image Added3.11 Wechseln Sie auf die Registerkarte Key usage und wählen Sie die Optionen Digital Signature, Key Encipherment und Data Encipherment mit jeweils einem Mausklick aus. |

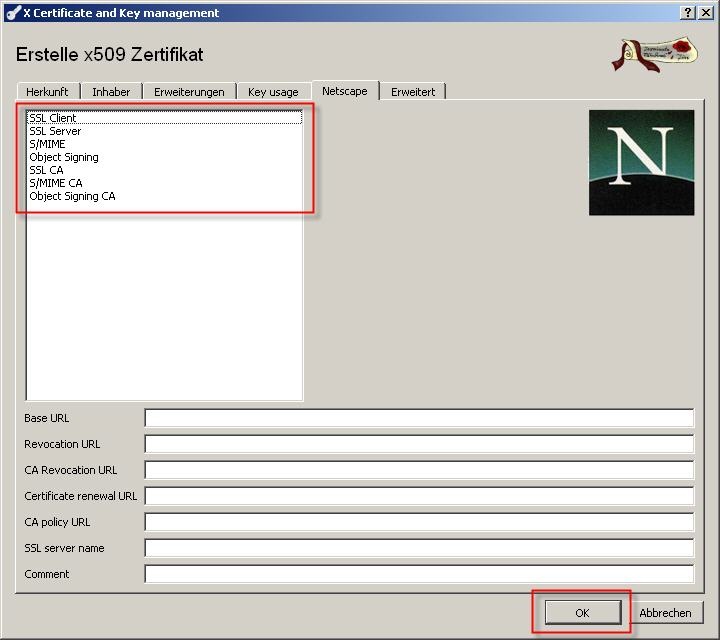

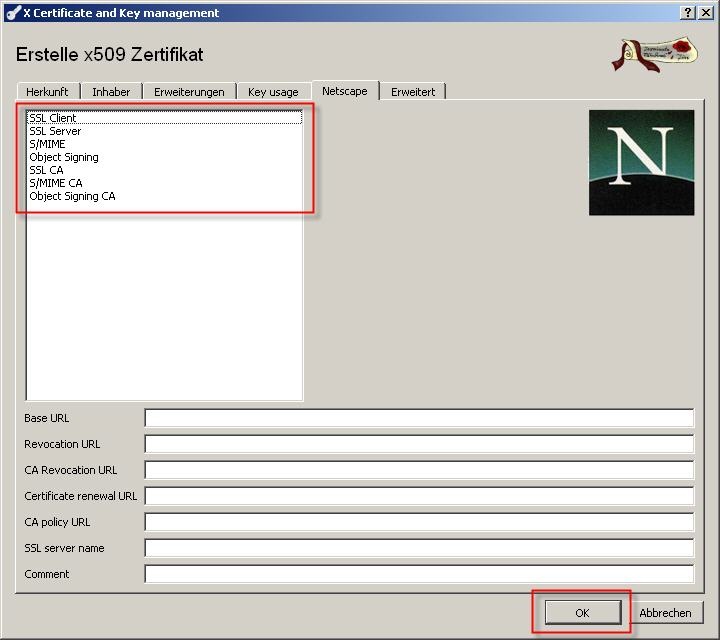

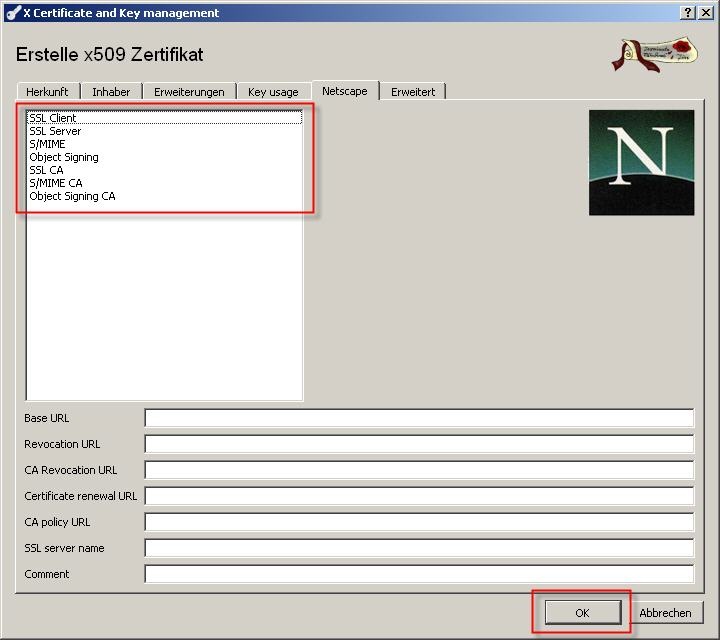

Image Removed Image Removed Image Added Image Added3.12 Wechseln Sie auf die Registerkarte Netscape und stellen Sie sicher, dass keine Option ausgewählt ist. |

Image Removed Image Removed Image Added Image Added3.13 Klicken Sie auf die Schaltfläche OK um das Client-Zertifikat zu erstellen. |

Image Removed Image Removed Image Added Image Added3.14 Die erfolgreiche Erstellung des Client-Zertifikats wird Ihnen mit einer Meldung angezeigt.

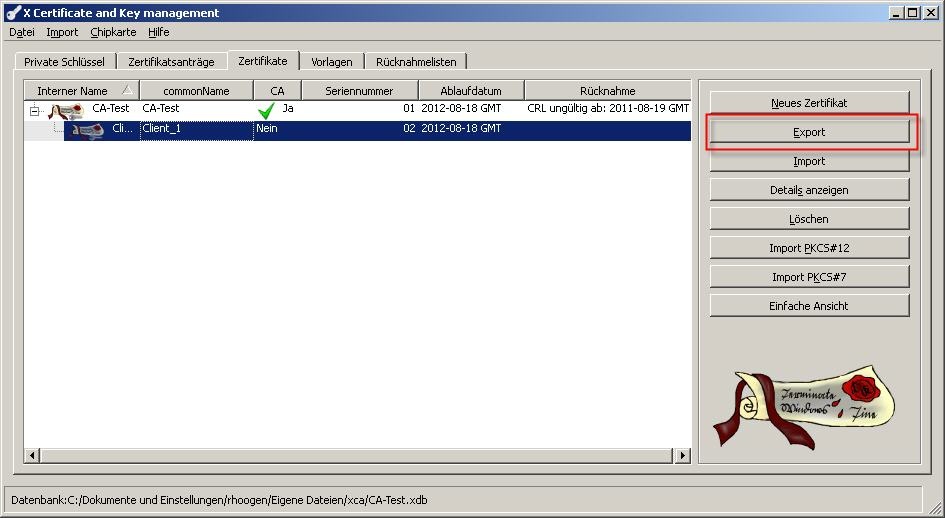

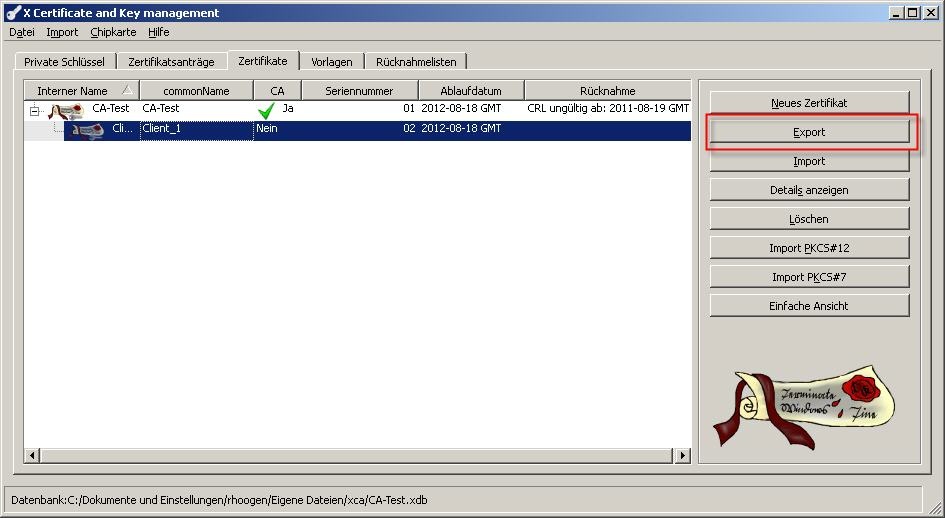

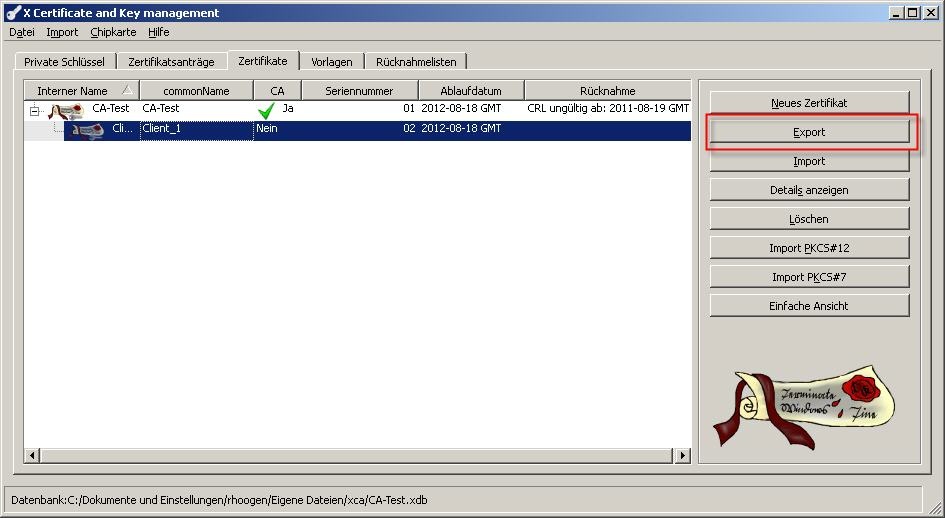

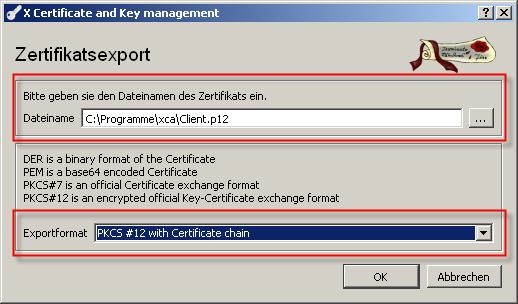

4. Exportieren des Client-Zertifikats in eine PCKS #12-Datei: 4.1 Wechseln Sie auf die Registerkarte Zertifikate und markieren Sie das im Schritt 3 erstelle Client-Zertifikat. Klicken Sie dann auch die Schaltfläche Export. |

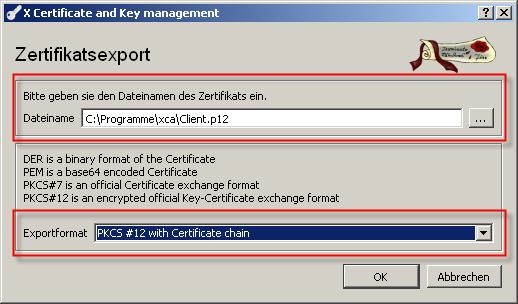

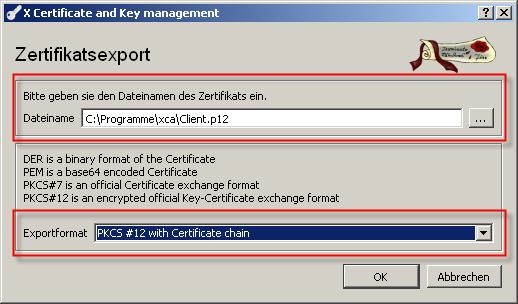

Image Removed Image Removed Image Added Image Added4.2 Geben Sie im folgenden Dialog den Dateinamen für das zu exportierende Client-Zertifikat an. Als Exportformat müssen Sie PKCS #12 with Certificate Chain auswählen. Klicken Sie dann auf OK. |

Image Removed Image Removed Image Added Image Added4.3. Im nächsten Dialog müssen Sie ein Passwort zur Verschlüsselung der PCKS #12-Datei eingeben. Klicken Sie auf OK um den Export-Vorgang abzuschließen. |

Image Removed Image Removed Image Added Image Added4.4 Der Vorgang zur Erstellung eines X.509-Zertifikates ist damit abgeschlossen. Dieses Zertifikat kann nun in LANCOM-Router oder LANCOM-Access Points geladen werden um zertifikatsbasierte VPN- oder WLAN-Verbindungen zu ermöglichen. Wenn Sie weitere Client-Zertifikate benötigen, wiederholen Sie die Arbeitsschritte 3 und 4.

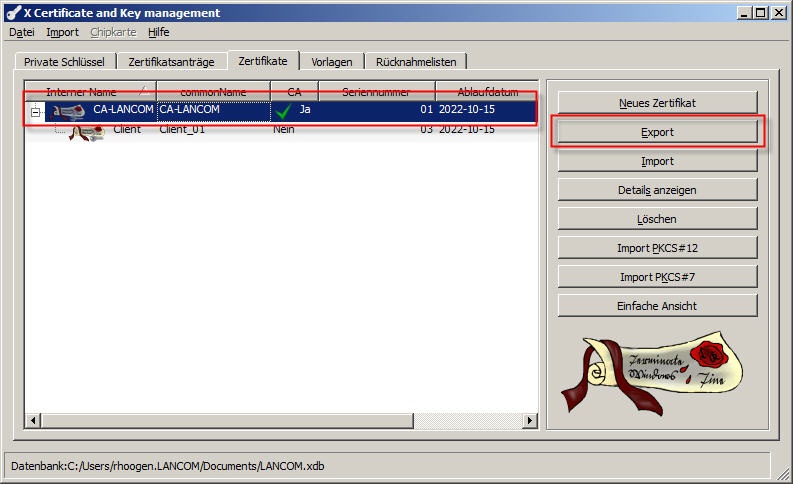

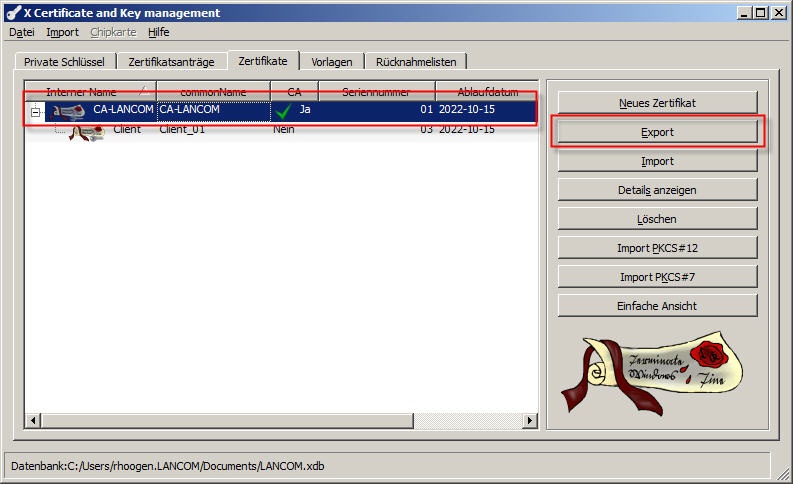

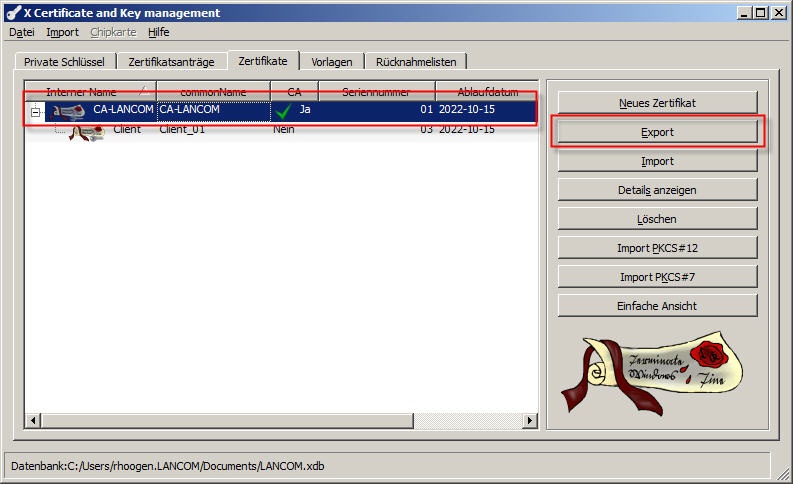

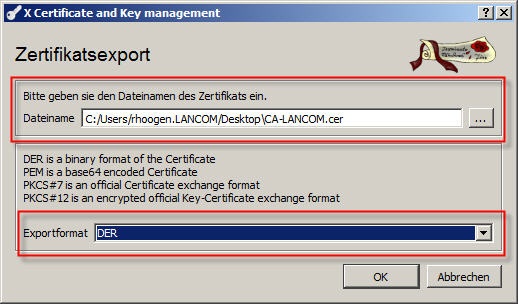

5. Exportieren des Stamm-Zertifikats der CA: 5.1 Wechseln Sie auf die Registerkarte Zertifikate und markieren Sie das im Schritt 2 erstellte Root-Zertifikat. Klicken Sie dann auch die Schaltfläche Export. |

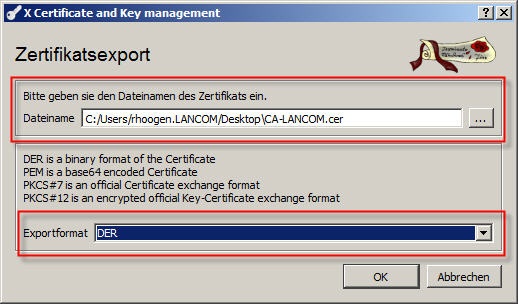

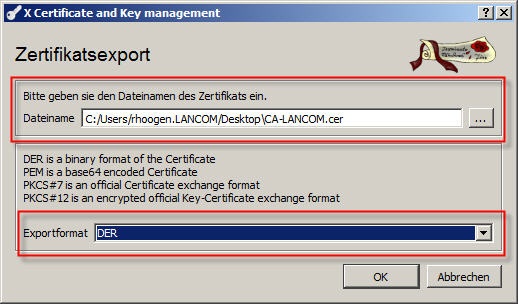

Image Removed Image Removed Image Added Image Added5.2 Geben Sie im folgenden Dialog den Dateinamen für das zu exportierende Stamm-Zertifikat an. Als Exportformat müssen Sie DER auswählen. Klicken Sie dann auf OK. |

Image Removed Image Removed Image Added Image Added |

|